Firmy zewnętrzne

Wiele firm coraz częściej decyduje się na praktykę biznesową, w której procesy związane z pracą przekazywane są stronie zewnętrznej. Outsourcing – bo pod taką nazwą kryje się to zjawisko – jest stale wdrażany w różnych branżach i pozwala na dostęp do kadr, specjalistów mających rozległą wiedzę z danej dziedziny czy technologii, którymi z różnych względów nie dysponują przedsiębiorstwa. Z perspektywy finansowej jest to także sposób na obniżenie kosztów oraz poprawę wydajności pracy. Dzięki temu wiele organizacji zyskuje nowy impuls do rozwoju i ma szansę skuteczniej powalczyć o pozycję na rynku.

Cel monitorowania firm zewnętrznych

Wraz ze wzrostem ilości usług outsourcingowych, rośnie także ryzyko nadużyć na tle bezpieczeństwa infrastruktury IT. Do serwerów dużych przedsiębiorstw mają dostęp firmy zewnętrzne, odpowiadające za pomoc techniczną. Dzięki wykorzystaniu programu nadzorującego ruch na serwerze możliwa jest kontrola działań, prewencja nadużyć, a także ocena jakości wykonywanej pracy. Pogląd w czasie rzeczywistym na aktywność i działania osób trzecich w infrastrukturze IT firmy pozwala znacznie podnieść cyberbezpieczeństwo i świadomość organizacji.

Dlaczego potrzebujemy profesjonalnego narzędzia do nagrywania i monitorowania firm zewnętrznych?

Firmy korzystające z usług outsourcingowych muszą liczyć się z działaniami usługodawców, które z jednej strony odciążają bieżącą działalność przedsiębiorstwa, ale z drugiej – istotnie ingerują w strukturę firmy.

Dostawcy usług IT

Dostawcy usług zarządzanych (MSP)

Dostawcy usług zarządzania bezpieczeństwem

Audytorzy i kontrolerzy zdalni

Użytkownikami serwera firmy mogą być osoby pełniące różne funkcje i mające większy czy mniejszy zakres przywilejów.

Za sprawą outsourcingu rośnie także liczba aktywności podejmowanych na serwerze.

O tym, jak ważne jest więc zadbanie nad kontrolą wykonywanych obowiązków zdalnych, świadczy szeroki dostęp do czynności, jakie mogą wykonywać usługodawcy.

- administrowanie bazami danych przedsiębiorstwa

- konfiguracja i zarządzanie serwerami

- zarządzanie krytycznymi aplikacjami

- monitorowanie parametrów bezpieczeństwa

- testowanie podatności systemów

Biorąc pod uwagę ten szeroki zakres możliwości, kluczowe jest odpowiednie zadbanie o sposób i jakość wykonywanych prac. Odpowiedzią w tej kwestii jest oprogramowanie do monitorowania firm zewnętrznych, które pozwoli na kontrolę użytkowników oraz zapewni bezpieczny i komfortowy dostęp do serwerów.

Ponieważ firmy outsourcingowe mają dostęp do baz danych obsługiwanych przez nich przedsiębiorstw, zalecana jest stała kontrola ich działań poprzez programy nadzorujące aktywności na serwerze. Brak takiego rozwiązania może prowadzić do zagrożenia wyciekiem danych takich jak:

WYNIKI FINANSOWE

DANE KLIENTÓW

POLITYKA FIRMY

STRATEGIE ROZWOJU FIRMY

PLANY INWESTYCYJNE

DANE OSÓB ZATRUDNIONYCH

Monitorowanie i nagrywanie firm zewnętrznych jest więc kluczowe dla zapewnienia bezpieczeństwa informacji w organizacji, a także budowania przedsiębiorstwa godnego zaufania, w którym krytyczne procesy i dane podlegają kontroli, a działania osób mających do nich dostęp są nagrywane i stale nadzorowane. Z pomocą przychodzi oprogramowanie Syteca, które pozwala w prosty sposób ocenić wykonane obowiązki oraz kontrolować potencjalnie ryzykowne aktywności.

Syteca jako profesjonalne narzędzie do monitorowania dostawców zewnętrznych

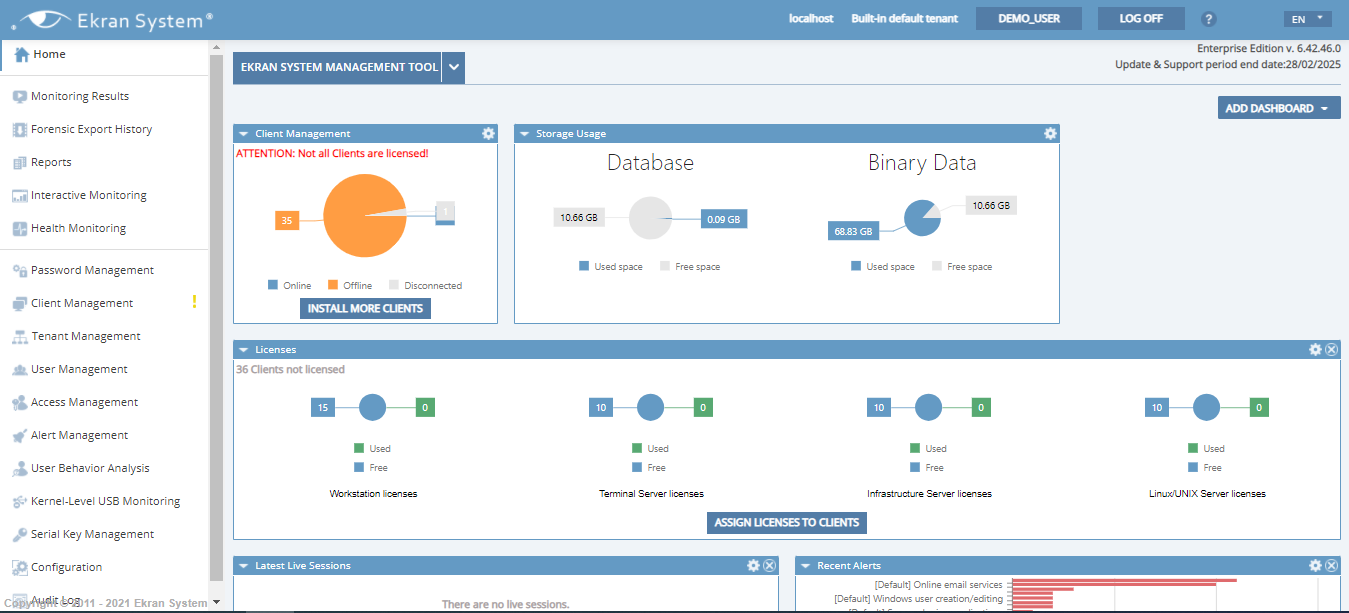

Syteca to kompleksowy program pozwalający na śledzenie podejrzanych aktywności i prewencję nadużyć, które mają miejsce na serwerach oraz sesjach RDP. Dzięki nadzorowi nad infrastrukturą IT firmy w czasie rzeczywistym, cyberbezpieczeństwo organizacji poprawia się wydajniej i łatwiej.

Każde oprogramowanie do monitorowania firm zewnętrznych lub dostawców funkcji powinno zawierać szereg funkcji dla optymalnego i bezpiecznego kontrolowania aktywności użytkowników uprzywilejowanych. Jest tak ze względu na duże przywileje pracowników outsourcingowych. Syteca spełnia te wymagania, ponieważ:

Nagrywa sesje użytkowników z dowolnym poziomem uprawnień – używając zaawansowanej polityki reguł monitorowania można zdefiniować zakres pracowników wymagających śledzenia.

Posiada tryb zaawansowanej ochrony klienta, który zapobiega każdej nieautoryzowanej administracyjnej próbie zablokowania procedury monitorowania.

Pozwala na zarządzanie dostępem uprzywilejowanym. Zapewnia drugą warstwę uwierzytelniającą, która umożliwia radzenie sobie z loginami, takimi jak “admin” lub “root”, współdzielonymi przez zdalnych administratorów.

Syteca pozwala na monitorowanie aktywności firm zewnętrznych zarówno na komputerach pracujących w środowisku Windows, jak i serwerach (Windows Server i Linux). Do zakresu kontrolowanych działań należą:

- praca z danymi wrażliwymi,

- zmiany w konfiguracji systemu Windows lub serwera,

- tworzenie nowych użytkowników w Active Directory,

- zmiany w profilach użytkowników oraz ich uprawnieniach,

- podłączanie urządzeń USB.

Co ważne, Syteca umożliwia rejestrowanie nielimitowanej liczby jednoczesnych sesji terminalowych na serwerach. Każda monitorowana sesja jest przypisana do indywidualnego użytkownika. Przypisanie konkretnego użytkownika do danej sesji jest możliwe nawet w przypadku używania współdzielonych kont administracyjnych.

Co oferuje Syteca?

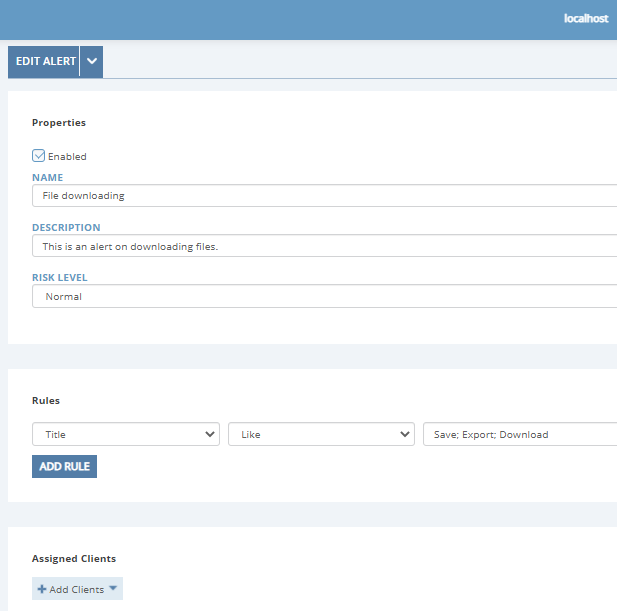

Alerty w czasie rzeczywistym.

Oprogramowanie Syteca oferuje uruchamianie alertów i powiadomień w czasie rzeczywistym. Co więcej – są one w pełni konfigurowalne – istnieje możliwość dodania dowolnej liczby reguł wywołujących powiadomienia, używając takich parametrów jak: nazwy użytkowników, aplikacji, odwiedzane adresy URL, czy naciśnięte klawisze. Przypisany poziom ryzyka danego alertu opisany stosowanym kolorem, wyświetlany będzie w raportach. Opcja ta pozwala na pełną kontrolę nad podejrzaną i niepożądaną aktywnością wybranych pracowników oraz umożliwia wykrycie i przeanalizowanie problemu, aby w porę podjąć odpowiednie kroki.

Alerty umożliwiają szybką odpowiedź na incydenty zagrażające bezpieczeństwu systemu IT w firmie. Odpowiada za to funkcja blokowania użytkownika, dostępu do danej aplikacji, czy wprowadzanej komendy.

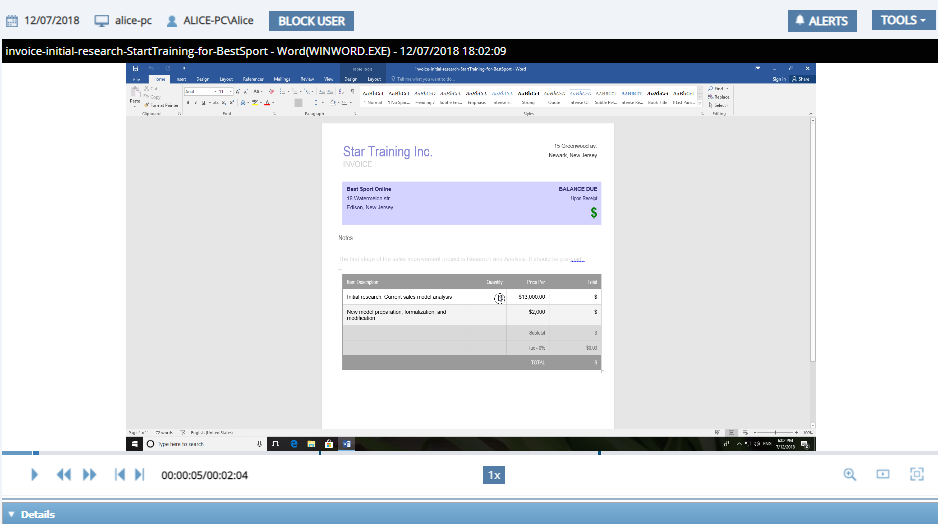

Nagrywanie ekranu

Dzięki zintegrowanemu formatowi wideo oraz profesjonalnym analizom i raportom aktywności użytkowników, monitorowanie pracowników zewnętrznych jest niezwykle skuteczne. Syteca, którego działanie zostało oparte o reguły pasywnego monitorowania aktywności z uwzględnieniem zaawansowanego, indeksowanego formatu wideo, pozwala w prosty sposób ocenić, czy wykonane działania są tożsame z tymi, które zostały wpisane na fakturze lub w umowie.

Co więcej – oprogramowanie pozwala na wyeksportowanie wybranej sesji lub jej fragmentu do zaszyfrowanego i podpisanego cyfrowo formatu, jednocześnie umożliwiając odtworzenie jej na dowolnym komputerze. Taki materiał może posłużyć jako wiarygdny i niepodważalny dowód sądowy.

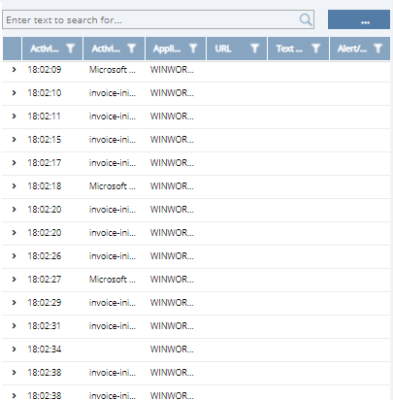

Zbieranie metadanych

Do interpretacji wcześniej wspomnianych sesji w formacie wideo służą metadane, które zapisywane są podczas trwania sesji. Umożliwia to późniejszą filtrację nagranych aktywności na podstawie wybranych danych, co ułatwia ich rekonstrukcję, analizę i kontrolę podjętych na serwerze działań.

Wsparcie dla zdalnej pomocy

Syteca to nie tylko monitorowanie pracowników pod kątem kontroli jakości ich pracy. Oprogramowanie to, jest niezwykle istotne w przypadku potrzeby zdalnej pomocy – dzięki pełnemu wyglądowi w aktywność danego pracownika, administrator może zorientować się, jakie problemy techniczne pojawiły się w czasie aktywności użytkownika i odpowiednio zareagować.

Współpraca z maszynami wirtualnymi

Syteca współpracuje z maszynami wirtualnymi i umożliwia monitorowanie aktywności firm zewnętrznych pracujących w środowisku:

- Citrix

- Microsoft Hyper-V

- Vmware

Oprogramowanie może zostać wdrożone na endpointach w systemie Windows, które są elementem wirtualnego środowiska, takiego jak: Citrix XenApp oraz XenDesktop.

Jest to także alternatywa dla oprogramowania Citrix SmartAuditor, zapewniająca administratorom znacznie więcej możliwości skutecznego monitoringu maszyn wirtualnych.

Zarządzanie dostępem uprzywilejowanym

Syteca to nie tylko monitorowanie i nagrywanie aktywności pracowników zewnętrznych. Program ten należy także do narzędzi z zakresu technologii PAM (Privileged Access Management), a więc pozwala na zarządzanie dostępem do krytycznych endpointów.

Do najważniejszych funkcji PAM, które oferuje Syteca należą:

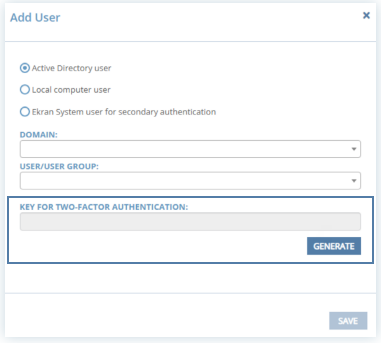

Dwuskładnikowe uwierzytelnianie

W przypadku dostępu zdalnego, weryfikacja tożsamości to jedna z najistotniejszych kwestii bezpieczeństwa IT. 2FA to niezwykle silne podejście uwierzytelniające, aktywnie adaptowane przez nowoczesne przedsiębiorstwa i stające się standardem dla uzyskania zgodności z regulacjami kont administracyjnych.

Uwierzytelnianie dwuskładnikowe, jak sama nazwa wskazuje – łączy dwa czynniki:

- Znajomość poświadczeń użytkownika

- Posiadanie zweryfikowanego urządzenia mobilnego

Cały proces działa na zasadzie weryfikacji urządzenia mobilnego należącego do konkretnego użytkownika.

Password Manager

Funkcja ta odpowiada za przekazywanie poświadczeń logowania w tle. Użytkownicy mający dostęp do głównego serwera przesiadkowego, mogą przechodzić na inne serwery bez konieczności ponownego logowania się. Nie znają oni danych dostępowych do serwera, są one zdefiniowane przez administratora bezpieczeństwa i zapisane w panelu ustawień Syteca. W ten sposób pracownik trzeci, ma dostęp jedynie do ograniczonego miejsca w sieci firmowej, a poświadczenia niezbędne do wstąpienia tam, są przekazywane w tle i niedostępne dla zewnętrznego użytkownika.

Praktycznym przykładem, obrazującym słuszność takiego rozwiązania jest scenariusz świadczenia usług przez firmy zewnętrzne. Pracownik trzeci, który chce wykonać swoje obowiązki na danym serwerze, zobowiązany jest do podania poświadczeń jedynie w celu dostania się na serwer przesiadkowy. Dalsza droga użytkownika zewnętrznego jest kontrolowana dzięki Syteca. Administrator wcześniej może zdefiniować miejsca, do których dostęp będzie miał taki użytkownik, przekazując mu w tle poświadczenia logowania. Co więcej – proces ten może odbywać się na trzy sposoby:

Bez ograniczeń

Poświadczenia logowania do odpowiedniego serwera są natychmiastowo przekazywane, a użytkownik zewnętrzny może zalogować się jedynie do tych miejsc, do których ma dostęp.

Wymagane dodatkowe zatwierdzenie

Użytkownik, chcący przejść z serwera przesiadkowego na inny serwer, musi przejść autoryzację, a jego proces logowania musi zostać zatwierdzony przez administratora.

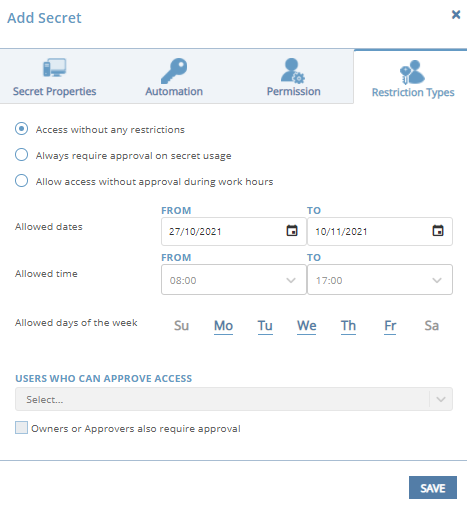

Dostęp w określonych dniach i godzinach

Program umożliwia zdefiniowanie okresów czasowych, w których pracownicy mogą otrzymać poświadczenia logowania. Jest to przydatna funkcja w przypadku cyklicznie wykonywanych obowiązków.

Schematy wdrożenia Syteca

Wdrożenie oprogramowania Syteca jest niezwykle proste. Niezbędnym krokiem jest uzyskanie dostępu do Konsoli Zarządzania. Implementacja agentów Syteca Client na urządzeniach docelowych, w zależności od schematu wdrożenia – jest opcjonalna. Kwestia ta, zostanie poruszona w dalszej części. Podczas zakupu należy wybrać wersję Konsoli Zarządzania oraz wskazać potrzebną liczbę agentów. Po dokonaniu płatności klient otrzymuje klucz seryjny, który po aktywacji pozwala na przypisanie odpowiedniej licencji do klientów Syteca.

System licencjonowania obejmuje następujące schematy wdrożenia:

Podstawowy schemat wdrożenia oprogramowania pozwala osiągnąć maksymalny podgląd i kontrolę w każdą czynność wykonywaną w obszarze firmowej infrastruktury. Agent Syteca instalowany jest wówczas na wszystkich urządzeniach należących do sieci przedsiębiorstwa. W ten sposób na każdym endpoincie znajduje się pełny wachlarz wyżej wymienionych funkcji oferowanych przez Syteca.

Multi–tenant pozwala na działanie w jednym środowisku Syteca, przy założeniu, że dane firmy, nazwy agentów, użytkowników, konfiguracja systemu, zarejestrowane sesje itd. są całkowicie niezależne i niedostępne dla innych. Schemat wdrożenia dedykowany dostawcom usług zarządzania bezpieczeństwem swoich klientów. Jest to także opcja dla dużych organizacji z geograficznie oddzielonymi biurami i niezależnymi departamentami.

Wdrożenie z Serwerem Przesiadkowym (Jump Server). Korzystanie z funkcji związanych ze świadomym zarządzaniem dostępem jest możliwe między innymi dzięki zastosowaniu Jump Servera. Pozwala on na znaczne podniesienie bezpieczeństwa infrastruktury firmowej poprzez wydzielenie obszaru, do którego mają dostęp tylko konkretni użytkownicy. Serwer przesiadkowy jest podstawą dla wielu organizacji IT jako sposób na ustanowienie przejrzystej ścieżki, przez którą ruch przechodzi do ich infrastruktury.

W jaki sposób Jump Server działa w przypadku Syteca?

Dzięki wdrożeniu Syteca na serwerze przesiadkowym, wyznaczony jest tzw. serwer kontrolny, a użytkownicy logują się w pierwszej kolejności właśnie do tego miejsca. Po uwierzytelnieniu, często dwuskładnikowym, mogą przechodzić oni na inne serwery bez konieczności znajomości danych logowania. W przypadku Syteca odpowiedzialna jest za to funkcja Password Managera, gdzie poświadczenia logowania przekazywane są w tle, a użytkownicy mogą zalogować się jedynie do serwerów, do których mają nadany dostęp.

Jump Server – dlaczego to najlepsze rozwiązanie w przypadku monitorowania firm zewnętrznych?

W przypadku pracy firm zewnętrznych, rozwiązanie jakim jest serwer przesiadkowy, przynosi jedną z najważniejszych korzyści firmie, dla której świadczone są usługi outsourcingowe. Jump Sever pomaga uniknąć podawania pracownikom zewnętrznym poświadczeń do docelowego serwera i pozwala na przyznanie im ograniczonego dostępu jedynie do miejsc, które zostaną uprzednio zdefiniowane przez administratora. Firma może zabezpieczyć się wówczas przed potencjalnymi atakami wewnętrznymi ze strony użytkowników trzecich. Jednocześnie, rozwiązanie to, zapewnia płynność pracy firmom zewnętrznym, logującym się do infrastruktury firmy.

Rejestrowanie sesji z poziomu serwera przesiadkowego

Agent Syteca nie musi znajdować się na poszczególnych urządzeniach w infrastrukturze IT firmy. Wystarczy jeden agent znajdujący się na serwerze głównym (Jump Sever). Stamtąd monitorowane są sesje wszystkich urządzeń w obrębie firmowej sieci. Rejestrowane są informacje o aktywności użytkownika, ekran komputera oraz kliknięte klawisze.

Monitorowanie z poziomu serwera przesiadkowego, przy założeniu, że agent został zainstalowany wyłącznie na nim, nie umożliwi rejestracji wszystkich metadanych o sesji, danych z hostów, nazw odwiedzanych stron czy używanych aplikacji. Jest to pewne ograniczenie w stosunku do podstawowego schematu wdrożeniowego Syteca. Z tego względu, umieszczanie agenta Ekran Client rekomendowane jest na urządzeniach, na których pracuje się na przykład z krytycznymi informacjami. W ten sposób zachowany jest kompromis między kompleksową ochroną zasobów firmowych a oszczędnością kosztów.

W praktyce jednak – we wdrożeniu z serwerem przesiadkowym, wystarczy jeden agent, aby monitorować pracowników w całej firmie oraz zapewnić płynność pracy.

Serwer przesiadkowy pomaga organizacjom w przestrzeganiu przepisów dotyczących zgodności i prowadzeniu przejrzystych dzienników kontroli. Rozwiązanie to umożliwia także administratorom ustanowienie bezpiecznej granicy wokół zasobów IT. Z punktu widzenia bezpieczeństwa i zarządzania infrastrukturą, wdrożenie serwera przesiadkowego do monitorowania firm zewnętrznych jest najlepszym podejściem.

Syteca w praktyce – prezentacja wideo

Zapoznaj się z krótkim filmem obrazującym architekturę, działanie oraz najważniejsze funkcje Syteca. Dowiesz się jak Syteca działa w praktyce i jak wygląda wdrożenie w architekturze Jump Server.

- 01:28 – Syteca

- 02:00 – Architektura Syteca

- 02:20 – Konsola zarządzania Syteca

- 02:48 – Podgląd nagranej sesji

- 03:16 – Ustawienia agenta monitorowania

- 03:50 – Raporty

- 04:08 – Alerty

Syteca – najlepsze rozwiązanie do monitorowania firm zewnętrznych i zdalnych konsultantów

Zaletą oferowanego przez Syteca monitoringu firm zewnętrznych jest jego atrakcyjna cena. Zakup jednej licencji terminalowej pozwala na objęcie monitoringiem całej infrastruktury firmy, a zmiana przypisanej licencji i agentów jest możliwa za pomocą kilku kliknięć. Taka elastyczna forma licencjonowania pozwala na wybranie najlepszej dla firmy opcji, niezależnie od wielkości przedsiębiorstwa, a także zapewnia najnowszą wersję oprogramowania. Atrakcyjny schemat licencjonowania Syteca sprawia, że profesjonalne monitorowanie firm zewnętrznych jest w zasięgu każdego przedsiębiorcy.

Dowiedz się więcej o monitorowaniu firm zewnętrznych z Syteca

Podaj swój adres e-mail, aby otrzymać dodatkowe informacje i materiały.