Zabezpieczenia IT

Zyskaj pełną kontrolę nad dostępami

Systemy umożliwiające identyfikację i kontrolę dostępu do sieci określa się terminem IAM – Identity Access Management. Pozwalają one na zarządzanie tożsamością, co przekłada się na bezpieczeństwo korzystania z wszelkich zasobów przedsiębiorstwa. W ten sposób administratorzy zyskują m.in. możliwość przyznawania uprawnień dostępowych. Co więcej, mogą decydować o pojedynczym logowaniu do systemu z konkretnego urządzenia.

Zabezpieczenie danych firmy

Dostęp uprzywilejowany, czyli PAM (Privileged Access Management) dotyczy kont posiadających tzw. uprawnienia super użytkowników,

Administratorzy zyskują w ten sposób szeroki zakres praw do zarządzania procesami w firmie. Odpowiedzialne zarządzanie dostępem pomaga zadbać o bezpieczeństwo IT organizacji oraz pozwala nadać użytkownikom uprawnienia niezbędne do realizacji obowiązków zawodowych.

Co należy wiedzieć na temat IAM oraz PAM?

PAM w połączeniu z IAM – czyli systemem zarządzania infrastrukturą IT i dostępem – jest niezwykle przydatne dla osób, które na co dzień zajmują się zarządzaniem dostępami. Ręczne wykonywanie czynności tego typu jest czasochłonne i nieefektywne.

Identity Access Management umożliwia zabezpieczenie danych firmy. Dzięki gotowym opcjom IAM, można definiować role poszczególnych użytkowników, przydzielić im dostępy oraz określić, w jakim czasie mogą z nich korzystać.

Na rynku dostępny jest spory wybór rozwiązań biznesowych przeznaczonych do zarządzania dostępem uprzywilejowanym. Ich celem jest ochrona połączenia, zapewnienie bezpiecznego dostępu administratorom oraz ochrona poświadczeń. Zapanowanie nad aktywnością użytkowników uprzywilejowanych jest trudnym zadaniem. Rozwiązania klasy PAM pozwalają na uproszczenie procesu przyznawania upoważnień administracyjnych pracownikom. Zaimplementowanie tego typu narzędzi to również szansa na nową jakość w dziedzinie bezpieczeństwa organizacji oraz ochrony danych osobowych (RODO)

Dlaczego warto wdrożyć w firmie system zarządzania tożsamością?

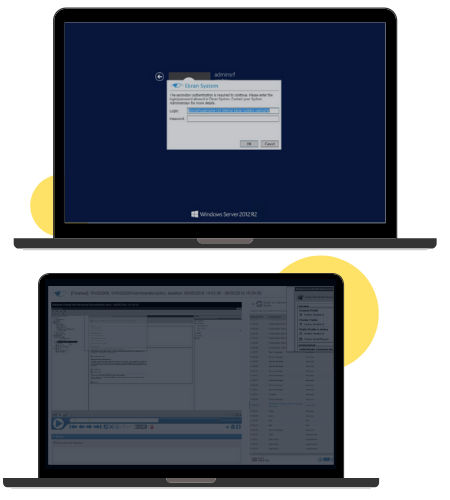

Najważniejszym zadaniem rozwiązań typu PAM w IT jest zapewnienie kontroli nad dostępami do danych – bez zgody administratora żaden użytkownik nie otrzyma możliwości wykonywania działań w określonych zakresach. System PAM w połączeniu z innymi rozwiązaniami IT (takimi jak IAM), gwarantuje również pełen nadzór administratora nad sesjami oraz operacjami przeprowadzanymi na firmowym serwerze przez użytkowników uprzywilejowanych (czyli takich, którym zostały nadane uprawnienia wykraczające poza te najbardziej podstawowe).

Skorzystanie z rozwiązań PAM w ogromnym stopniu wspiera zabezpieczenie danych w firmie. To dodanie kolejnej, silnej warstwy ochronnej w przedsiębiorstwie, wspierającej powszechnie stosowane, podstawowe rozwiązania zabezpieczające. PAM efektywnie wspomaga obronę infrastruktury przed różnymi rodzajami cyberataków, między innymi:

● Phishingiem – podszywaniem się przez przestępców pod pracowników firmy, klientów czy inne osoby powiązane z obsługą przedsiębiorstwa. To groźne i coraz częściej spotykane ataki, które za cel biorą przede wszystkim użytkownika.

● Ransomware – szantażem z użyciem oprogramowania, które natychmiastowo szyfruje kluczowe dane i żąda uiszczenia opłaty za zdjęcie blokady.

● Sniffingiem – “podsłuchiwaniem” niezabezpieczonej komunikacji, w tym haseł dostępowych.

Zadbaj o skuteczne zabezpieczenie IT firmy

Na jakie korzyści możesz liczyć w związku z wdrożeniem wyżej opisanych rozwiązań? W przypadku IAM administratorzy zyskują możliwość pobierania danych o pracownikach, współpracownikach i kontrahentach z różnych zewnętrznych systemów. Pełne zarządzanie tożsamością, dostępem i uprawnieniami użytkowników to jedne z korzyści płynących z wdrożenia w firmie systemu IAM. Dzięki zarządzaniu dostępem uprzywilejowanym możliwe jest szybkie i skuteczne zarządzanie dostępem do serwera.

Obsługa może dotyczyć wielu wniosków jednocześnie, co w dużej mierze ułatwia i usprawnia działania administratorów odpowiedzialnych za zabezpieczenie danych firmy. W praktyce, gdy dana osoba zakończy pracę w przedsiębiorstwie lub zmieni się jej status, można w krótkim czasie wygasić lub zmodyfikować jej uprawnienia. Jest to jeden z najlepszych sposobów na zautomatyzowanie procesów biznesowych oraz usprawnienie obiegu informacji.

Zarządzanie dostępem do serwera jest kluczowym elementem bezpieczeństwa przedsiębiorstwa. Brak kontroli nad uprzywilejowanymi użytkownikami może sprawić, że wgląd do procesów wewnętrznych firmy uzyska osoba nieupoważniona. To stwarza zagrożenie przejęcia kontroli nad kontem zaufanego dostawcy lub administratora, który posiada dostęp do wrażliwych danych i całej infrastruktury.

Osiągnięcie kontroli nad działaniami użytkowników i zmniejszenie ryzyka nadużyć jest możliwe dzięki systemom zarządzania tożsamością jak IAM.

Wdrożenie systemu pozwalającego na zarządzanie dostępem do serwera da Ci pewność co do tożsamości osób posiadających konta uprzywilejowane. Zyskasz także kontrolę nad działaniami użytkowników i zmniejszysz ryzyko nadużyć. To pozwoli chronić Twoją firmę przed utratą cennych danych oraz zapewni bezpieczeństwo krytycznym systemom.

PAM – Privileged Access Management

Securivy od wielu lat zajmuje się kompleksową obsługą informatyczną firm, w tym implementacją niezawodnych rozwiązań PAM w IT. Siedziba firmy mieści się w Poznaniu, jednak pomagamy klientom wdrażać najnowsze rozwiązania IT w całej Polsce. Obsługujemy duże i małe firmy, dostosowując pomoc IT do indywidualnych potrzeb klienta.

Zaufaj doświadczeniu naszych ekspertów i postaw na pełną kontrolę uprawnień użytkowników. Wzmocnij cyfrowe bezpieczeństwo swojego przedsiębiorstwa dzięki wygodnemu zarządzaniu tożsamościami, uwierzytelnianiu wieloskładnikowemu czy skanowaniu podatności i skupiaj się na tym, co najważniejsze – o resztę zadba wykwalifikowany zespół Securivy i jego technologiczny know-how. W razie problemów bądź chęci poszerzenia wiedzy oferujemy szkolenia IT.

Zarządzanie tożsamością oraz pełna kontrola nad kontami super użytkowników to rozwiązania, które podniosą poziom bezpieczeństwa w Twojej firmie. Skontaktuj się z nami, aby wybrać odpowiednie usługi IT dla Twojej firmy.

Skontaktuj się z namiDowiedz się więcej o zarządzaniu dostępem uprzywilejowanym

Podaj swój adres e-mail, aby otrzymać dodatkowe informacje i materiały.