Do wirtualnego świata przybywa coraz więcej użytkowników podatnych na wszelkiego rodzaju zagrożenia. Równolegle rośnie więc ilość ataków, a stale rozwijające się technologie sprawiają, że działania hakerów są niezwykle subtelne i trudne do wykrycia. Jednym z najpowszechniejszych sposobów kradzieży i naruszenia danych firmowych jest pozyskanie poświadczeń.

Praktyka, z której korzystają cyberprzestępcy w tym celu, to m.in. atak brute force. W tym artykule omówimy metodę ataku brute force, przyjrzymy się kluczowym niebezpieczeństwom związanym z tego typu zagrożeniem oraz przedstawimy sposób zabezpieczenia infrastruktury IT.

Spis treści

Czym jest atak brute force?

Brute force (atak słownikowy) to rodzaj ataku, który polega na łamaniu haseł metodą prób i błędów. Celem hakera jest wówczas wielokrotne wpisywanie różnorodnych kombinacji znaków do momentu uzyskania poprawnej autoryzacji.

Przestępca otrzymuje dane dostępu do konta zaufanego użytkownika, a jeśli jest ono słabo chronione – poprzez niekontrolowaną eskalację uprawnień, ma on wstęp do praktycznie całej infrastruktury IT organizacji lub innych Twoich kont.

Ataki brute force są niezwykle powszechne z dwóch powodów:

- Istnieje szereg łatwo dostępnych i bezpłatnych narzędzi, skryptów oraz baz danych zawierających popularne hasła, stworzonych do tego celu.

- Wielu użytkowników sieci nadal polega na prostych, powtarzalnych hasłach – do ich odgadnięcia wystarczy niespełna kilka sekund, a wszystko to dzięki wykorzystaniu zaawansowanych komputerów oraz procesorów graficznych.

Jak wykryć i chronić się przed atakami brute force?

Przed atakiem brute force można się skutecznie ochronić. Narzędzia i praktyki w celu prewencji ataków brute force obejmują:

- Bezpieczne zarządzanie hasłami

- Zarządzanie dostępem uprzywilejowanym

- Monitorowanie aktywności użytkownika

- Zapewnienie bezpieczeństwa sieci

Oto kilka technik zapobiegających atakom brute force, które możesz wdrożyć.

Zarządzaj poświadczeniami użytkownika

Skuteczność ataków brute force jest niezwykle wysoka ze względu na powtarzalne i słabe hasła użytkowników. Nawet jeden użytkownik sieci firmowej z hasłem „1234”, zagraża całej infrastrukturze IT organizacji. Nie jesteś w stanie skontrolować, jakich kluczy szyfrujących używają Twoi podwładni.

Najlepiej więc wdrożyć dedykowane narzędzie do zarządzania i tworzenia silnych haseł, które zrobi to za Ciebie. Dane w takim programie są odpowiednio przechowywane i szyfrowane. Zapobiega to wyciekom i znacznie zmniejsza szansę na złamanie hasła przez osobę nieupoważnioną.

Ogranicz liczbę możliwości prób logowania i chroń się przed atakiem brute force

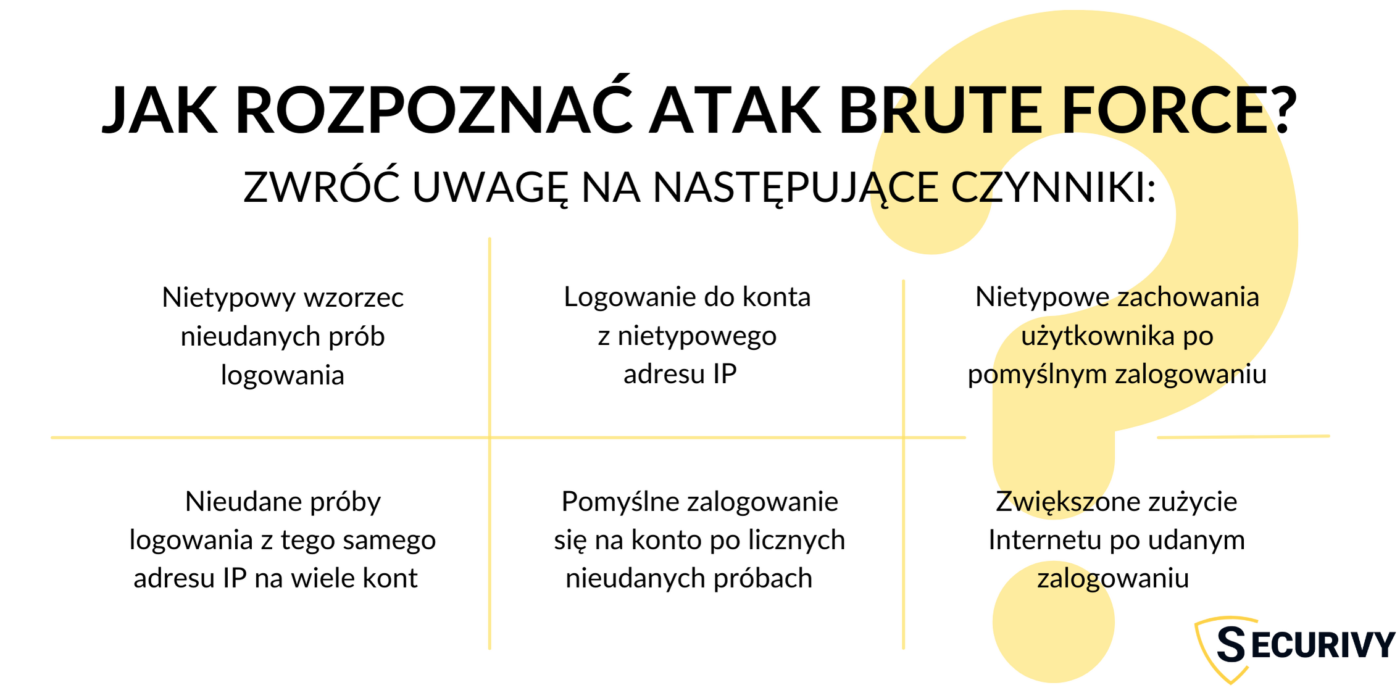

Atak typu brute force opierają się na wielokrotnych próbach logowania. Jest to bardzo nietypowe zachowanie dla zwykłych użytkowników. Nawet jeśli zapomną hasła, nie wpisują oni w to pole stale zmieniającego się ciągu znaków z tak dużą częstotliwością oraz z nieznanych adresów IP. Monitorowanie tego procesu i ograniczone próby logowania zmniejszają szansę hakera na odgadnięcie danych uwierzytelniających.

Odpowiednie narzędzia pozwalają na konfigurację procesu logowania – możesz uruchomić opcję dodatkowego czasu oczekiwania między kolejnymi próbami lub zmusić użytkownika do uwierzytelnienia wieloskładnikowego. Są one wysyłane natychmiastowo do pracownika ochrony, który może wówczas podjąć odpowiednie kroki, aby potwierdzić tożsamość użytkownika.

Wprowadź uwierzytelnianie dwuskładnikowe

Narzędzia umożliwiające wdrożenie uwierzytelniania dwuskładnikowego lub wieloskładnikowego wymagają od użytkownika dodatkowych czynników autoryzujących, które są trudne do pozyskania przez osobę nieupoważnioną.

Takimi czynnikami może być m.in. token uwierzytelniający wysłany na telefon użytkownika lub skan biometryczny. Po aktywowaniu takiego rozwiązania haker nie będzie mógł zalogować się na konto użytkownika, nawet jeśli wprowadzi poprawny login i hasło.

Zdefiniuj prawa dostępu użytkownika

Kompleksowe zarządzanie dostępem uprzywilejowanym pozwoli nie tylko na powstrzymanie ataków typu brute force. Proces ten zmniejsza także powierzchnię ataku w przypadku, gdy haker uzyska dostęp do konta.

Właściwe korzystanie z narzędzi klasy PAM ogranicza dostęp użytkownika tylko do zasobów, których potrzebuje do pracy. Jeśli więc haker uzyska dane uwierzytelniające, nie będzie w stanie wyrządzić wielu szkód.

Chroń najważniejsze zasoby przed atakami brute force – wprowadź ręczne zatwierdzanie dostępu

Jednym ze sposobów zabezpieczenia systemu organizacji jest zdefiniowanie białej listy adresów IP użytkowników i odmowa dostępu do zasobów dla wszystkich nieznanych połączeń. Co jednak w przypadku użytkowników zdalnych, którzy często łączą się z siecią firmy z urządzeń osobistych i w różnych lokalizacjach?

W takiej sytuacji, za sprawą np. Ekran System, możesz wdrożyć ręczne zatwierdzanie logowania. W przypadku potrzeby dostępu do zasobów, użytkownik zdalny lub wewnętrzny wysyła żądanie do administratora ochrony oraz podaje powód dostępu.

Taka osoba może wówczas przejrzeć dotychczasową sesję użytkownika lub wymusić dodatkowe uwierzytelnienie, aby upewnić się, że do infrastruktury IT organizacji nie dostanie się ktoś niepowołany.

Monitoruj całą aktywność swojej sieci

Specjalistyczne programy zapewniają bogate opcje monitorowania aktywności i kontrolę logów serwera. Z łatwością możesz wykryć ataki typu brute force za pomocą następujących funkcji:

- Monitorowanie aktywności użytkowników – funkcja odpowiedzialna za rejestrowanie sesji użytkownika systemu. Umożliwia ona przejrzenie dowolnego nagrania i wykrycie podejrzanego działania lub pozyskanie dowodu kradzieży czy naruszenia danych.

- Analiza aktywności użytkowników (UEBA) – moduł oparty na sztucznej inteligencji, który wykrywa podejrzane zachowania użytkownika wskazujące na potencjalny atak. Należą do nich m.in. logowanie się o nietypowych godzinach lub próby połączenia się z siecią organizacji poza godzinami pracy.

- Alerty o naruszeniach bezpieczeństwa – powiadomienia w czasie rzeczywistym alarmujące o podejrzanych aktywnościach użytkowników.

Jak uświadomić pracowników o atakach brute force?

Regularne szkolenia w zakresie świadomości bezpieczeństwa mogą być kluczowe w ochronie infrastruktury IT organizacji. Programy takie jak np. Ekran System pomagają edukować Twoich pracowników.

Narzędzie dostarcza raporty o naruszeniach bezpieczeństwa, które stają się realnym przykładem ryzykownych sytuacji w cyberprzestrzeni. Analiza tych materiałów pozwoli zweryfikować, jakiej wiedzy o cyberbezpieczeństwie brakuje pracownikom Twojej firmy.

Jak chronić system przed brute force?

Ataki brute force to stara, ale prosta i skuteczna metoda hakerska. Wiele organizacji zwiększa poziom ochrony systemu, wdrażając narzędzia klasy PAM oraz oprogramowania do zarządzania hasłami.

Rozwiązanie takie jak Ekran System, łączy w sobie funkcje do zarządzania hasłami, dostępem uprzywilejowanym, a także umożliwia monitorowanie zagrożeń. Wszystko po to, aby zapewnić optymalną ochronę i prosty proces wdrażania.

Pobierz demo Ekran System i przekonaj się sam o kompleksowym działaniu. Skontaktuj się z nami, aby poznać więcej szczegółów.