Spis treści

Honeypot

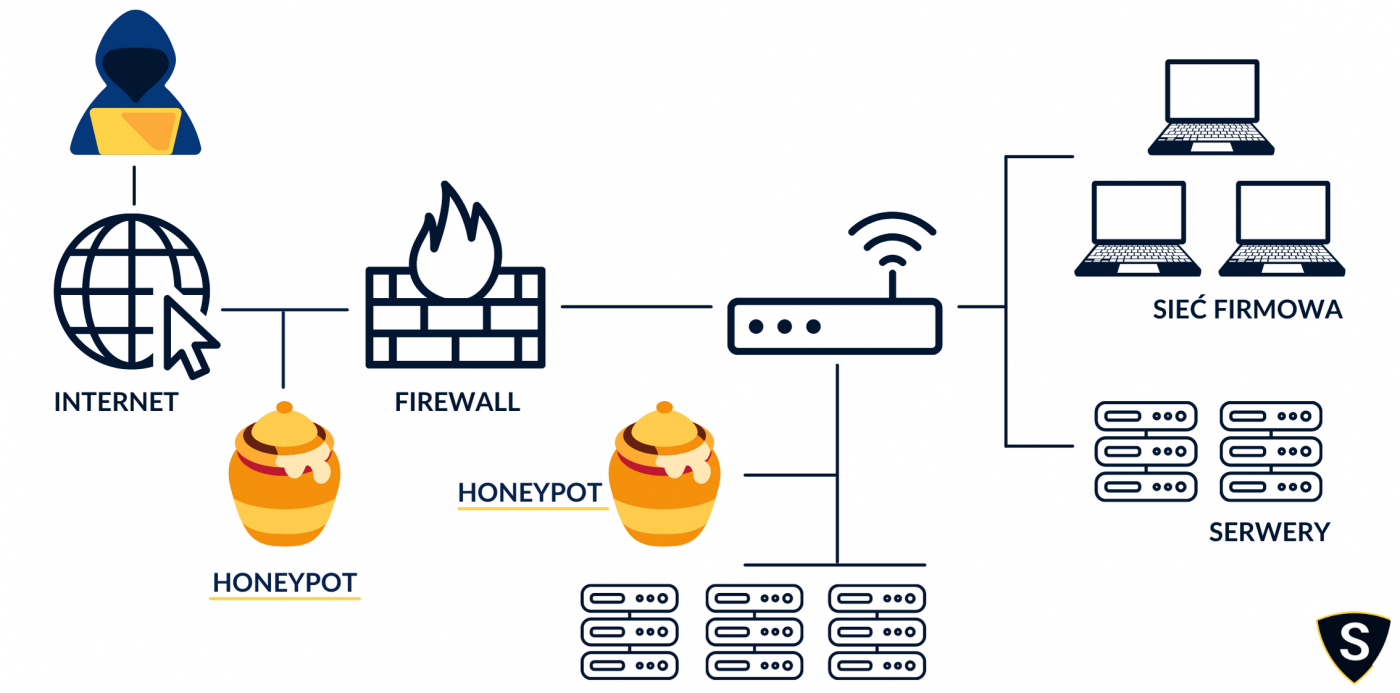

Stale odkrywane i upowszechniane rozwiązania informatyczne i telekomunikacyjne w branży IT sprawiły, że równolegle z ich rozwojem, pojawiło się coraz więcej włamań do systemów, przeprowadzanych przez ludzi, którym cyberprzestrzeń dała poczucie anonimowości i bezkarności. Celem ataku może się stać wiele instytucji, ale to firmy i przedsiębiorstwa są najbardziej narażone na cyberzagrożenia ze względu na zasoby i dane jakimi dysponują. Jakie działania zapobiegawcze mogą podjąć i jak skupić się na wykrywaniu ataków? Obok grupy narzędzi odpowiadających za bezpieczeństwo IT, warto zwrócić uwagę na rozwiązanie jakim jest honeypot.

W 2019 roku aż 75% badanych przez Neustar International Security Council (NISC) liderów firm stwierdziło, że ich organizacja korzysta lub planuje korzystać właśnie z zabezpieczenia, jakim jest honeypot.

Co to jest honeypot?

Honeypot to serwer, maszyna wirtualna, baza danych lub inna forma wirtualnej infrastruktury, celowo niezabezpieczona i wystawiona na ataki cyberprzestępców. Możemy stwierdzić, że jest to więc przynęta, której zadaniem jest sprowokowanie hakera. Często zawiera nieprawdziwe dane i pliki, znajdujące się pod kuszącymi dla hakerów nazwami. Honeypot stanowi swojego rodzaju pułapkę, która wykorzystuje próby włamań do serwera, aby uzyskać rzetelne informacje o atakujących, sposobie wykrycia luk, ich działania czy motywie.

Analizowanie ataków na fałszywy system komputerowy ma na celu pomóc dostrzec realne, stale pojawiające się zagrożenia, luki na jakie może być narażona sieć firmowa, a także umożliwić zapoznanie się z działaniami jakie podejmuje haker. Wiedza ta pozwoli w odpowiednim czasie zadbać o cyberbezpieczeństwo infrastruktury IT organizacji oraz jej strony.

Rodzaje pułapek

Możemy wyróżnić dwa ogólne typy honeypotów, ze względu na sposób ich zastosowania:

Honeypoty produkcyjne – są zwykle umieszczone wśród innych serwerów, pomagają je zabezpieczyć, a także służą do ochrony przed cyberzagrożeniami. Ponieważ fałszywe systemy są wyizolowane od reszty sieci, która jest zabezpieczona, honeypoty produkcyjne mają na celu skupienie uwagi atakującego na pułapce i odwodzenie go od istotnych, prawdziwych serwerów.

Honeypoty badawcze – używane do gromadzenia danych dotyczących stale rozwijających się cyberzagrożeń i nowych technologii, wykorzystywanych do ataków. Pozwalają na podążanie za działaniami hakerów, analizę ich kolejnych kroków i motywów.

Biorąc pod uwagę różne typy pułapek, którymi mogą być honeypoty, systemy te można podzielić także na:

1. E-mailowe honeypoty – fałszywe lub uśpione konta e-mail, skonfigurowane w celu identyfikowania hakerów, masowo wysyłających niechciane wiadomości spamowe. „Martwa” skrzynka odbiorcza nie może przyjmować żadnych wiadomości e-mail – każda przychodząca wiadomość musi więc być spamem, a każdy adresat – spamerem.

2. Fałszywa baza danych – honeypot, który pozwala cyberprzestępcy na przeprowadzenie ataku „SQL injection”, wykorzystywanego do otrzymania nieautoryzowanego dostępu i odczytu całej bazy. Ponieważ taka baza danych jest pułapką, zwrócony wynik będzie fałszywy i niezwiązany z prawdziwymi danymi, a nieudany atak będzie alarmował o potencjalnym zagrożeniu.

3. Malware honeypot – interfejs API (Application Programming Interface) lub aplikacja wykorzystywana do wykrywania złośliwego oprogramowania. Umożliwia analizowanie zagrożenia w celu opracowania oprogramowania chroniącego przez wirusami typu malware.

4. Spider honeypot – fałszywa witryna internetowa dostępna tylko dla botów. Zastosowanie tego honeypota pozwala na edukację administratora w zakresie blokowania tzw. robotów indeksujących.

Jak może pomóc honeypot?

Monitorowanie działań cyberprzestępców przeprowadzających ataki na fałszywych systemach, umożliwia zyskanie wielu wartościowych, najaktualniejszych informacji. Raporty dostarczają przede wszystkim odpowiedzi w kwestiach takich jak:

- W jaki sposób intruz szuka podatności i luk?

- Które miejsca są najbardziej narażone?

- Z jakiego IP atak został przeprowadzony?

- Jakimi danymi są głównie zainteresowani?

- Jak atakujący dostał się do serwera firmowego?

- Jak należy udoskonalić zabezpieczenia, aby zapewnić skuteczną prewencję zagrożeń?

Oprócz tego, gromadzone są dowody, które mogą zostać wykorzystane w celu późniejszego zdemaskowania przestępcy i skłonienia go do wyciągnięcia konsekwencji.

Zalety korzystania – honeypot

Po pierwsze, największą zaletą honeypot i ich głównym zastosowaniem jest bezpieczne, kontrolowane wykrywanie luk w systemie oraz zagrożeń w sieci wewnętrznej, w celu ich późniejszego zapobiegania. Pułapki te mogą ujawniać wysoki poziom zagrożenia stwarzanego przez ataki na urządzenia IoT (Internet of Things) – podłączone do komputera za pomocą Internetu drukarki, skanery oraz inne urządzenia, będące często furtką dla cybeprzestępców do całego systemu IT firmy.

Wykrywanie zagrożeń przez honeypot jest przejrzyste – pułapki są skierowane wyłącznie do atakujących i to jedynie ich podejrzane działania będą identyfikowane. Każda zarejestrowana przez fałszywy system aktywność w przeglądarce będzie więc próbą włamania. W ten sposób, charakterystyczne oznaki ataku nie gubią się w legalnym ruchu sieciowym, co ułatwia późniejszą analizę i wykrycie pewnych wzorców i schematów.

Rozwiązanie to jest także niezwykle oszczędne. Skonfigurowanie honeypota jest możliwe przy niewielkim nakładzie zasobów i wymagań sprzętowych. W sieci można znaleźć wiele gotowych honeypotów, co dodatkowo ułatwia uruchomienie ich na własnym urządzeniu.

Honeypoty udoskonalają i ulepszają systemy cyberbezpieczeństwa. Będąc u boku rozwiązań klasy PAM (Privileged Access Management), odpowiednio skonfigurowanych firewalli, oraz narzędzi do monitorowania aktywności na urządzeniach, stwarzają środowisko, które kompleksowo zabezpieczy infrastrukturę IT firmy.

Wady korzystania z honeypotów

Z drugiej strony, nawet jeśli z definicji przynęta – honeypot jest wyizolowany od chronionej sieci, może okazać się on furtką do systemu. Nieodpowiednio zabezpieczona pułapka może paradoksalnie stać się źródłem włamań i ataków.

Ważna jest informacja, że cyberprzestępca, któremu udało się zidentyfikować honeypot może fałszować swoje działania, sabotować zbieranie danych poprzez podawanie złych informacji, a także odwracać uwagę administratora bezpieczeństwa od prawdziwego ataku na inny system.

Należy pamiętać, że honeypot są jedynie narzędziami dla administratorów monitorujących ruch, wykorzystywanymi w celu dalszej ochrony systemów i przetwarzanych w nich danych. Nie zabezpieczają sieci, a działają na zasadzie dostarczania informacje o lukach i podatnościach. Pomagają także w ustaleniu priorytetów działań związanych z cyberbezpieczeństwem.

Honeypot to nie wszystko!

Bez względu na to jakie i ile honeypot posiadasz lub planujesz posiadać w swojej firmowej sieci, rozważ inwestycję w inne narzędzia pozwalające zadbać o bezpieczeństwo IT. Miej świadomość, że honeypot nigdy nie zastąpi zabezpieczeń, takich jak zapory sieciowe, programy klasy PAM oraz inne systemy wykrywania włamań i ataków. Jeśli Twój system jest podatny na zagrożenia, należy wdrożyć solidne systemy zabezpieczające.

Dowiedz się więcej na temat zapór sieciowych, zarządzania dostępem uprzywilejowanym oraz programów monitorujących aktywności na komputerze.

Wiemy, że bezpieczeństwo IT to trudny temat. Możemy Ci pomóc! Skontaktuj się z nami, dowiedz się o nowościach związanych z cyberbezpieczeństwem i umów się na darmowe konsultacje dotyczące bezpieczeństwa IT w Twojej firmie.