Dostęp uprzywilejowany otwiera szereg możliwości w obszarze infrastruktury IT firmy. Zarządzanie systemem organizacji, oprogramowaniem oraz konfiguracje i modyfikacje sieci to tylko nieliczne działania, jakie mogą podejmować użytkownicy z uprawnieniami administratora. Biorąc pod uwagę szeroki zakres możliwości, konta tego typu stają się celem ataku hakerów i cyberprzestępców.

Spis treści

Rodzaje kont uprzywilejowanych

Dostęp uprzywilejowany może być definiowany na podstawie zakresu obowiązków danego administratora.

Kontami o podniesionych uprawnieniach administratora są więc:

- lokalne konto administratora dające dostęp do wszelkich zasobów firmy

- domenowe konto użytkownika

- konto alarmowe używane w awaryjnych sytuacjach

- konto techniczne używane do obsługi systemu operacyjnego

- konto Active Directory umożliwiające zmianę haseł oraz kont

- konto aplikacji dające dostęp do baz danych

Dostęp administratora – cenny przywilej czy cel ataku?

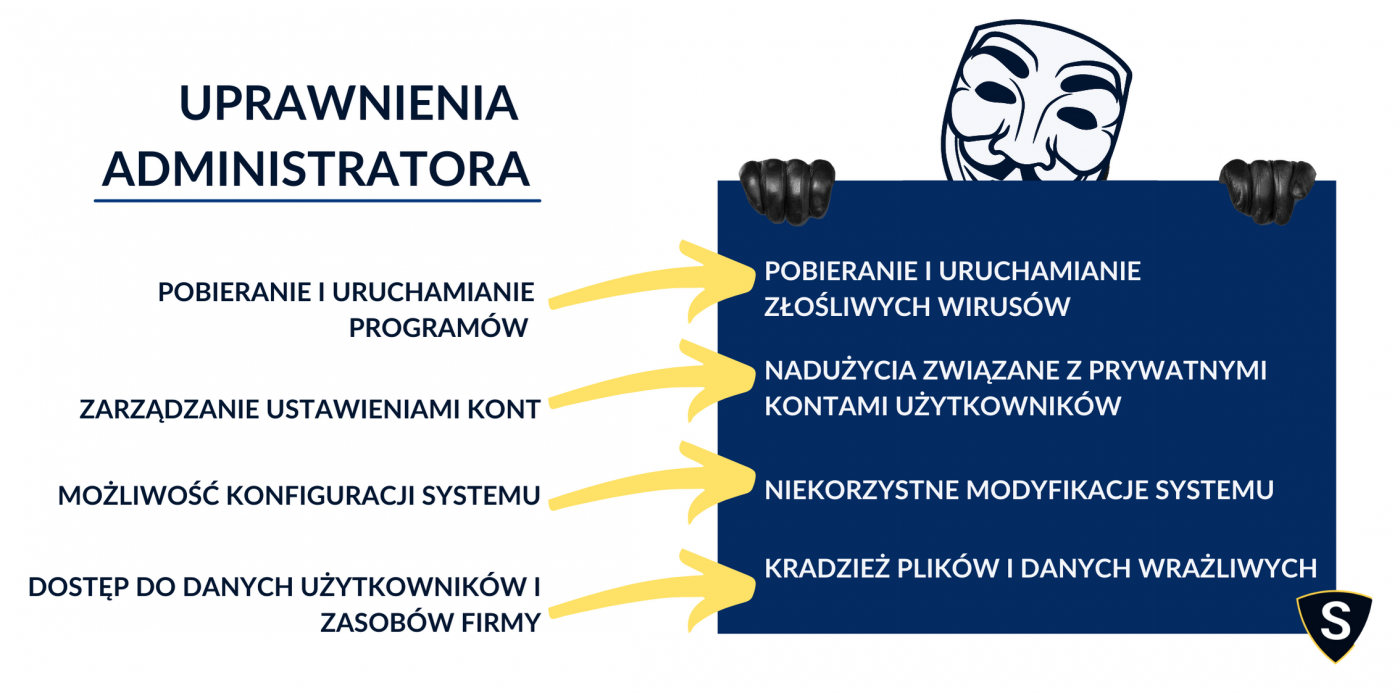

Dostęp uprzywilejowany zapewnia przede wszystkim pełną elastyczność w obszarze danego urządzenia. Oznacza to, że użytkownik może wykonywać takie czynności jak: pobieranie i uruchamianie programów, instalowanie sterowników, zarządzanie ustawieniami kont. Ma on także dostęp do zasobów firmowych oraz możliwość konfiguracji systemu bez konieczności weryfikacji i pomocy działu IT.

Z drugiej strony – pełna elastyczność może oznaczać także zbyt szeroki dostęp. Przywilej pobierania i uruchamiania programów może być wykorzystany do nieświadomego bądź świadomego zainfekowania urządzenia złośliwym oprogramowaniem. Konsekwencją będzie wówczas rozprzestrzenianie się wirusa po całej firmowej sieci. Dostęp uprzywilejowany to także możliwość zmian w systemie operacyjnym, co może powodować niekorzystne modyfikacje systemu i zabezpieczeń. Prowadzi to często do cyberataków, naruszeń danych i niekontrolowanej eskalacji uprawnień administratora. Powierzchnia ataku w strukturze sieci firmowej zwiększa się wraz z liczbą użytkowników uprzywilejowanych. Problemem jest również brak przejrzystości wśród osób mających dostęp do konta administratora – często rola ta, dzielona jest między kilku pracowników, co daje im poczucie anonimowości i sprawia trudności w weryfikacji ich działań.

Rozwiązania klasy PAM (Privileged Access Management)

Pozbawienie użytkowników uprawnień administratora jest rozwiązaniem, które gwarantuje kontrolę nad:

- dostępem do wszelkich zasobów

- możliwością pobierania i instalacji programów

- konfiguracją i modyfikacją kont.

Narzędzia PAM pomagają zapanować nad aktywnością użytkowników uprzywilejowanych i znacznie ułatwiają ten proces. Nadal jest to jednak kwestia omijana przez wielu dyrektorów działów IT, odpowiedzialnych za infrastrukturę sieci firmy. Dlaczego? Odebranie praw administratora, nawet przy wsparciu narzędzi PAM, jest dość dużym przedsięwzięciem, które z powodu skomplikowanego procesu, a także wysokich kosztów, nie zostaje podjęte przez firmy.

Odpowiedzią w tej kwestii jest narzędzie Admin by Request, które nieinwazyjnie pozwoli usprawnić proces wprowadzenia do firmy zasady najmniejszego uprzywilejowania i uzyskać kontrolę nad aktywnością użytkowników w trakcie sesji administracyjnych.

Problemy związane z ograniczeniem praw administratora

Z jakimi obawami najczęściej spotykają się liderzy firm, chcący wdrożyć rozwiązania PAM do infrastruktury IT oraz jakie rozwiązania w tych kwestiach gwarantuje Admin by Request?

1. Pracownicy staną się mniej produktywni bez praw administratora

Admin by Request pozwala zarządzać uprawnieniami administratora w sposób płynny, dzięki czemu użytkownicy nadal mogą mieć dostęp do wszystkich funkcji. Użytkownik w każdej chwili może poprosić o dopuszczenie do aplikacji z podwyższonymi dostępem i korzystać z niego podczas sesji czasowej. Po autoryzacji, pracownicy mogą działać z uprawnieniami administratora przez określony czas. Jest to idealny kompromis między pełnym dostępem, a tym podstawowym. Wyklucza to wrażenie ograniczania możliwości pracownika.

2. Wymagane będą dodatkowe szkolenia pracowników w zakresie nowego narzędzia

Dzięki Admin by Request proces pracy użytkownika zmienia się nieznacznie. Jedynym dodatkowym elementem wdrożenia będzie uświadomienie pracowników o możliwości wysłania prośby o dostęp uprzywilejowany, według ich potrzeb.

3. Wdrożenie spowoduje zapotrzebowanie na pracowników, którzy zawsze będą odpowiadać za weryfikację żądań o dostęp uprzywilejowany.

Opcja wymaganego zatwierdzania żądania o czasową sesję administratora jest w pełni konfigurowalna i w każdej chwili może zostać zniesiona. W ustawieniach narzędzia można zdefiniować przypadki, w których administratorzy IT nie będą musieli zatwierdzać próśb o dostęp uprzywilejowany. Pracownik wówczas nie musi czekać na akceptację, a prawa administratora zostają przyznane automatycznie – pełna elastyczność i płynność.

4. Brak wglądu w aktywność użytkowników uprzywilejowanych

Admin by Request gwarantuje wgląd w to, do czego użytkownicy uprzywilejowani używają uprawnień. Oprogramowanie pozwala na kontrolę aktywności użytkowników w trakcie ich sesji z przyznanym dostępem administratora. Wszystkie działania są rejestrowane i widoczne w panelu użytkownika, a także w aplikacji mobilnej.

5. Skomplikowany proces wdrożenia

Wdrożenie standardowych narzędzi PAM zajmuje zwykle 9 miesięcy, jest uciążliwym i kosztownym procesem oraz wiąże się z licznymi konfiguracjami i koniecznością zaangażowania dodatkowych specjalistów.

Admin by Request to wyjątek. Wdrożenie oprogramowania odbywa się w błyskawicznym czasie. Plik instalatora ma niewielki rozmiar, a jego instalacja zajmuje zwykle kilka sekund. Wstępna konfiguracja w panelu użytkownika Admin by Request trwa niewiele dłużej. Oprogramowanie jest w pełni gotowe po 3 miesiącach.

6. Po co wprowadzać zmiany, skoro firma do tej pory nie spotkała się z żadnym zagrożeniem?

Profilaktyka jest niezwykle ważna w kwestii cyberprzestępczości. Haker, który wykorzysta niekontrolowaną eskalację uprawnień i lukę w systemie, może zagrozić całej firmowej sieci. Nie należy polegać jedynie na prawdopodobieństwie, czy cyberatak się pojawi, a być stale przygotowanym do jego obrony. Admin by Request to proste rozwiązanie, dające gwarancję bezpiecznego i kompleksowego zarządzania dostępem uprzywilejowanym.

Rozwiązanie problemów związanych z ograniczeniem uprawnień pracowników

Liderzy firm chcący wdrożyć rozwiązania PAM do infrastruktury IT przedsiębiorstwa mierzą się z licznymi obawami związanymi z charakterystyką narzędzi PAM. Okazuje się jednak, że właściwe rozwiązanie może być naprawdę łatwe i przystępne w użyciu. Admin by Request jest w pełni dostosowane do potrzeb pracowników firmy i tym samym okazuje się odpowiedzią na wyżej wymienione problematyczne kwestie.

Jeśli chcesz dowiedzieć się więcej na temat Admin by Request, skontaktuj się z zespołem Securivy.