Coraz więcej informacji przechowywanych jest online. W dodatku – są one bardziej krytyczne, a ich naruszenie lub utrata może prowadzić do licznych nadużyć na tle prawnym i w konsekwencji – ogromnych strat finansowych.

Naruszeniem danych można nazwać zjawisko, w ramach którego informacje wrażliwe znajdujące się w firmowej bazie zostaną skradzione lub ujawnione nieautoryzowanym odbiorcom czy staną się ogólnodostępne.

Naruszenie bezpieczeństwa informacji może mieć związek ze zdarzeniami o trzech różnych scenariuszach:

Błąd ludzki – kategoria ta obejmuje wszystkie incydenty, w których to zespół działu IT firmy nieumyślnie ujawnił istotne dane lub nieświadomy zagrożenia pracownik padł ofiarą phishingu czy ataku typu ransomware.

Utrata urządzenia – nieodpowiednio zabezpieczone służbowe maszyny, takie jak mobilne laptopy, smartfony i tablety, po ich kradzieży i utracie, mogą stać się celem włamania. Do poważnego zagrożenia bezpieczeństwa może doprowadzić także chwila nieuwagi i zgubienie prywatnego narzędzia, zawierającego zastrzeżone informacje czy dostęp do kont i aplikacji.

Cyberatak – najczarniejszy ze scenariuszy, związany z ogromnymi stratami finansowymi oraz naruszeniami prawnymi. Atakujący wykorzystują złośliwe oprogramowania typu malware w celu otrzymania nieautoryzowanego dostępu do zasobów firmy, doprowadzając w ten sposób do poważnego naruszenia danych.

Spis treści

Motywacje cyberprzestępców

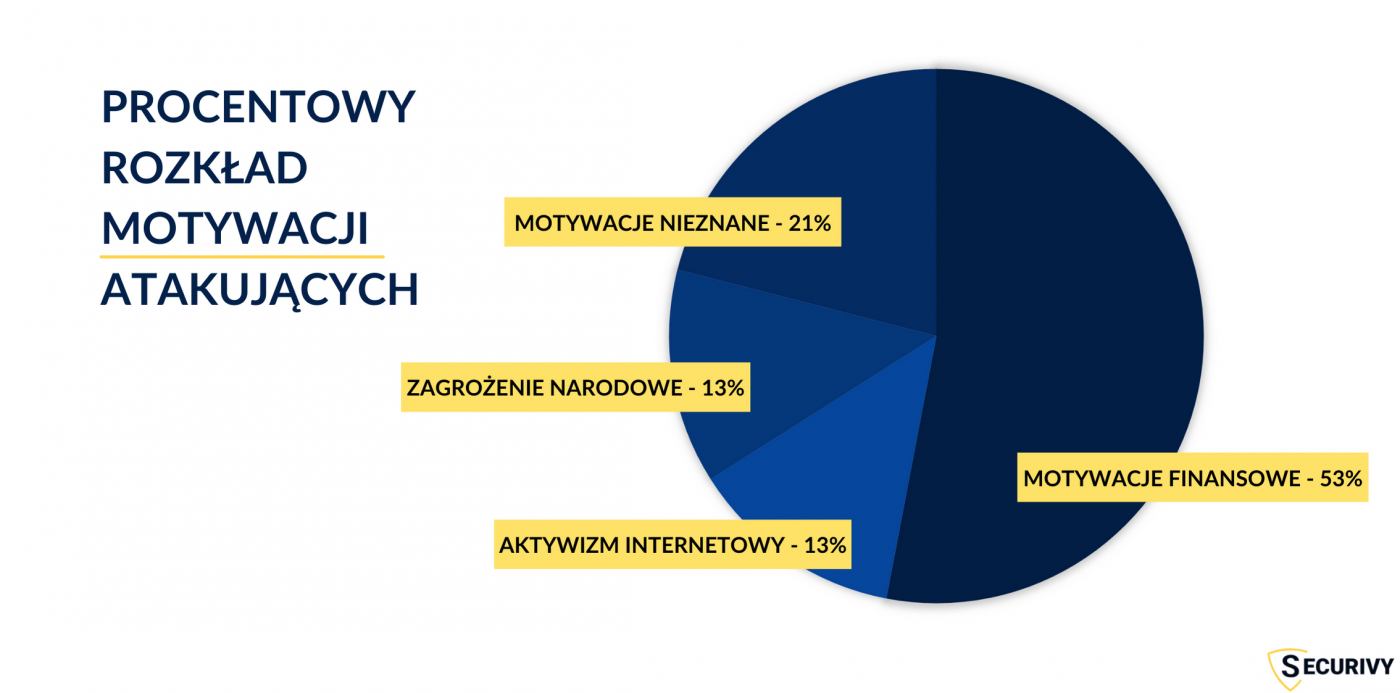

Jak wynika z danych największą grupę atakujących (53%) stanowią hakerzy motywowani finansowo. To właśnie oni w 2020 roku spowodowali większość naruszeń danych związanych z cyberatakami, ze względu na zysk związany z przejęciem tajemnic handlowych, zastrzeżonych informacji finansowych, a także poufnych danych rządowych lub osobowych.

Przestępcy, którzy w cyberprzestrzeni doprowadzają do zagrożeń narodowych stanowią 13%. Równie liczną grupę stanowią ci, których określa się mianem hacktivist. Internetowy aktywizm to wykorzystanie technik komputerowych w nielegalny sposób, w celu promowania własnych poglądów, ideałów czy poruszania kwestii politycznych. 21% naruszeń zostało spowodowanych przez hakerów o bliżej nieokreślonej motywacji.

Najczęściej zagrożony typ danych

Wyniki badań pokazują, że największą część naruszonych informacji stanowią dane osobowe klientów i aż 80% firm potwierdziło właśnie taką tendencję. Prawdopodobnie wynika to z faktu, iż taki rodzaj rekordów przynosi największy zysk hakerom i cyberprzestępcom. Utracenie danych wrażliwych pojedynczego konsumenta to dla przedsiębiorstwa strata średnio od 150 do 175 dolarów. Sposobem na skuteczne obniżenie kosztów włamania jest wykorzystanie automatyzacji zabezpieczeń i inteligentnej technologii. Firmy implementujące rozwiązania oparte m. in na sztucznej inteligencji zapłaciły za incydenty ponad połowę mniej niż organizacje, które pominęły wdrożenie takich narzędzi do infrastruktury IT organizacji.

Średni czas na zidentyfikowanie zagrożenia

Wielu przedstawicieli firm odbiera cyberatak jako krótkotrwałe zdarzenie, którego nie da się powstrzymać. W rzeczywistości jednak, włamanie do systemu nie trwa krótką chwilę, ale jest procesem, który określa się mianem cyklu życia ataku cybernetycznego. Wraz z postępem technologicznym staje się on coraz bardziej złożony i trudny do wykrycia. Firmy, w 2020 roku potrzebowały średnio 207 dni na identyfikację zagrożenia i 73 dni na jego powstrzymanie. Cały cykl życia cyberataku w systemach firmowych trwał więc aż 280 dni!

Koszt utraty danych

Rok 2020 był rekordowy pod względem utraty danych szczególnie, gdy istotną rolę zaczęła odgrywać praca i nauka zdalna. Firma, która stanie się ofiarą cyberataku ponosi ogromne koszty. Brak odpowiednich zabezpieczeń to również ryzyko wysokich kar finansowych za nieprzestrzeganie zasad i przepisów dotyczących ochrony danych. Całkowity, globalny koszt utraty danych w ubiegłym roku wyniósł aż 3,86 mln dolarów. Pesymistyczna jest także wizja przyszłości – przewiduje się, że do 2025 roku cyberprzestępczość będzie pochłaniać ponad 10 bilionów dolarów rocznie. Jest to niewątpliwie cenna wiedza dla przedsiębiorców, uświadamiająca jak realnym i kosztownym zagrożeniem może być naruszenie danych osobowych.

Finansowe konsekwencje cyberataków

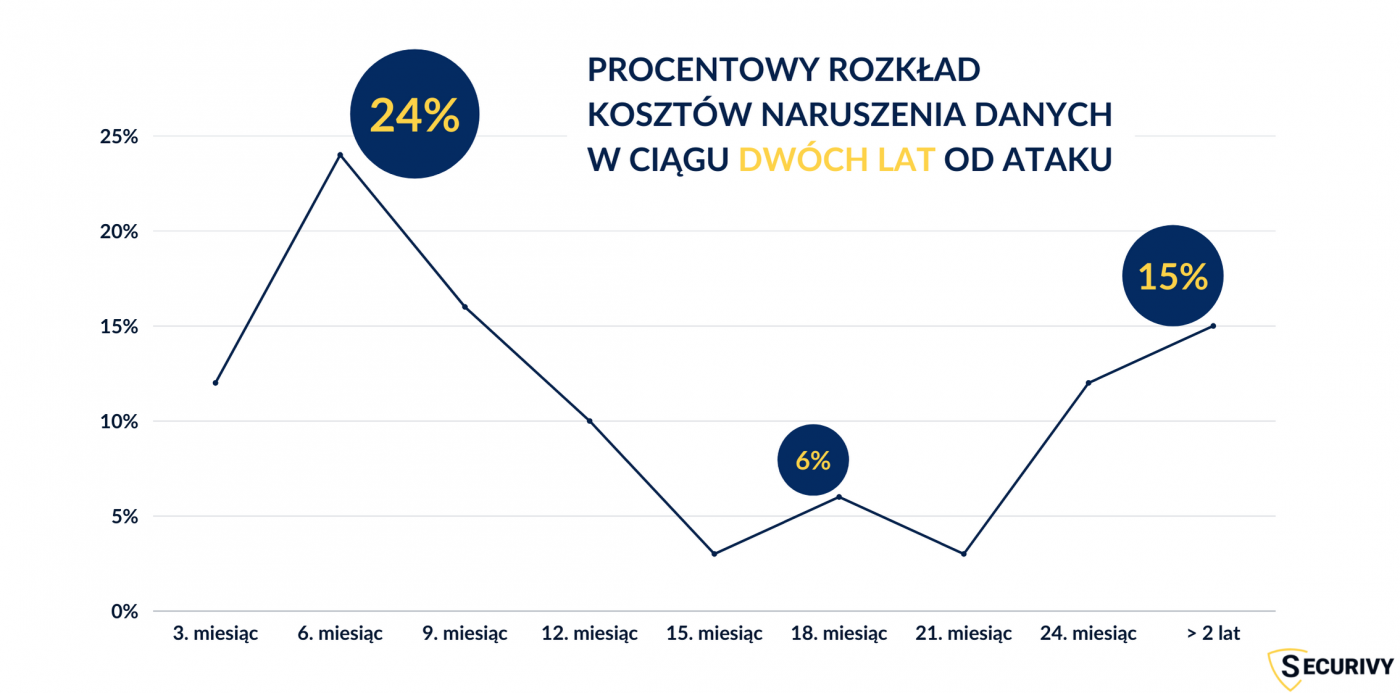

Konsekwencje finansowe po cyberataku mogą trwać jeszcze przez lata po tym zdarzeniu. Liderzy firm nie zawsze dokładnie szacują wpływ włamań na ich przedsiębiorstwa. Priorytetowo traktuje się kwestie kosztów związanych z powiadomieniem klientów o incydencie, monitorowaniem raportów finansowych czy sprawy sądowe i kary finansowe. Wpływ ataku jest jednak zazwyczaj szerszy i długofalowy. Według analiz – największe koszty, organizacja ponosi do końca pierwszego roku po naruszeniu danych. Co więcej – straty finansowe wzrastają sinusoidalnie nawet przez kilka kolejnych lat po ataku.

Jak zapobiegać naruszeniom danych?

Odpowiednio skonfigurowane środowisko narzędzi zabezpieczających sieć przed cyberatakami pozwoli na kompleksową ochronę systemów firmowych i prewencję naruszeń danych.

Do niezbędnika w zabezpieczaniu sieci dla organizacji i przedsiębiorstw należą:

Firewall, będący podstawowym elementem zabezpieczającym sieć przed podejrzanym ruchem sieciowym oraz działaniami nieupoważnionych użytkowników. Ochrania urządzenie przed wpływem szkodliwych wirusów, w szczególności malware i ransomware, a także stanowi ochronę przed wszelkimi cyberzagrożeniami, takimi jak phishing.

Oprogramowanie do monitorowania aktywności użytkowników to gwarancja bezpiecznych warunków do wykonywania obowiązków na urządzeniu oraz możliwość prewencji potencjalnie groźnych dla systemu działań w czasie rzeczywistym. Takie narzędzie pomaga zmniejszyć ryzyko wycieku danych.

Program klasy PAM (Privileged Access Management), czyli rozwiązanie, którego użycie pozwala na odpowiednie zarządzanie dostępem administratora w strukturze sieciowej firmy oraz nieinwazyjne wdrożenie zasady Principle of Least Privilege. Reguła PoLP zakłada, że każdy użytkownik systemu informatycznego ma dostęp wyłącznie do zasobów niezbędnych do wykonania zadania na danym stanowisku. Jest to narzędzie umożliwiające zabezpieczenie danych firmy, dzięki pełnej kontroli nad aktywnością użytkowników uprzywilejowanych.

Testy penetracyjne to wykorzystanie luk w zabezpieczeniach oraz próba ich przełamania w kontrolowanych i bezpiecznych warunkach, w celu oceny faktycznego, aktualnego stanu bezpieczeństwa infrastruktury IT. Pentesty pozwalają na określenie jakie są słabe punkty systemu oraz uszeregowanie metod jego naprawy, a więc umożliwiają prewencję ataków oraz wszelkich cyberzagrożeń.

Odpowiednia edukacja to kluczowa kwestia, jeśli chodzi o ochronę organizacji przed cyberzagrożeniami. Brak dokładnego zrozumienia cyberataków oznacza ograniczoną możliwość przeciwdziałania im. W dobie szybkiego rozwoju nowych typów zagrożeń, niezmiernie istotne jest stałe podążanie za trendami, aby zawsze pozostać o krok przed cyberprzestępcami.