Spis treści

Wstęp

Ataki cybernetyczne to coraz częstszy problem, który dotyka już każdy obszar działalności. Samorządy, które dysponują i zarządzają ogromną ilością danych osobowych są wysoce narażone na ataki, których celem jest przeważnie przejęcie danych oraz sparaliżowanie działania placówki. Niejednokrotnie, takie działania potrafią wyłączyć jednostki z codziennego funkcjonowania nawet na kilka tygodni.

W tym artykule omówimy więc jak JST (jednostki samorządu terytorialnego) mogą skutecznie przygotowywać się na potencjalne zagrożenia cybernetyczne, czym jest projekt Cyberbezpieczny Samorząd, jakie aspekty prawne regulują działania na rzecz ochrony, jakie wymagania podzielone na konkretne etapy wdrażania należy spełnić, a także jakie istnieją najlepsze praktyki przeciwdziałania atakom oraz techniczne rozwiązania wspierające je.

Czym jest projekt Cyberbezpieczny Samorząd?

Projekt pt. Cyberbezpieczny Samorząd jest realizowany w ramach Programu Operacyjnego Fundusze Europejskie na Rozwój Cyfrowy 2021–2027 (FERC) przez Centrum Projektów Polska Cyfrowa w Partnerstwie z Państwowym Instytutem Badawczym NASK.

Jego celem jest poprawienie stanu bezpieczeństwa informacji w JST, a także wsparcie ich zdolności do skutecznego przeciwdziałania zdarzeniom bezpieczeństwa, identyfikowania ich oraz reagowania na incydenty.

Przesłanie Cyberbezpiecznego Samorządu jest szczególnie ważne w obliczu możliwych konsekwencji dla kierownictwa jednostki, tj. zaniechań w obszarze bezpieczeństwa danych – w szczególności płynących z przepisów Ogólnego Rozporządzenia o Ochronie Danych Osobowych (RODO), narażania jednostki na jakiekolwiek szkody, wstrzymywania pracy urzędu, utraty danych i mienia obywateli, ujawniania wrażliwych informacji osobom nieuprawnionym lub umożliwiania łatwego niszczenia dokumentów.

Dofinansowanie w ramach projektu

Na tę chwilę program dofinansowań dotyczący tego przedsięwzięcia zakończył się w grudniu ubiegłego roku, lecz jeśli dana jednostka nie załapała się w roku 2023 na wsparcie, nic straconego. Centrum projektów planuje kontynuację programu dotacji, ponieważ program został oceniony bardzo pozytywnie, a jego wkład w utrzymanie samorządów w dobrej kondycji pod względem ochrony okazał się nieoceniony. Kontynuacja projektu ma więc nastąpić po przeprowadzeniu audytu dotychczasowych wydatków resortu przez nowy rząd.

Warto także wspomnieć, że projekt jest realizowany na terenie całej Polski. Są nim objęte wszystkie jednostki samorządowe – łącznie 2 477 gmin, 314 powiatów oraz 16 województw (tj. 2 807 jednostek samorządu terytorialnego), z ograniczeniem do sektora publicznego, oraz z wyłączeniem placówek ochrony zdrowia. Do tej pory dokumenty w sprawie otrzymania środków w formie grantu złożyło 1659 gmin i powiatów.

Niektóre spośród jednostek samorządu terytorialnego nie załapały się na granty, zgłaszając tym samym zapotrzebowanie na pomoc finansową równowartą setkom milionów złotych. Konkretna kwota przeznaczona na wsparcie zostanie jednak podana już po przeprowadzonym audycie w Ministerstwie Cyfryzacji. Obecnie wiemy, że wicepremier Krzysztof Gawkowski planuje, aby ta pula przekraczała 1,9mld złotych.

Fundusz o charakterze incydentalnym

Kluczową informacją w zakresie składanych wniosków, jest ta, która dotyczy powodów ubiegania się o wsparcie. Należy wspomnieć, że pierwszeństwo mają te jednostki, których dotknęły już ataki – w szczególności o silnym charakterze (złożone bądź brzemienne w skutki dla obywateli). Podstawowym warunkiem uzyskania dotacji jest więc wystąpienie w danej jednostce incydentu oraz zgłoszenie go do CSIRT (The Computer Security Incident Response Team).

Istotne aspekty prawne

Szereg regulacji przygotowany przez polskiego ustawodawcę odnosi się do utrzymania minimalnego poziomu cyberbezpieczeństwa.

Aspekty dotyczące ochrony jednostki samorządu terytorialnego odwołują się bezpośrednio do poniższych dokumentów prawnych (na ich podstawie przejdziemy także poniżej punkty najważniejszych wymagań dla JST).

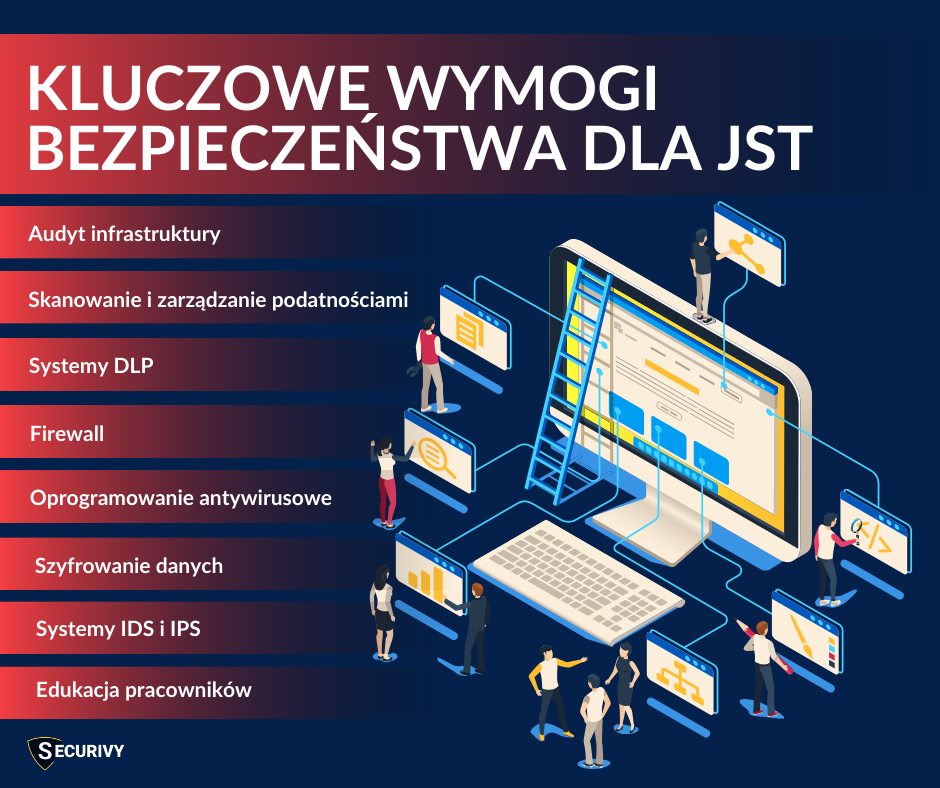

Jakie kluczowe wymagania bezpieczeństwa musisz spełnić jako podmiot publiczny?

Z rozporządzenia KRI oraz uoKSC wynika szereg wymogów, do których powinny odnieść się jednostki. Poniżej załączamy oraz rozwijamy te z nich, które są kluczowe według naszej ekspertyzy, a zarazem stanowią fundament dla bezpiecznych jednostek sektora publicznego. Aby zwiększać bezpieczeństwo w swoim samorządzie, nie musisz robić wszystkiego na raz (a wręcz nie jest to wskazane) – pamiętaj, że postawienie nawet jednego kroku w kierunku poprawienia bezpieczeństwa w swojej cyberprzestrzeni pozwoli na zmniejszenie ryzyka zagrożeń, a stopniowo zaprowadzi cię do kolejnych działań mających na celu podniesienie bezpieczeństwa.

Audyt infrastruktury w zakresie cyberbezpieczeństwa

Regularne przeprowadzanie audytu związanego ze stanem bezpieczeństwa pozwala na wykrywanie luk w systemie ochrony. Poznanie procesów oraz zasobów jednostki prowadzi do ustalenia słabych punktów oraz późniejszej możliwości przekształcenia ich na lepsze praktyki. Podczas takich działań sprawdza się kondycję serwerów, sieci, sprzętu oraz wszystkich pobocznych elementów infrastruktury. W związku z bardzo dużą ilością danych, jakimi obracają JST, przeprowadzanie audytu systemów informatycznych jest konieczne. Taką inwentaryzację możesz wykonać w każdej chwili wraz z naszymi specjalistami. Dowiedz się więcej na temat audytów czytając nasz wpis.

Skanowanie i zarządzanie podatnościami

Weryfikacja poziomu zabezpieczeń jest możliwa dzięki tzw. skanerom podatności, które analizują całość zasobów Twojej jednostki (serwery, stacje robocze, aplikacje oraz urządzenia sieciowe). Rozwiązania pozwalające na zarządzanie podatnościami prowadzą do bezproblemowego działania systemu oraz ograniczenia kosztów. Zapewniają także ocenę zakresu cyberbezpieczeństwa pod względem zgodności z regulacjami prawnymi.

Zapobieganie utracie informacji – systemy DLP (Data Loss Prevention/Data Leak Prevention)

Dane są obecne na szczycie piramidy najcenniejszych zasobów. Nieautoryzowane wykorzystanie czy ich wyciek stanowi bardzo poważne zagrożenie dla JST. System DLP to rozwiązanie, które zapobiega nieautoryzowanemu przepływowi danych niezależnie od przyczyny – monitoruje, identyfikuje i chroni dane w jednostkach. Mając na uwadze regulacje prawne, a w tym przypadku w szczególności RODO – taki system jest wręcz niezbędny, by tworzyć barierę bezpieczeństwa dla informacji – danych obywateli, pracowników, sprawozdań finansowych i wielu innych ważnych dokumentów.

Firewall – zabezpieczenie sieci

Firewall jest inaczej zaporą sieciową – stanowi barierę pomiędzy siecią wewnętrzną a sieciami niezaufanymi – zewnętrznymi. Stanowi kluczowy składnik podczas pierwszej linii obrony przed atakiem hakerskim, wyciekiem danych czy złośliwym oprogramowaniem. Infrastruktura biznesowa, w której brakuje zapory jest narażona na liczne ryzyka, których ilość rośnie niemalże z dnia na dzień, w szczególności w dobie rozwoju sztucznej inteligencji. Dzięki wyborze takiego rozwiązania jak firewall, ochrona zasobów firmowych jest więc możliwa poprzez kontrolowanie przepływu informacji w sieci, a także blokowanie niechcianych połączeń.

Oprogramowania antywirusowe

Oprogramowanie antywirusowe jest, tuż obok firewall, podstawowym narzędziem w walce z cyberatakami. Sprawdzone systemy antywirusowe wykorzystują techniki uczenia maszynowego i analizę behawioralną, dzięki czemu są w stanie wykryć natychmiastowo zagrożenie i im przeciwdziałać.

Szyfrowanie danych

Szyfrowanie informacji polega na przekształcaniu ich na tajny kod, dzięki czemu przechowywane dane stają się nieczytelne. Dzięki temu – nawet w najgorszym przypadku – przejęcia ich przez cyberprzestępców, będą one niemożliwe do odczytu. Szyfrowanie może odbywać się albo za pomocą sprzętu, albo za pomocą oprogramowania. Jeśli chcesz zapoznać się szczegółowo z tym wątkiem, zajrzyj do naszej sekcji pt. Szyfrowanie dysków.

Systemy IPS i IDS – wykrywanie i zapobieganie włamaniom

Systemy dedykowane wykrywaniu (IDS – Intrusion Detection System) i prewencji (IPS – Intrusion Prevention System) włamań zawierają listę reguł (sygnatur) dopasowanych do ruchu.

W przypadku IDS: Mamy do czynienia z analizą protokołów, korelacją zdarzeń, a także identyfikowaniem wszelkich niezgodności w przepływie sieciowym.

W przypadku IPS: Mamy do czynienia z systemem reagującym na ataki, który analizuje dane w sieci, a następnie, w momencie wykrycia próby ataku minimalizuje go, bądź unieszkodliwia całkowicie.

Dzięki funkcjom IDS oraz IPS administratorzy sieci są w stanie zapewniać całodobową ochronę.

Edukacja pracowników

Nieświadomy użytkownik to wielkie ryzyko dla firmy. Regularne edukowanie z zakresu cyberbezpieczeństwa oraz używanych narzędzi i oprogramowania, to bardzo dobra praktyka w walce z zagrożeniami. Skontaktuj się z nami, aby dowiedzieć się, w jakim zakresie możemy zrealizować szkolenie IT dla użytkowników sprzętów Twojej jednostki.

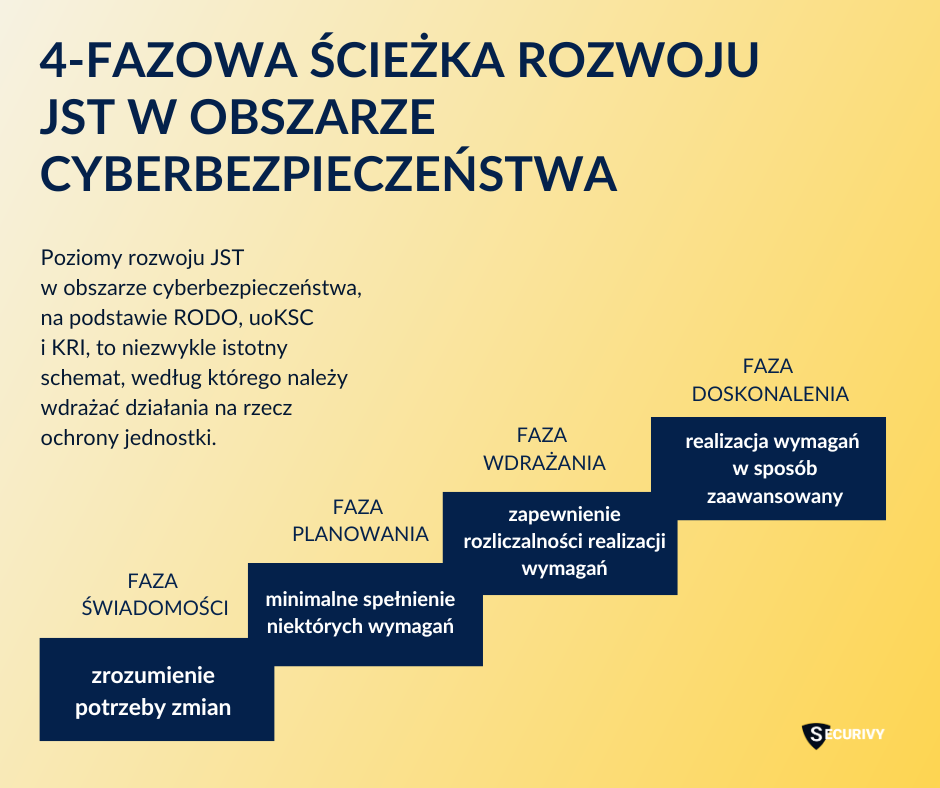

Etapy rozwoju cyberbezpieczeństwa w JST

Aby odpowiednio wdrożyć wszelkie elementy wpływające na ochronę JST, warto odnieść się do 4-fazowej ścieżki rozwoju. Pokazuje ona, w jaki sposób można podnieść zdolność jednostki, wdrażając stopniowo kolejne etapy prowadzące do zwiększenia poziomu bezpieczeństwa.

Faza świadomości

Docieranie do zrozumienia potrzeby zmian to etap, w którym następuje konkretna edukacja dotycząca bezpieczeństwa w systemach informacyjnych oraz działaniu jednostki. Nabieranie świadomości wymaga jednak nakładu pracy, ale także odpowiedniego przewodnictwa w edukacji, które pozwoli jednocześnie zaoszczędzić czas. Działania wyrywkowe, takie jak wybieranie jednego z dostępnych rozwiązań bez uprzedniego zrozumienia szerszego kontekstu jest działaniem niepożądanym na tym etapie. Warto podejść do tematu konkretnie i wybrać firmę, która przeprowadzi szkolenia.

Faza planowania

Planowanie to częściowe spełnianie wymagań. Dotyczy tych jednostek samorządu terytorialnego (JST), które zapewniają częściową ciągłość realizowania zadań publicznych. Na tym etapie, wdrożone są systemy bezpieczeństwa używanych aplikacji i sieci, jednak częste są działania ad hoc, które wymagają bardziej kompleksowego podejścia.

Faza wdrażania

Na tym etapie możliwe jest zapewnienie rozliczalności z realizacji wymagań. JST posiadają tu już wybrane polityki związane z bezpieczeństwem informacji. Wdrożenia związane z cyberbezpieczeństwem oparte są na planowaniu lub wykorzystywaniu istniejących polityk, procedur, a także udokumentowanych procesów.

Faza doskonalenia

Doskonalenie dotyczy zaawansowanej realizacji wymagań. Ta faza charakteryzuje się w najogólniejszym znaczeniu zgodnością z wymaganiami KRI oraz uoKSC. W tej fazie, JST posiada kompleksowy plan oparty o zasady i procedury operacyjne, mające na celu zapobieganie, wykrywanie i korygowanie wykrytych zagrożeń. Ten zaawansowany etap dotyczy też architektury bezpieczeństwa informacji w jednostce.

Podsumowanie

Bezpieczny samorząd to podstawa w obecnym, bardzo dynamicznie zmieniającym się środowisku informatycznym. Wdrożenia, które odbywają się w ramach projektu Cyberbezpieczny samorząd, nie tylko wspierają cyberbezpieczeństwo jednostek, ale pomagają także szerzyć wiedzę poprzez szkolenia.

Mając na uwadze planowane otwarcie nowych dotacji związanych z tym przedsięwzięciem, warto już dziś zacząć od edukacji swoich pracowników i audytu infrastruktury. Wszelkie działania, zarówno wczesnego etapu – planowania, jak i dalsze wdrożenia możesz wykonać z nami – napisz do nas, aby dowiedzieć się więcej!