Każda organizacja pracująca z danymi wrażliwymi musi zadbać o ochronę przed atakami wewnętrznymi. Stanowią one jedne z poważniejszych zagrożeń dla cyberbezpieczeństwa organizacji. Zgodnie z raportem Verizon 2020 Data Breach Investigations, najbardziej narażone branże to administracja publiczna, firmy z sektora ochrony zdrowia, edukacji, finansów oraz technologii. To właśnie one powinny skupić się na wdrożeniu procesów, które nie tylko spełnią wymagania norm i przepisów, ale także pozwolą na wystarczająco wczesne wykrycie zagrożenia wewnętrznego. Jak stworzyć odpowiednią strategię zarządzania incydentami w cyberprzestrzeni?

Spis treści

Źródła ataków wewnętrznych w organizacjach

Zagrożenia wewnętrzne zwykle są powodowane przez pięć typów użytkowników:

- Administratorów posiadających uprawnienia uprzywilejowane

- Zdalnych pracowników pracujących poza bezpiecznym obszarem sieci firmowej

- Wykonawców zewnętrznych

- Byłych pracowników posiadających poświadczenia i dostępy do zasobów

- Nieświadomych zagrożenia pracowników

Najbardziej szkodliwą grupą są jednak pracownicy o nieczystych intencjach, motywowani często korzyściami finansowymi. Znają się oni na firmowej sieci oraz jej zabezpieczeniach, wiedzą jakie cenne dane mogą ukraść, ale przede wszystkim są w posiadaniu danych uwierzytelniających. Ich szkodliwe działania mogą pozostać niewykryte nawet miesiącami.

Czym jest strategia ochrony przed zagrożeniami wewnętrznymi?

Strategia ochrony i zarządzania ryzykiem wewnętrznym definiowana jest jako skoordynowana grupa funkcji w ramach scentralizowanego zarządzania. Tworzy się ją w celu wykrywania i zapobiegania nieautoryzowanemu ujawnieniu poufnych informacji.

Zapanowanie ryzykiem wewnętrznym sprowadza się więc do:

- Identyfikacji źródeł zagrożeń wewnętrznych

- Wykrycia zagrożeń w odpowiednim czasie

- Reakcji na incydenty oraz ataki

- Badania incydentów związanych z bezpieczeństwem IT

- Ochrony wrażliwych danych i zasobów

Opracowanie wszystkich powyższych kroków zapewnia organizacji cenne korzyści, takie jak:

- Zgodność z normami, przepisami prawa, regulacjami

- Wykrywanie zagrożeń wewnętrznych w odpowiednim czasie

- Szybką i skuteczną reakcję na atak

- Zmniejszenie kosztów potencjalnego ataku

10 kroków strategii ochrony przed zagrożeniami wewnętrznymi

Krok 1: Przygotowanie do planowania strategii ochrony przed zagrożeniami wewnętrznymi

Na tym etapie należy skupić się na zebraniu informacji na temat istniejących środków cyberbezpieczeństwa oraz wymagań dotyczących zgodności. Istotne jest także zdefiniowanie wyników, jakie chcesz osiągnąć dzięki zaplanowanej strategii.

Oceń obecne środki bezpieczeństwa cyfrowego w Twojej firmie – być może będziesz w stanie dostosować je do tworzonej strategii.

Krok 2: Przeprowadzenie oceny ryzyka

Istotne jest określenie wrażliwych oraz narażonych na ataki zasobów w Twojej firmie. W ten sposób definiuje się wszelkie krytyczne punkty. Pomoże to stworzyć dokładny obraz stanu cyberbezpieczeństwa organizacji. Cały proces można sprowadzić do pięciu kroków:

- Zdefiniowanie potencjalnych źródeł zagrożeń

- Odkrycie luk w infrastrukturze IT Twojej organizacji

- Utworzenie list pracowników wysokiego ryzyka

- Oszacowanie możliwości wystąpienia zagrożenia

- Określenie ryzyka

Krok 3: Oszacowanie zasobów niezbędnych do stworzenia strategii ochrony

Wbrew powszechnym przekonaniom, za opracowanie skutecznej strategii do wykrywania zagrożeń wewnętrznych odpowiedzialny jest nie tylko dział cyberbezpieczeństwa. Jakie zasoby warto dodatkowo brać pod uwagę?

Wyznacz osoby odpowiedzialne za wdrożenie niezbędnych procesów, zadbaj także o zasoby techniczne – dedykowane oprogramowanie, które pozwoli na zabezpieczenie danych i infrastruktury. Oceń wydajność obecnych środków bezpieczeństwa. Oszacuj także koszty zakupu wybranego programu lub zatrudnienia specjalistów.

Krok 4: Uzyskanie wsparcia menadżerów

Niezbędnym krokiem będzie przygotowanie przypadku biznesowego – dokumentu, który wskazuje na konieczność wdrożenia strategii zarządzania ryzykiem wewnętrznym. W ten sposób możliwe jest uzyskanie wsparcia menadżerów. W takim materiale powinno znaleźć się podsumowanie oraz wnioski wyciągnięte na podstawie trzech poprzednich kroków.

Krok 5: Utworzenie zespołu reagowania na incydenty wewnętrzne

Zespół reagowania na zagrożenia wewnętrzne to grupa pracowników odpowiedzialna za wszystkie etapy zarządzania ryzykiem wewnętrznym. Kto powinien wchodzić w skład zespołu?

Przede wszystkim osoba odpowiedzialna za zarządzanie zespołem, a także autoryzowanie działań mających realny wpływ na reputację lub finanse firmy. Niezbędni są również pracownicy techniczni, którzy w ramach pracy grupy będą obsługiwać powiadomienia o podejrzanej aktywności oraz monitorować zagrożenia wewnętrzne. Pomocny okaże się radca prawny, który zapewni zgodność z wszelkimi standardami oraz menedżer PR odpowiedzialny za stworzenie strategii komunikacji w przypadku ataku.

Krok 6: Określenie dostępnych środków wykrywania zagrożeń wewnętrznych

Wczesne wykrycie zagrożenia wewnętrznego to jeden z najważniejszych czynników zarządzania tego typu incydentami. Wdrożenie oprogramowania oraz praktyk mających na celu możliwie natychmiastowe wykrycie ataku, jest częścią wielu wymagań nałożonych przez Rekomendację D, NIST, PCI DSS oraz HIPAA.

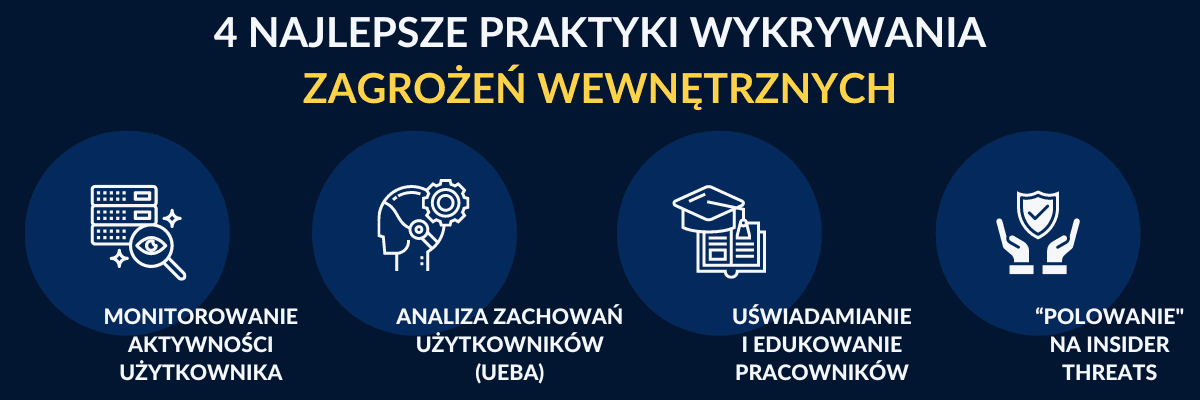

Do efektywnego wykrywania zagrożeń wewnętrznych niezbędne jest:

- Monitorowanie pracy na komputerze oraz zbieranie szczegółowych raportów aktywności użytkowników

- Zarządzanie dostępem

- Analiza zachowań użytkownika (UEBA)

Jednym z rozwiązań pomocnych w wykrywaniu zagrożeń wewnętrznych może okazać się Ekran System.

Krok 7: Zdefiniowanie strategii reagowania na incydenty

Jest to nieodłączna część pełnego planu zarządzania zagrożeniami wewnętrznymi. Aby informacje o incydentach były kompletne, powinny one zawierać:

- Opis zagrożenia

- Wskaźnik zagrożenia

- Identyfikacja atakującego

- Środki naprawcze

- Dokumentację dowodową

Istotna jest natychmiastowa reakcja na wykryte zagrożenie oraz możliwość zablokowania działań podejrzanego użytkownika.

Krok 8: Zaplanowanie procesu remediacji w przypadki wystąpienia incydentu

Aby skutecznie zarządzać ryzykiem wewnętrznym, zaplanuj procedurę dochodzenia w kwestii wystąpienia incydentu oraz działania naprawcze. Po przeprowadzeniu takiego dochodzenia, będziesz w stanie zrozumieć zakres ataku oraz jego konsekwencje. Szczegółowy plan naprawczy powinien zawierać:

- Strategię komunikacji dla zaangażowanych stron

- Rekonfigurację oprogramowania i wdrożenie efektywniejszych narzędzi

- Przegląd programu zarządzającego zagrożeniami wewnętrznymi

Krok 9: Edukowanie pracowników

To kwestia, która pozwoli pozostać zawsze o krok przed cyberprzestępcami. Regularne szkolenia w zakresie świadomości o zagrożeniach wewnętrznych pozwolą oswoić pracowników z działaniami, które mogą prowadzić do naruszeń i wycieków. Będą one także okazją do zapoznania ich z procedurami stosowanymi w przypadku wystąpienia incydentu.

Krok 10: Regularne aktualizacje opracowanej strategii ochrony

Opracowanie strategii ochrony jest stałym procesem. Upewnij się, że regularnie dbasz o wszystkie wymienione wyżej kwestie, a także podążasz za najnowszymi wymaganiami. Wdrażanie innowacyjnych rozwiązań to dobry sposób na stałe wzmacnianie zabezpieczeń.

Wdrożenie strategii ochrony i zarządzania ryzykiem wewnętrznym umożliwia firmie:

• Wykrywanie ataków wewnętrznych w odpowiednim czasie

• Uniknięcie kar i konsekwencji prawnych, za sprawą zbieranych dowodów

• Podniesienie świadomości w zakresie cyberbezpieczeństwa

• Przestrzeganie przepisów oraz standardów dotyczących cyberbezpieczeństwa

Porozmawiaj ze specjalistą Securivy na temat najlepszego rozwiązania zabezpieczającego infrastrukturę IT Twojej firmy. Konsultacja jest darmowa, wystarczy skontaktować się z nami poprzez formularz.