Przełom lat 2020 i 2021 pozwolił wyciągnąć cenne wnioski dotyczące bezpieczeństwa IT w organizacjach. Był to trudny dla przedsiębiorców czas, w którym większość aspektów ludzkiej działalności przeniesionych zostało do cyberprzestrzeni. Tak gwałtowne zmiany na rynku wykorzystywali i wykorzystują do tej pory hakerzy, którzy przez brak odpowiednich zabezpieczeń znajdują łatwy cel swoich ataków.

Aktualnie duża część pracowników wykonuje obowiązki zawodowe w trybie zdalnym. Dla wielu organizacji praca z domu jest już normą. I chociaż świadomość w zakresie ochrony zasobów rośnie, to wciąż kompleksowo do cyberbezpieczeństwa podchodzą tylko nieliczne firmy.

Spis treści

Dlaczego ochrona punktów końcowych jest tak ważna?

Nawet pojedynczy niechroniony endpoint może okazać się źródłem naruszenia danych na dużą skalę. Takie cele są najbardziej kuszące dla hakerów. Za sprawą zaawansowanych technologii i subtelnych technik, zdobywają oni dane uwierzytelniające i wykorzystują do uzyskania korzyści finansowych. Ochrona każdego punktu końcowego jest kluczem do zapewnienia bezpieczeństwa dla szerokiego zakresu urządzeń w organizacji.

Konsekwencje niezabezpieczonych endpointów

W 2021 roku wiele firm poniosło ogromne straty finansowe z tytułu naruszenia danych. Często ataki te rozpoczynały się od uzyskania nieautoryzowanego dostępu do pojedynczego punktu końcowego.

Do przykładowych ataków, które miały miejsce w 2021 roku należą:

- Atak Colonial Pipeline przeprowadzony przez DarkSide. Skradziono wówczas prawie 100GB danych.

- Naruszenie sieci w firmie JBS Foods, którego konsekwencją było opłacenie okupu w wysokości 11 milionów dolarów.

- Atak ransomware w jednej z największych firm ubezpieczeniowych w USA – CNA. Organizacja zmuszona była zapłacić największy do tej pory znany publicznie okup – 40 milionów dolarów.

Chroń punkty końcowe systemu dzięki technologii PAM

Privileged Access Management (PAM) to forma zabezpieczenia punktów końcowych. Jak sama nazwa wskazuje – proces ten odbywa się poprzez zarządzanie dostępem uprzywilejowanym w infrastrukturze IT Twojej firmy. Technologia PAM obejmuje szereg narzędzi do zarządzania hasłami, sesjami uprzywilejowanymi, kontroli urządzenia służbowego czy przyznawania dostępu do aplikacji. Rozwiązanie to pozwala ograniczyć nadmierne przydzielanie uprawnień administratora. Minimalizuje więc ono ryzyko naruszenia bezpieczeństwa, a także umożliwia prostszą i szybszą interwencję w przypadku zagrożenia.

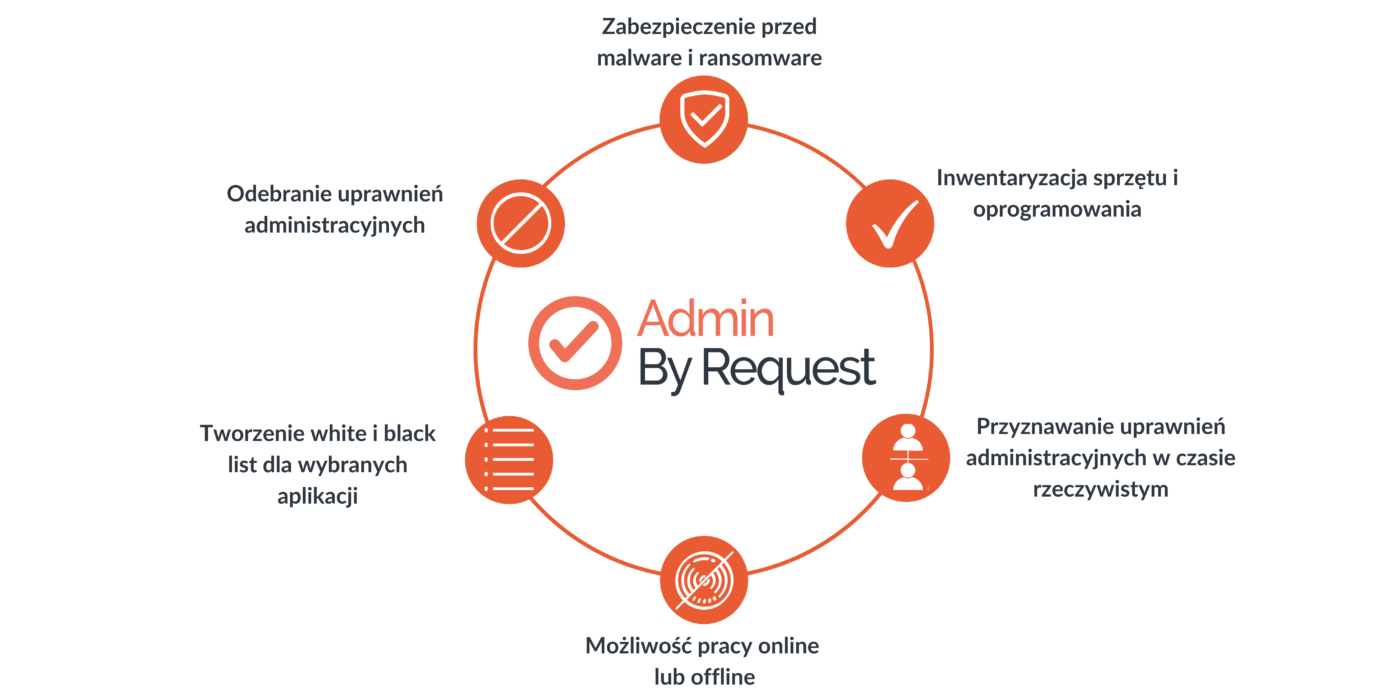

Ochrona endpointów z Admin By Request

Admin By Request to oparte na chmurze rozwiązanie Privileged Access Management, oferujące szeroki zakres możliwości monitorowania aktywności użytkowników oraz wykrywania złośliwego oprogramowania w czasie rzeczywistym. Program pozwala także na intuicyjne i przejrzyste raportowanie wszelkich działań. Wszystkie procesy odbywają się w prostym w użyciu portalu użytkownika online.

Jakie funkcje oferuje Admin By Request?

Raportowanie aktywności użytkowników

W przypadku każdego punktu końcowego, na którym wdrożono Admin By Request, dane o aktywności są stale gromadzone i wyświetlane w portalu użytkownika w postaci raportów. Do informacji, które są zbierane należą m.in. lokalizacja, zainstalowane aplikacje, sesje uprzywilejowane oraz wszelkie działania na urządzeniu. Tak duża ilość informacji o użytkowniku oraz urządzeniu zapewni minimalizację powierzchni potencjalnego ataku.

Intuicyjny panel zarządzania

Panel użytkownika Admin By Request jest miejscem, z którego można uzyskać dostęp do dziennika audytu, wszelkich ustawień oraz wniosków o podniesienie uprawnień. W programie możesz elastycznie dostosować ustawienia dla punktów końcowych. Ponadto, dzięki aplikacji mobilnej Admin By Request zachowasz stałą łączność z użytkownikami. Taki centralny punkt obserwacyjny w postaci panelu użytkownika ABR sprawia, że prawdopodobieństwo naruszenia przez cyberprzestępcę pojedynczego punktu końcowego jest znacznie mniejsze.

Działanie oparte na chmurze

Działanie programu Admin By Request w chmurze zapewnia szereg korzyści, zarówno ze względu na większą efektywność, jak i bezpieczeństwo. Dzięki temu, oprogramowanie można wdrażać oraz konfigurować zdalnie w szybki i łatwy sposób. Admin By Request integruje się z interfejsem API MetaDefender Cloud firmy OPSWAT, aby ochronić wszystkie punkty końcowe przed złośliwym oprogramowaniem. Jest to możliwe dzięki ponad 35 silnikom antywirusowym, skanującym pliki w czasie rzeczywistym.

Kontrolowane przyznawanie uprawnień administratora

Zarządzanie dostępem uprzywilejowanym jest integralną częścią zapewnienia bezpieczeństwa punktów końcowych. Admin By Request odbiera prawa administratora lokalnego, jednocześnie umożliwiając użytkownikom tymczasowe uzyskanie podwyższonego dostępu w kontrolowanych warunkach. Gdy użytkownik uruchamia aplikację z uprawnieniami administratora, informacja o tym trafia do dziennika audytu w portalu ABR.

Zabezpiecz punkty końcowe z Admin By Request już dziś

Zacznij nowy rok ze świadomością, że w kwestii bezpieczeństwa IT robisz to, co słuszne – chroń punkty końcowe w obszarze infrastruktury sieciowej Twojej firmy. Dzięki Admin By Request możesz zabezpieczyć aż do 25 urządzeń za darmo. Jeśli masz pytania lub wątpliwości – napisz do nas, z chęcią pomożemy.