Niekontrolowana eskalacja uprawnień to zjawisko, w ramach którego nieupoważniony użytkownik stopniowo otrzymuje coraz szerszy dostęp do systemu – większy, niż zamierzał administrator. Ten błąd w zarządzaniu prowadzi w konsekwencji do poważnej luki w zabezpieczeniach sieci, sprawiając, że jest ona narażona na liczne ataki.

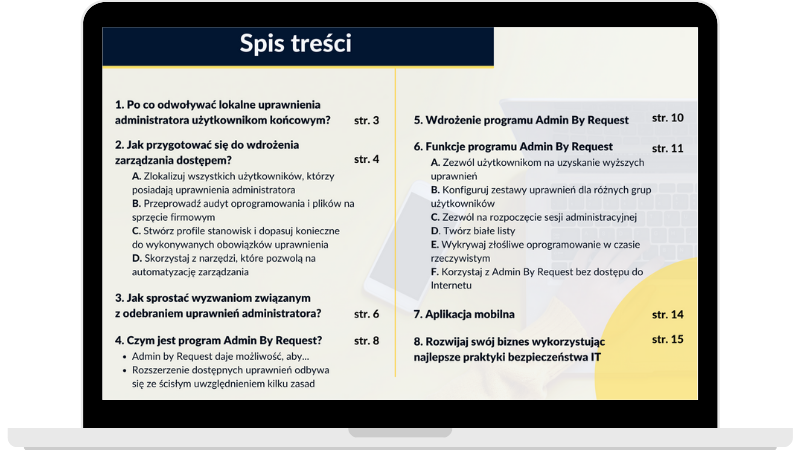

Spis treści

Jak działa eskalacja uprawnień?

Atakujący może wykorzystać lukę w firmowej sieci, aby otrzymać dostęp do uprawnień pozwalających mu na pobranie i instalację złośliwego oprogramowania, modyfikacje systemu, kradzież istotnych plików i wrażliwych danych użytkowników. Proces rozpoczyna się zwykle od znalezienia słabego punktu w infrastrukturze organizacji, a następnie stopniowym uzyskiwaniu dostępu do coraz wyższych przywilejów, czyli tzw. eskalację uprawnień. Odbywa się to bez wiedzy administratora – identyfikacja działań hakera jest praktycznie niemożliwa, do momentu zauważenia strat i skutków ataku.

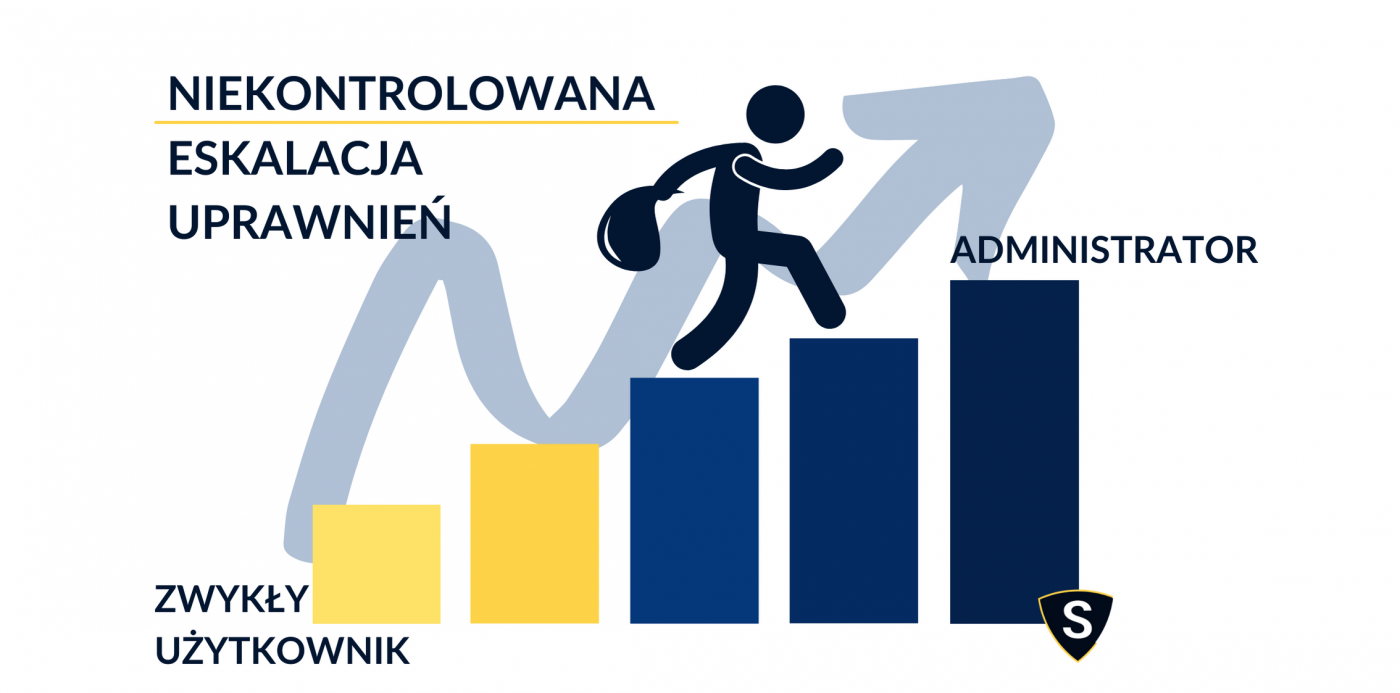

Typy eskalacji uprawnień

Hakerzy wykorzystują zwykle dwie główne techniki eskalacji uprawnień:

Pionowa eskalacja uprawnień – użytkownik stopniowo uzyskuje coraz szerszy dostęp do funkcji i zasobów zarezerwowanych wyłącznie dla administratorów. Skutkuje to otrzymaniem przez atakującego możliwości modyfikacji systemu oraz zainstalowania złośliwego oprogramowania.

Pozioma eskalacja uprawnień – atakujący o podstawowych uprawnieniach rozszerza je, aby uzyskać dostęp do treści przeznaczonych dla innych użytkowników o podstawowych przywilejach. Realnym przykładem może być uzyskanie dostępu do aplikacji bankowej lub prywatnego konta na platformie internetowej.

Ataki związane z niekontrolowaną eskalacją uprawnień

Eskalacja uprawnień jest procesem, który buduje podłoże do przeprowadzenia ataków w systemie. Osoba niepowołana z dostępem administratora ma praktycznie nieograniczone możliwości.

Cyberprzestępca może swobodnie poruszać się w środowisku firmowej sieci i wykorzystać to w następujących celach:

Przejęcie plików – atakujący z uprawnieniami administratora ma dostęp do wszelkich zasobów firmowych. Oznacza to, że może przejąć istotne dla przedsiębiorstwa pliki i tym samym sparaliżować daną organizację, ograniczając możliwość wykonywania obowiązków.

Kradzież wrażliwych danych – rok 2020 był rekordowy pod względem utraty danych z powodu cyberprzestępczości. Poufne informacje w rękach hakerów mogą stać się powodem poważnych nadużyć i wiązać się z ogromnymi stratami finansowymi.

Instalacja oprogramowania ransomware – rodzaj ataku, którego celem jest zaszyfrowanie plików bądź całego systemu. Hakerzy posługują się oprogramowaniem, które wymusza okup za odblokowanie danych, do których przejęto dostęp. Ransomware to jeden z najczęściej wykorzystywanych ataków dających możliwość łatwego zarobku, a co najważniejsze – skutecznego przejęcia firmowych danych.

Zainfekowanie systemu programami typu malware – są to różnego rodzaju szkodliwe oprogramowania mające szerokie zastosowanie – wykradanie danych osobowych, haseł, plików oraz blokowanie dostępu do urządzeń. Należą do nich: programy szpiegujące, phishing, wirusy oraz trojany.

Jak przeciwdziałać niekontrolowanej eskalacji uprawnień?

Najbardziej zagrożone są konta użytkowników o podstawowych uprawnieniach. To właśnie one są źródłem eskalacji uprawnień i punktem startowym cyberprzestępców. Najlepszym sposobem przeciwdziałania atakom jest więc zabezpieczenie pierwszej linii środowiska informatycznego firmy. W jaki sposób można to osiągnąć? Podstawowym rozwiązaniem na poprawę bezpieczeństwa jest edukacja i uświadamianie pracowników o potencjalnym zagrożeniu. Użytkownicy środowiska firmowego powinni znać podstawowe zasady zachowania bezpieczeństwa, takie jak na przykład egzekwowanie silnych, unikalnych haseł.

Oprócz tego administrator musi brać pod uwagę następujące kwestie:

- Regularne aktualizacje systemu

- Zabezpieczanie baz danych

- Unikanie domyślnych danych logowania

- Monitorowanie dostawców zewnętrznych

- Zastosowanie zasady najmniejszego uprzywilejowania (PoLP)

Reguła PoLP zakłada, że podstawowy użytkownik ma dostęp jedynie do zestawu uprawnień, którego potrzebuje do wykonywanej pracy. Dzięki temu można uzyskać kontrolę nad aktywnością pracowników w trakcie ich sesji i mieć pewność, że nie nadużyją oni praw administratora.

Admin by Request jako narzędzie chroniące przed niekontrolowaną eskalacją uprawnień

Dzięki Admin by Request możesz z łatwością wprowadzić do swojej firmy zasadę najmniejszego uprzywilejowania i uzyskać kontrolę nad eskalacją uprawnień. Narzędzie odpowiedzialne jest za odebranie uprawnień administracyjnych pracownikom firmy i przyznawanie ich w bezpieczny sposób. Jak to działa? Administrator ABR otrzymuje prośbę o dostęp uprzywilejowany w czasie rzeczywistym, co pozwala na jej natychmiastową autoryzację. Cały proces odbywa się poprzez przejrzystą aplikację webową.

Oprócz tego Admin by Request posiada szereg innych możliwości:

Zabezpieczenie przed wirusami – narzędzie ma możliwość skanowania wszelkich plików, z którymi pracują użytkownicy systemu. Dane sprawdzane są pod kątem występowania wirusów, co daje gwarancję zabezpieczenia przed atakami malware i ransomware.

Tworzenie whitelist i blacklist dla wybranych aplikacji – administrator ABR może zdefiniować listę dozwolonych aplikacji, które będą mogły być używane przez pracowników bez konieczności wcześniejszego zatwierdzenia prośby i autoryzacji. Analogicznie mogą także zostać stworzone listy, zawierające spis niedostępnych – nawet w trakcie sesji administratora – aplikacji. Pełna elastyczność.

Inwentaryzacja sprzętu i oprogramowania – rozwiązanie ABR może służyć do inwentaryzacji sprzętu i aplikacji w firmie, wyświetlając pełne zestawienie w webowej konsoli zarządzania.

Jeśli chcesz dowiedzieć się więcej o narzędziu Admin by Request i otrzymać gwarancję zabezpieczenia firmowej sieci przed niekontrolowaną eskalacją uprawnień – skontaktuj się z zespołem Securivy.

- Po co odwoływać lokalne uprawnienia pracownikom?

- Jak przygotować się do wdrożenia zarządzania dostępem?

- W jaki sposób odebrać uprawnienia administracyjne na komputerach?