Czy wiesz, że według raportu Digital 2024 przeciętny pracownik spędza około 30% swojego czasu pracy na aktywnym przeglądaniu mediów społecznościowych, a 40% respondentów badania przeprowadzonego przez LiveCareer deklaruje, że robi to na sprzęcie służbowym?

Z tego, oraz z wielu innych powodów, monitorowanie pracy na komputerze staje się obecnie coraz częstszym zjawiskiem – w szczególności w środowisku pracy zdalnej lub hybrydowej, które narażone są na wyższy poziom braku nadzoru nad działaniami pracowników, niż praca stacjonarna.

Pracodawcy stosują z roku na rok więcej programów do monitorowania pracowników. Powszechnie wdrażane, podstawowe rozwiązania służące do monitoringu czy mierzenia czasu pracy to jednak często nieodporne na wszelkie ataki czy manipulacje narzędzia, których działanie sami pracownicy w łatwy sposób mogą obejść, przez co wybrane rozwiązania szybko tracą swoją rolę i nie przynoszą efektu.

W tym artykule przyjrzymy się taktykom pracowników, które pozwalają im na dalsze oszukiwanie realnego czasu pracy, a także imitowanie pracy poprzez sprytne, a zarazem proste praktyki. Zaproponujemy także, jak można skutecznie zabezpieczyć się przed takim zjawiskiem i wybierać te rozwiązania, które nie pozwolą na dalsze oszukiwanie i pozytywnie wpłyną na produktywność w miejscu pracy.

Spis treści

Rodzaje narzędzi do monitorowania

Głównym celem wdrażania narzędzi służących do kontroli nad pracownikami jest wzrost efektywności oraz wydajności pracy, a także pozytywny wpływ na przepływy pracy.

Narzędzia do monitorowania pracy na komputerze dzielą się więc na różne rodzaje:

Narzędzia do ręcznego śledzenia czasu pracy

Ta grupa rozwiązań umożliwia pracownikom samodzielne, ręczne wprowadzanie czasu pracy oraz zadań.

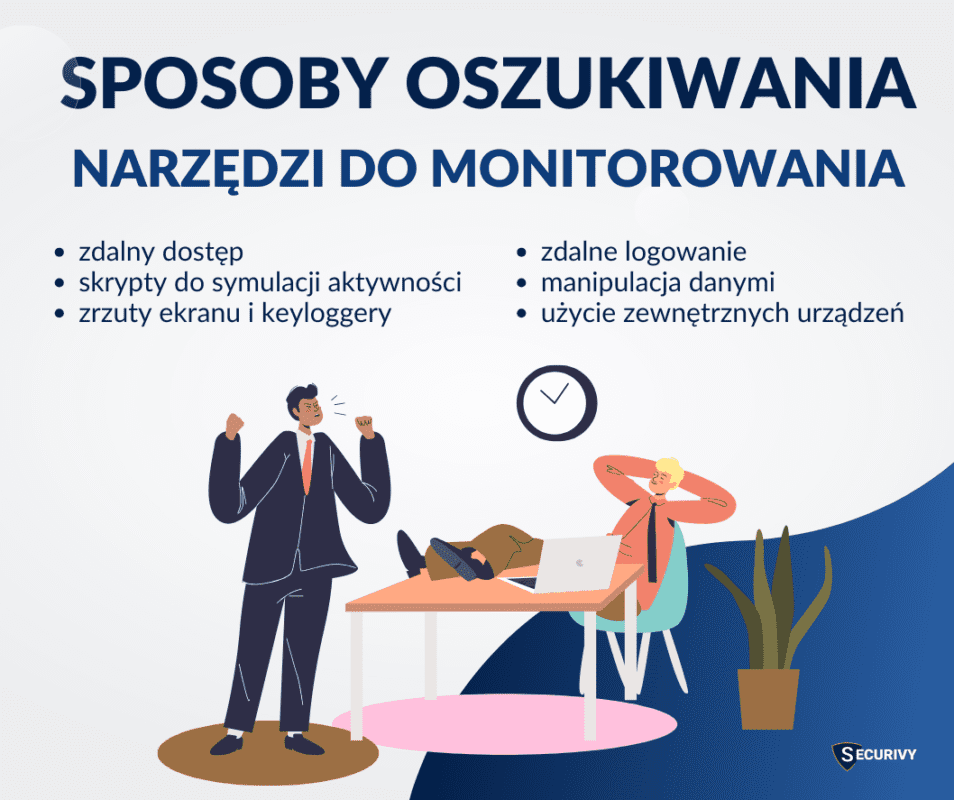

Sposób częstego oszukania:

- wprowadzanie fałszywych danych – pracownicy mogą celowo wprowadzać nieprawdziwe godziny pracy lub zadania do systemu, co pozwala im na przedstawienie w dużej mierze fałszywego obrazu swojej wydajności i nie pozwala na weryfikację realnych godzin aktywności.

Narzędzia do automatycznego śledzenia czasu pracy

Monitorują aktywność użytkownika automatycznie, bez potrzeby manualnego wprowadzania danych.

Sposób częstego oszukania:

- używanie skryptów do symulacji aktywności – pracownicy mogą korzystać z prostych skryptów, które automatycznie generują ruchy myszą lub kliknięcia, co sprawia, że system odbiera sygnał o ich aktywności. Tego typu manipulacje mogą obejmować np. cykliczne ruchy kursora na ekranie.

- zdalne logowanie – niektórzy pracownicy mogą logować się do systemu zdalnie i korzystać z konta innej osoby, aby ukryć swoją realną nieobecność.

Narzędzia do monitorowania aktywności

Oferują podstawowe bądź bardziej zaawansowane funkcje monitorowania aktywności komputerowej, np. zrzuty ekranu czy analiza użycia poszczególnych aplikacji.

Sposób częstego oszukania:

- oprogramowanie do symulacji aktywności – pracownicy mogą korzystać z programów do automatyzacji, które podobnie jak w powyższym przykładzie imitują ruchy myszą i naciśnięcia klawiszy. Takie oprogramowanie może symulować aktywność na komputerze, co sprawia, że niektóre systemy monitorujące nie wykrywają braku rzeczywistej pracy. Przykładem takiego programu jest np. AutoHotkey, jednak istnieje wiele innych skryptów automatyzacji.

- zrzuty ekranu i keyloggery np. ukrywanie okien – pracownicy mogą używać skrótów klawiszowych do minimalizowania okien aplikacji, które nie są związane z pracą, w momencie wykonywania zrzutów ekranu przez system monitorujący.

lub użycie programów do przechwytywania danych – w przypadku keyloggerów, pracownicy mogą stosować techniki maskowania, takie jak uruchamianie aplikacji w trybie pełnoekranowym lub korzystanie z wirtualnych maszyn (VMware), aby ukryć swoje działania. - manipulacja danymi – pracownicy mogą próbować edytować pliki logów lub raporty generowane przez systemy monitorujące. W niektórych przypadkach mogą to robić za pomocą narzędzi takich jak Sysinternals Suite, które pozwalają na analizę i modyfikację procesów systemowych.

- użycie zewnętrznych urządzeń – niektórzy pracownicy mogą korzystać z zewnętrznych urządzeń (np. pendrive’ów) do przenoszenia danych lub uruchamiania aplikacji, które nie są monitorowane przez system. To pozwala im na wykonywanie pracy poza zasięgiem narzędzi monitorujących.

- zdalny dostęp – pracownicy mogą korzystać z oprogramowania do zdalnego dostępu (np. TeamViewer), aby umożliwić innym osobom wykonywanie ich obowiązków w czasie pracy. W ten sposób mogą ukrywać swoją nieobecność lub brak aktywności.

Wymienione metody pokazują, że mimo obecności pewnych narzędzi monitorujących, istnieją sposoby na ich obejście. Dzieje się tak, ponieważ wiele z narzędzi do monitorowania, które są dostępne na rynku, traktuje temat monitorowania niekompleksowo. Spełniają one swoje podstawowe funkcje, jednak nie są odporne na manipulacje ze strony pracowników, a ich poziom bezpieczeństwa jest niski.

Pamiętaj, że pracownik, który stosuje techniki oszukiwania w pracy, to także pracownik, który naraża cię na potencjalne zagrożenia i straty. Bez inwestycji w bardziej kompleksowe rozwiązania oraz regularne aktualizacje swoich procedur bezpieczeństwa, przeciwdziałanie praktykom manipulacji godzinami pracy jest niestety niemożliwe.

Co możesz zrobić jako pracodawca, aby skutecznie przeciwdziałać oszukiwaniu pracowników?

Wybór narzędzia do monitorowania powinien zawsze zaczynać się od celu, jaki chcemy osiągnąć wprowadzając dane rozwiązanie. Chęć odnotowania wyższej efektywności pracy, np. poprzez wyeliminowanie nawyku korzystania z mediów społecznościowych wśród pracowników czy załatwiania swoich prywatnych spraw w godzinach pracy to podstawowa potrzeba, jednak ważnym, lecz często pomijanym celem monitorowania powinno być utrzymanie bezpieczeństwa infrastruktury IT w firmie.

Wielu pracodawców, nie zdając sobie sprawy z potencjału rozwiązań, które oprócz funkcji mierzenia czasu posiadają także szereg innych, wybiera narzędzia, które służą tylko i wyłącznie do mierzenia czasu pracy, podczas gdy na rynku dostępne są oprogramowania pozwalające na zarówno skuteczniejsze mierzenie efektywności, jak i przy okazji ochronę cennych zasobów firmy. Charakteryzują się one także lepszymi funkcjami kontroli aktywności, których nie da się obejść nawet za pomocą metod, które omówiliśmy.

Jakie funkcje powinny mieć nowoczesne systemy monitorujące, aby były odporne na manipulacje?

Aby rozwiązanie do monitorowania pracy na stacjach roboczych było skuteczne i odporne na oszustwa, powinno posiadać kluczowe cechy takie jak:

System powinien umożliwiać śledzenie aktywności pracowników w czasie rzeczywistym, w tym rejestrowanie używanych aplikacji, odwiedzanych stron internetowych, mediów społecznościowych oraz czasu spędzonego na różnych zadaniach. To pozwala na identyfikację potencjalnych zagrożeń i nieprawidłowości w zachowaniu.

- Wykrywanie anomalii w aktywności

Zaawansowane algorytmy powinny móc wykrywać nietypowe wzorce zachowań, które mogą wskazywać na manipulacje lub nadużycia. Na przykład, nagłe zmiany w aktywności mogą być sygnałem alarmowym dla zespołu ds. bezpieczeństwa.

- Analiza ryzyka

Narzędzie powinno oferować funkcje analizy ryzyka, które oceniają potencjalne zagrożenia związane z działaniami pracowników. Dzięki temu organizacje mogą proaktywnie identyfikować i minimalizować ryzyko związane z nieautoryzowanym dostępem do danych lub ich nadużyciem. Przykładem może być wykrywanie uzyskania dostępu do danych informacji firmowych.

- Raportowanie i analizy

Rozwiązanie do monitorowania powinno posiadać możliwość generowania szczegółowych raportów dotyczących aktywności pracowników, a także analizy wzorców zachowań, co pozwala na lepsze zrozumienie działań użytkowników i podejmowanie świadomych decyzji dotyczących polityki bezpieczeństwa.

Nowoczesne systemy muszą być wyposażone w zaawansowane technologie szyfrowania oraz regularne aktualizacje oprogramowania, aby chronić się przed cyberzagrożeniami. Ochrona danych osobowych oraz informacji o aktywności pracowników jest kluczowa dla zachowania integralności systemu i zapobiegania ich nieautoryzowanemu wykorzystaniu.

- Ochrona danych osobowych

Ważne jest, aby rozwiązanie zapewniało zgodność z przepisami o ochronie danych osobowych, oferując mechanizmy szyfrowania oraz kontrolę dostępu do wrażliwych informacji. Więcej na ten temat przeczytasz w naszym artykule pt. Czy monitorowanie pracowników jest legalne? Aspekty prawne – RODO i inne regulacje.

- Integracja z innymi systemami

Możliwość integracji z innymi narzędziami i systemami informatycznymi w organizacji (np. systemami zarządzania projektami czy komunikatorami) pozwala na lepsze zarządzanie danymi i współpracę między działami.

- Personalizacja ustawień monitorowania

System powinien umożliwiać dostosowanie ustawień monitorowania do specyficznych potrzeb organizacji, co pozwala na elastyczne reagowanie na różne scenariusze i wymagania biznesowe.

- Zdalny dostęp i zarządzanie

Zdalny dostęp do systemu monitorującego umożliwia administratorom bieżące zarządzanie oraz reakcję na incydenty bez względu na lokalizację, co zwiększa efektywność działania.

Obecność powyższych elementów w narzędziu do monitorowania to podstawowy zestaw funkcji, który zapewnia bezpieczny i legalny monitoring oraz znaczącą poprawę bezpieczeństwa organizacji, a także minimalizację ryzyka związanego z nieodpowiednim wykorzystaniem sprzętu służbowego.

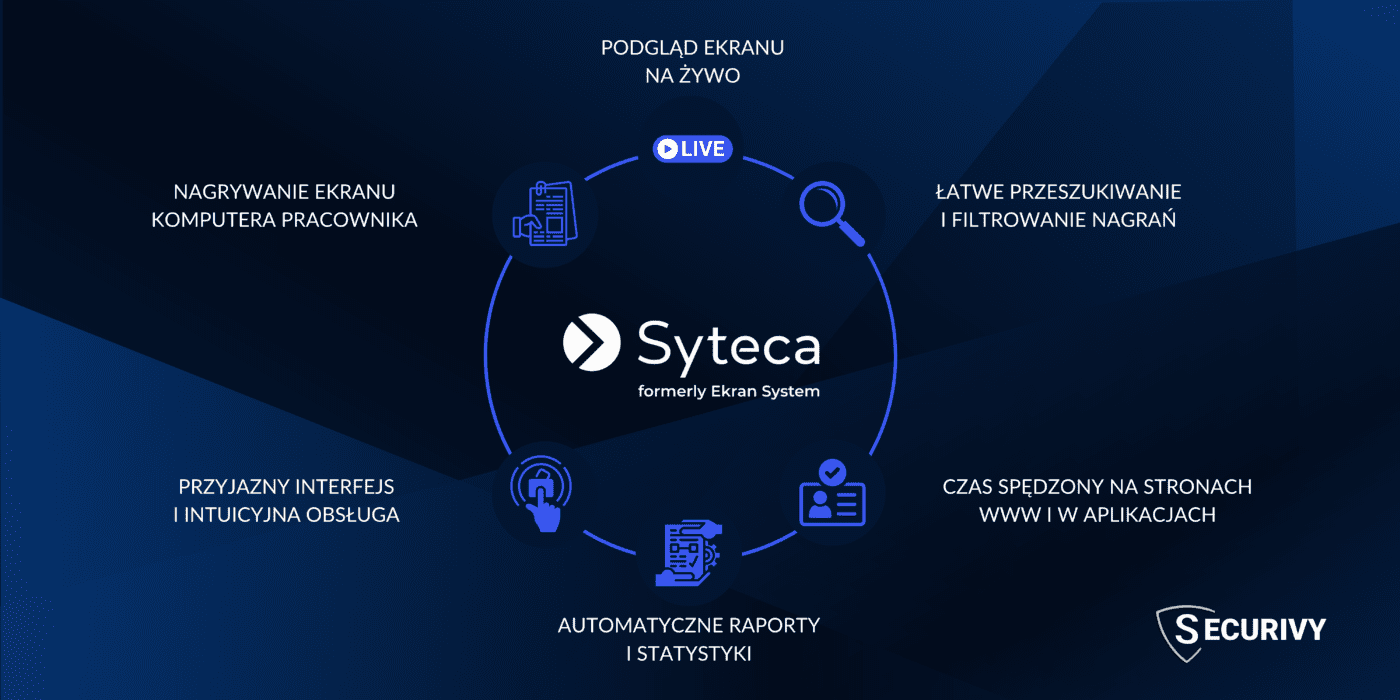

Syteca by Ekran System – narzędzie, którego nie da się oszukać

Syteca to zaawansowane narzędzie do monitorowania pracowników i zdalnych konsultantów, które w sposób kompleksowy podchodzi do mierzenia aktywności. Dzięki zgodności z wszelkimi normami prawnymi dotyczącymi ochrony danych osobowych, a także regulacjami związanymi z obsługą systemów informatycznych, jako legalne oprogramowanie do monitorowania pozwala na bezpieczną kontrolę nad pracownikami.

Będąc przy tym rozwiązaniem z zakresu cyberbezpieczeństwa, Syteca chroni zasoby Twojej firmy przed wyciekiem danych i szeregiem zarówno najpowszechniejszych zagrożeń, jak i tych, które wraz z rozwojem technologii przybierają na sile.

Chcesz zobaczyć, jak narzędzie działa w praktyce?

Przetestuj bezpłatnie Syteca SaaS

Monitorowanie aktywności pracowników i ochrona firmy z Syteca – funkcjonalności

Przeciwdziałaj oszustwom pracowników dzięki funkcjom:

- powiadomień o podejrzanej aktywności – alerty, które można ustawiać domyślnie bądź personalizować je pod własne potrzeby;

- podglądu na żywo sesji użytkowników;

- nagrywania ekranu i zapisywania rekordów w bezpiecznych formatach;

- raportów szczegółowych z aktywności użytkowników – np. czas spędzony na stronach internetowych lub w aplikacjach;

- raportów szczegółowych z produktywności użytkowników;

- zbierania danych, w tym metadanych użytkowników;

- łatwej nawigacji po słowach kluczowych w trakcie trwania sesji.

Ponadto, Syteca zapewnia cyberbezpieczeństwo Twojej organizacji poprzez funkcje:

- wykrywania i natychmiastowej reakcji na incydenty bezpieczeństwa (alerty);

- zarządzania dostępem do wrażliwych danych;

- kontrolowania plików przesyłanych i kopiowanych na nośniki zewnętrzne lub w obrębie chmury;

- blokowania nieautoryzowanych urządzeń mobilnych lub USB podpinanych do sprzętu służbowego.

Wybierając Syteca jako oprogramowanie do monitorowania pracowników:

- Zapewnisz pełną kontrolę i nadzór nad działaniami pracowników.

- Zapobiegniesz jakimkolwiek próbom oszustw dotyczącym czasu pracy oraz imitowaniu aktywności.

- Wesprzesz swój zespół ds. IT w zapobieganiu wyciekom danych.

- Zablokujesz nieautoryzowane działania.

- Zabezpieczysz dane użytkowników i klientów.

- Rozpoczniesz nie tylko monitorowanie czasu pracy, ale także monitorowanie aktywności internetowej i wszystkich innych działań użytkowników indywidualnych sprzętu służbowego.

- Zadbasz o wzrost zaufania klientów do świadczonych usług

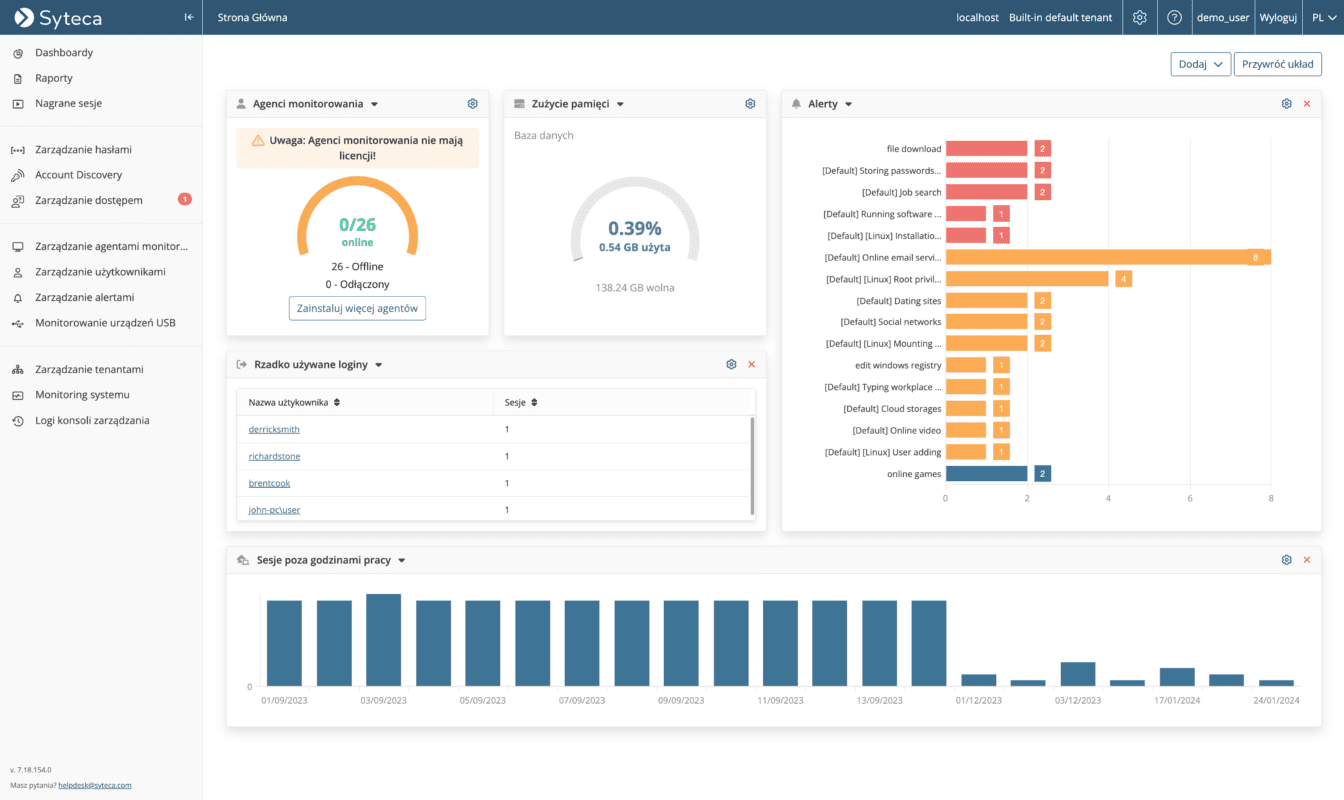

Widok strony głównej z panelu Syteca:

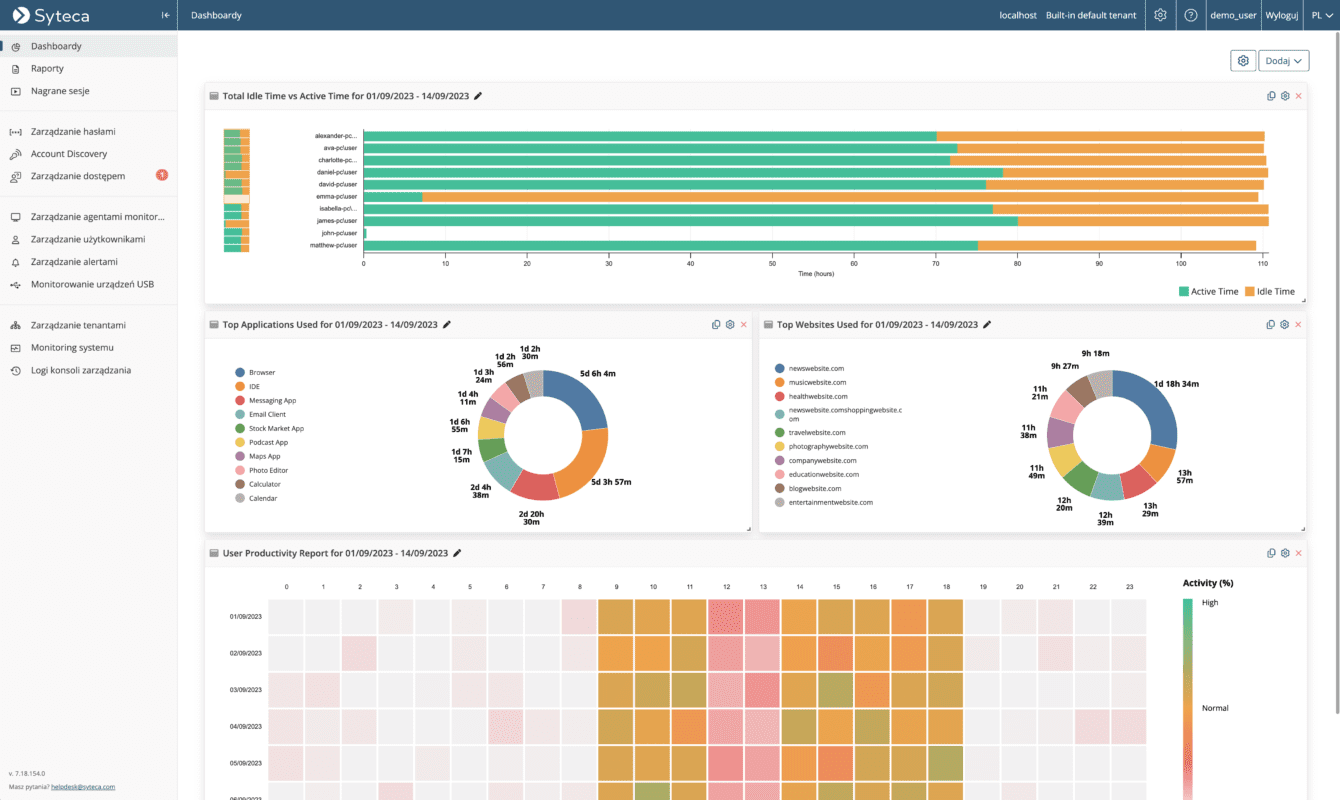

Przykładowy dashboard Syteca:

Podsumowanie

Wdrażanie rozwiązań do monitorowania pracowników to coraz częstsze zjawisko wpływające na przepływy pracy. W dobie rosnących zagrożeń wewnętrznych i zewnętrznych warto więc zadbać, by wybrane narzędzie do monitorowania zapewniało nie tylko kontrolę użytkowników na swoich urządzeniach, ale także bezpieczeństwo, ponieważ potencjalne naruszenia danych to zagrożenie, które wypływa zarówno z zewnątrz w formie ataków na infrastrukturę, jak i z wewnątrz za pośrednictwem pracowników.

Pamiętaj, że często oprogramowanie antywirusowe to za mało. Poufne informacje każdej organizacji to łatwy cel hakerów. Jeśli firma nie posiada odpowiedniego programu, którego funkcjonalności eliminują luki wykorzystywane przez przestępców, istnieje duże ryzyko wyciekiem danych, utraty pieniędzy, kradzieży tożsamości pracowników i klientów oraz innych przestępstw.

Wraz z Syteca osiągniesz nie tylko pozytywny efekt nadzoru nad efektywnością i blokadę działań związanych z próbami obejścia monitoringu, ale także zabezpieczysz swoją organizację i zapewnisz szybką reakcję w przypadku nielegalnych działań. Skontaktuj się z nami, aby umówić bezpłatne konsultacje dotyczące potrzeb Twojej firmy.

![[GRAFIKI] Koła, funkcje (3)](https://securivy.com/wp-content/uploads/2024/12/BLOG-Okladka-wpisy-blogowe-15-1400x793.png)