Phishing to jedna z najbardziej powszechnych metod kradzieży danych oraz tożsamości. Przynosi ona cyberprzestępcom ogromne zyski. Statystyki są alarmujące – należy spodziewać się, że liczba takich działań będzie rosnąć.

Jakie są najbardziej nietypowe techniki wykorzystywane w atakach phishingowych i jak się przed nimi chronić? Zanim odpowiemy na to pytanie, zapoznajmy się z podstawowymi pojęciami związanymi z tym typem cyberzagrożeń.

W 2020 roku wiele organizacji zostało zmuszonych do przejścia na pracę zdalną. Szybko wdrażane rozwiązania umożliwiające prowadzenie biznesu online sprawiły, że bezpieczeństwo przedsiębiorstw i instytucji zostało narażone. Potrzeba utrzymania ciągłości działań zmusiła przedstawicieli różnych branż do pójścia na kompromisy w ochronie swoich zasobów.

Okoliczności wykorzystują hakerzy, którzy w czasach ogólnej niepewności szukają celów swoich ataków. Rozproszeni, niewłaściwie edukowani użytkownicy są idealnym targetem. Statystyki pokazują wzrost cyberprzestępstw przy użyciu phishingu. Raport Microsoft 2021 Future of Work informuje, że 80% instytucji odnotowało zwiększoną liczbę zagrożeń w 2020 roku. Ponadto 62% ankietowanych wskazało, że liczba kampanii phishingowych wzrosła bardziej niż jakiegokolwiek innego rodzaju ataku.

Spis treści

Czym jest phishing?

Phishing to rodzaj cyberataku, który wykorzystuje socjotechniki, aby podszyć się pod organizacje lub daną osobę. Celem takiego działania jest najczęściej kradzież danych użytkownika. Atak odbywa się poprzez wysyłanie wiadomości drogą elektroniczną – sms, e-mail, czy komunikator tekstowy.

Jakie są wiadomości phishingowe? Odbiorca zostaje podstępem zachęcony do kliknięcia odnośnika, który przenosi go na niebezpieczną stronę internetową, łudząco podobną do tej, którą posługuje się znana marka w celu wyłudzenia poufnych informacji. Tam nakłaniany jest do pobrania złośliwego oprogramowania (najczęściej typu ransomware). Nieświadomy zagrożenia użytkownik, po kliknięciu w odnośnik trafia na niezabezpieczoną stronę internetową, łudząco podobną do tej, którą posługuje się zaufana marka czy firma. Tam nakłaniany jest do ujawnienia poufnych informacji i danych.

Phishing jest najpopularniejszą formą wykradania danych, z którą wiele organizacji wciąż nie potrafi sobie poradzić. Według 2020 Internet Crime Report stworzonego przez FBI jest to najczęstszy rodzaj cyberprzestępstw. Co więcej, liczba zgłoszonych ataków phishingowych wzrosła dwukrotnie w latach 2019-2020.

Jakie są typy phishingu

Dla ochrony przed phishingiem istotne jest zrozumienie różnych typów tego rodzaju ataków.

Do najbardziej powszechnych typów ataków phishingowych należą:

- E-mail phishing – phishing przeprowadzony za pośrednictwem poczty elektronicznej i wiadomości e-mail, najpopularniejszy i powszechnie znany rodzaj tego rodzaju ataku. Atakujący wysyłają wiadomości e-mail, które wydają się pochodzić od zaufanych źródeł, takich jak banki, instytucje rządowe czy serwisy internetowe. Celem jest skłonienie odbiorcy do kliknięcia w link lub załącznik, który prowadzi do fałszywej strony logowania lub instaluje złośliwe oprogramowanie na komputerze ofiary. Wykradane są także wówczas dane logowania czy poświadczenia.

- Spear phishing – spersonalizowana wiadomość e-mail wysyłana do konkretnej osoby. Spear phishing bardziej ukierunkowana forma ataku, w której atakujący dokładnie badają swoje ofiary i dostosowują swoje wiadomości do konkretnych osób. Wykorzystują dostępne publicznie informacje o osobach, takie jak ich stanowisko czy zainteresowania, aby tworzyć bardziej przekonujące i personalizowane wiadomości.

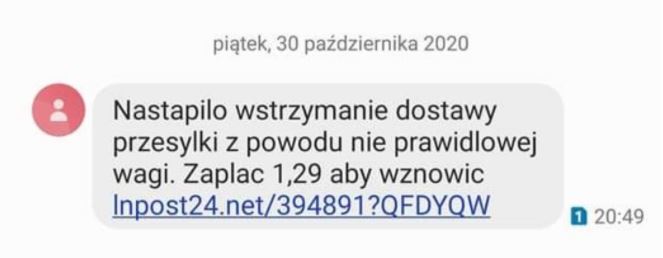

- Smishing – phishing przeprowadzony za pośrednictwem wiadomości sms, atakujący wysyłają fałszywe wiadomości tekstowe (SMS) z prośbami o udostępnienie poufnych informacji lub kliknięcie w złośliwe linki. Atakujący mogą podszywać się pod różne organizacje lub usługi, próbując wydobyć dane osobowe lub finansowe.

- Vishing – rozmowa telefoniczna mająca na celu ujawnienie wrażliwych danych, odmiana phishingu, która wykorzystuje rozmowy telefoniczne. Atakujący dzwonią do swoich ofiar, podszywając się na przykład pod przedstawicieli banków czy innych instytucji. Próbuje się skłonić ofiary do ujawnienia swoich danych, takich jak numer konta bankowego lub hasło.

- Angler phishing – wykorzystanie w phishingu popularnych mediów społecznościowych

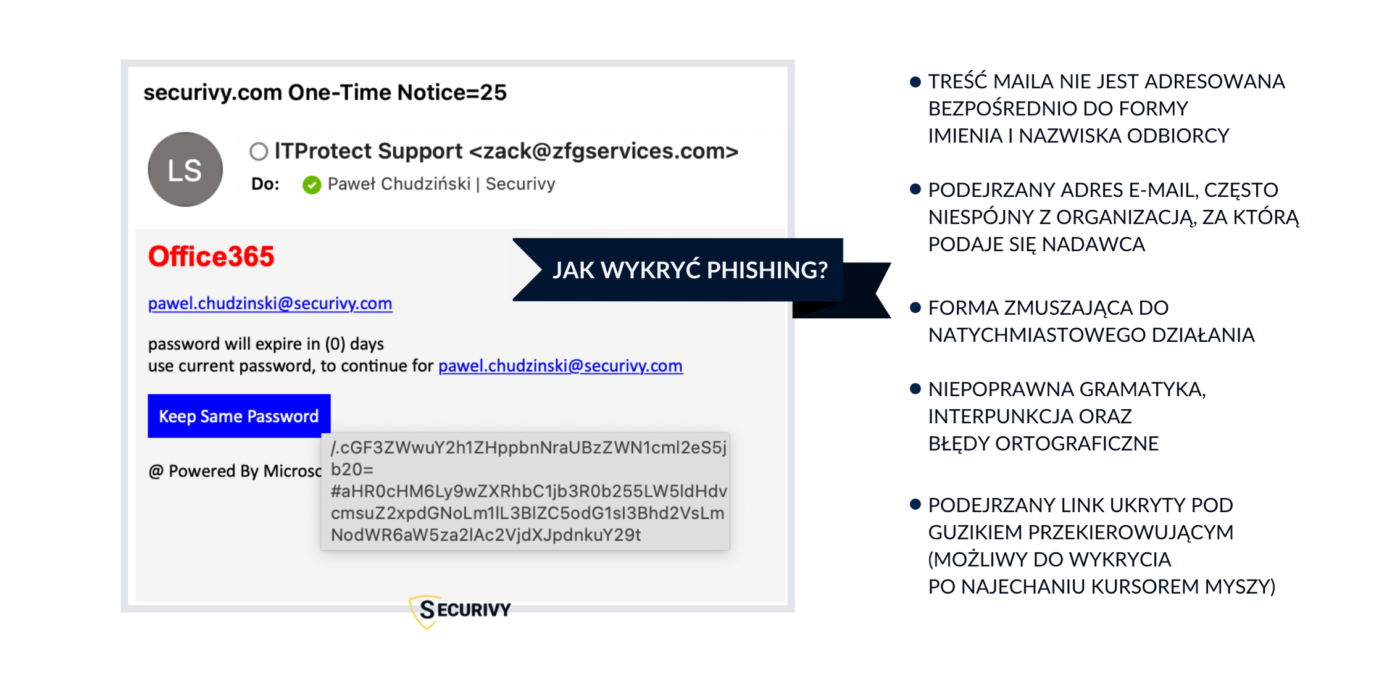

Przykład powszechnego ataku phishingowego

Jaki jest powód przeprowadzania ataków phishingowych?

Motywy cyberprzestępców mogą być różne, ale wszystkie sprowadzają się do działań pozwalających sięgnąć po zasoby, do których dostęp mają jedynie zweryfikowani użytkownicy.

Ataki typu phishing są przeprowadzone, w celu zyskania:

- Poświadczeń, dane logowania – hakerzy wykradają nazwy użytkownika i hasła, aby uzyskać dostęp do danych i zasobów firm oraz organizacji

- Informacji osobistych – adresy, numery telefonów, numery pesel to cenne informacje dla atakujących, które mogą być wykorzystane do ataków typu spear phishing

- Pieniędzy – ataki phishingowe mające na celu nakłonienie ofiary do przesłania pieniędzy lub wykradnięcie numerów kart kredytowych, a także poświadczeń do kont bankowych są niezwykle powszechne

Zrozumienie psychologii phishingu

Jednym z kluczowych elementów phishingu jest wykorzystanie psychologii. Atakujący starają się manipulować emocjami i psychologią potencjalnych ofiar, aby uzyskać dostęp do ich danych. Oto kilka sposobów, w jakie cyberprzestępcy wykorzystują psychologię w celu przeprowadzenia ataków phishingowych:

1. Tworzenie sytuacji stresujących: Atakujący często próbują wywołać u ofiar stres lub niepokój, np. wysyłając wiadomość o rzekomym naruszeniu konta bankowego lub zamówieniu na nasze nazwisko. W sytuacjach stresujących ludzie są bardziej podatni na działania impulsem i mniej skłonni do analizy wiadomości.

2. Wykorzystanie autorytetów: Atakujący mogą podszywać się pod osoby lub instytucje o dużym autorytecie, takie jak banki, rządy czy znane marki. Odbiorca, który ufa danemu źródłu, może nieświadomie ujawnić poufne informacje.

3. Tworzenie wrażenia pilności: Atakujący często podkreślają pilność działania w swoich wiadomościach, sugerując, że jeśli nie podejmiemy natychmiastowych kroków, to poniesiemy poważne konsekwencje. To może skłonić ofiary do działania bez zastanowienia.

4. Personalizacja wiadomości: Coraz częściej atakujący korzystają z informacji dostępnych publicznie na temat swoich potencjalnych ofiar, tworząc wiadomości, które wydają się być skierowane bezpośrednio do danej osoby. To sprawia, że ofiary czują się bardziej zaangażowane i bardziej skłonne do reakcji.

Podsumowując, nawet osoby dobrze wyedukowane w dziedzinie cyberbezpieczeństwa nie są odporne na ataki phishingowe.

Skuteczny Phishing – czyli pod kogo podszywają się hakerzy?

W atakach skierowanych do pracowników cyberprzestępcy udają zaufane osoby lub przedstawicieli wielkich marek, które cieszą się zaufaniem. Najczęściej hakerzy podszywają się pod przełożonych, którzy pracują poza biurem lub pod korporacje rozwijające narzędzia, z których korzysta użytkownik. Nierzadko są to też materiały PDF lub pliki pakietu Microsoft Office oraz Google Workspace, ponieważ obie marki cieszą się zaufaniem wśród użytkowników, na skutek czego ich czujność jest uśpiona.

W Polsce przestępcy podszywają się pod takie instytucje jak banki, dostawców usług telefonicznych i internetowych, firmy kurierskie, firmy ubezpieczeniowe. Wśród celów hakerów w ubiegłym roku byli klienci takich marek jak: OLX, Allegro, InPost, DHL, Plus, Milenium, PKO BP, MBank, PZU. Phishing wygląda wówczas w następujący sposób:

Zdj. 1. Przykład podszywania się pod znaną markę InPost

Na co zwrócić uwagę?

Działania cyberprzestępców przyjmują różną formę. Treść wiadomości zależy od tego, w jakiego użytkownika jest wymierzona.

Konsumenci i osoby prywatne powinny zwracać uwagę na następujące kwestie:

1. Hakerzy podszywają się pod marki, które są powszechnie uważane za bezpieczne. Dlatego należy sprawdzać uważnie każdą wiadomość od instytucji świadczących usługi medyczne, bankowe, ubezpieczeniowe, lotnicze, zakupowe.

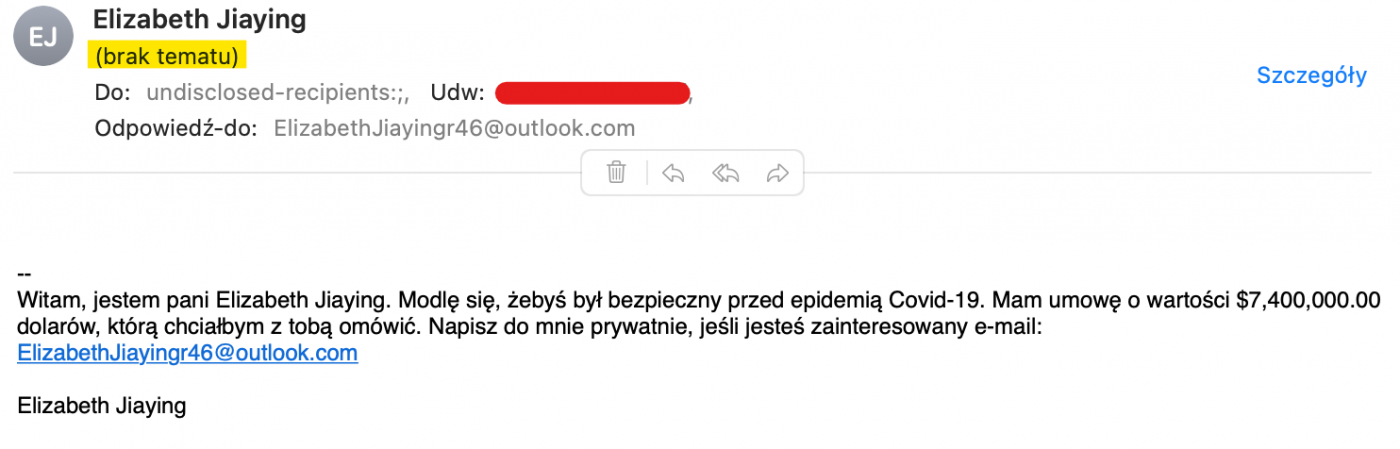

2. Phishingowe wiadomości bazują na socjotechnikach, cyberprzestępcy wykorzystują sytuacje niepewności do kradzieży danych. Maile dotyczące aktualizacji systemów zabezpieczeń lub raporty zawierające informacje np. o Covid-19 mogą być próbą phisingu.

Zdj. 2. Przykład wyłudzenia związanego z COVID-19

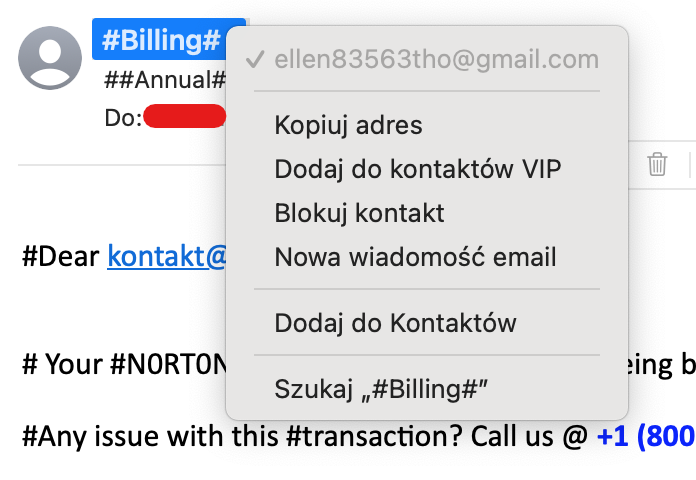

3. Wyświetlana nazwa nadawcy wiadomości nie powinna być jedynym wyznacznikiem tego, czy treść jest bezpieczna. Należy sprawdzać pełny adres e-mail nadawcy. Cyberprzestępcy często zmieniają adres skrzynki poprzez usunięcie lub dodanie jednej litery, co sprawia, że zmiana jest trudna do wykrycia.

Zdj. 3. Przykład mylnej nazwy nadawcy maila

4. Wiadomości ponaglające, które nakłaniają do wykonania jakiegoś działania pod groźbą utraty korzyści albo niebezpieczeństwa, które może spotkać użytkownika powinny budzić zastrzeżenia. Wezwanie do podjęcia aktywności powinno być czerwoną flagą dla użytkownika.

5. Wiadomości wysyłane przez osoby trzecie mogą zawierać błędy ortograficzne, a przekaz różnić się od tonu marki, pod którą się podszywają.

6. Szczególną ostrożność należy zachować również przenosząc się na stronę podlinkowaną w mailu. Jeśli tak się stanie warto przyjrzeć się, czy logo i komunikacja wizerunkowa jest spójna.

Pracownicy i użytkownicy biznesowi powinny zwracać uwagę na następujące kwestie:

7. Hakerzy podszywają się pod współpracowników i osoby związane z organizacją. Wśród wewnętrznych wiadomości największe obawy powinny budzić te, zawierające informację o nieobecności w biurze oraz takie, które wymagają od użytkownika podjęcia pilnych działań.

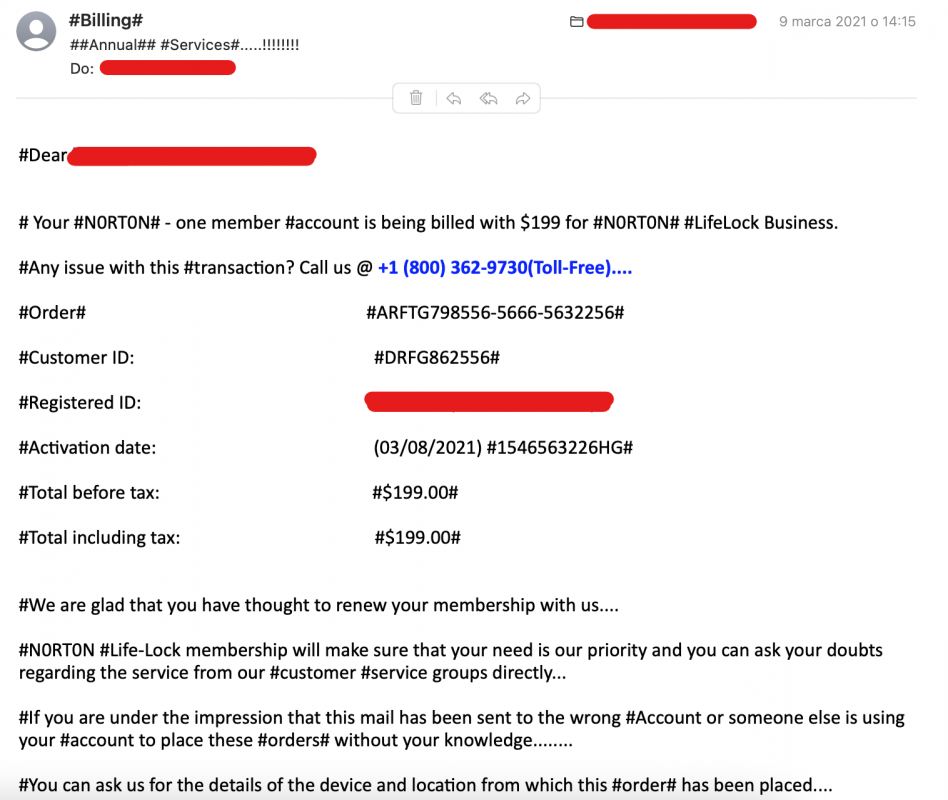

Zdj. 4. Przykład maila nakłaniającego do podjęcia natychmiastowej aktywności

8. Nie należy polegać na wyświetlanej nazwie. Dopiero po zobaczeniu pełnego adresu e-mail można uznać nadawcę za zaufanego i wykluczyć phishing.

9. Prośba o podanie kluczowych informacji wewnętrznych, wypełnienie formularza lub pobranie pliku powinna budzić zastrzeżenia. Wpisywanie jakichkolwiek danych uwierzytelniających bez kontaktu z osobą, która o nie prosi może prowadzić do powstania zagrożenia.

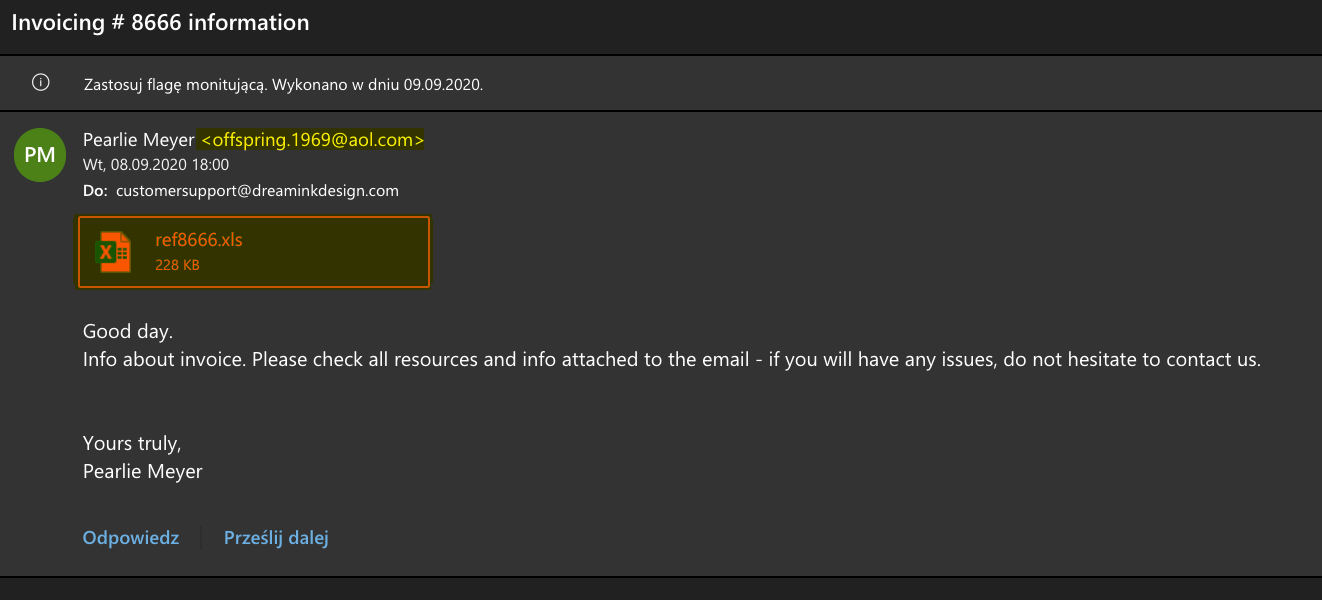

Zdj. 5. Przykład maila zawierającego podejrzany plik

10. Przed podjęciem ważnego działania, które jest wymagane w wiadomości sprawdź, czy treść nie odbiega od tych, które zwykle otrzymujesz od tego pracownika.

Nietypowe metody wykorzystywane w atakach phishingowych

Phishing może objawiać się na wiele sposobów. Wiedza o atakach tego typu stale wzrasta lecz hakerzy wykorzystują coraz bardziej subtelne techniki. Nawet świadomy zagrożenia użytkownik sieci może zostać ofiarą ataku pshishingowego. W miarę jak świadomość ludzi na temat tradycyjnych metod phishingu rośnie, cyberprzestępcy także rozwijają się i stosują coraz bardziej nietypowe i wymyślne metody w swoich atakach. Na co zwrócić uwagę korzystając i poruszając się na co dzień w cyberprzestrzeni?

Do najbardziej nietypowych technik wykorzystywanych w atakach phishingowych należą:

Porywanie URL

Rejestrowanie domen zaufanych firm z zastosowaniem prostych błędów literowych. Przykładem może być pominięcie litery lub wprowadzenie znaku sąsiadującego z poprawną literą. Skutkiem jest otrzymanie nowej nazwy strony internetowej, łudząco przypominającej zaufaną domenę.

Zastosowanie podobnie wyglądających znaków

Wykorzystywanie podobieństw w wyglądzie danej litery, poprzez użycie zestawu innych znaków, m.in. innych liter, cyfr lub znaków specjalnych. Przykładem jest zastosowanie pary znaków “rn” jako “m“, “cl” jako “d” lub cyfrę “0” jako literę “O“.

Specjalne kodowanie Punycode

Technika wykorzystywana w celu konwersji Unicode na zestaw dozwolonych w nazwie znaków (tj. litery ASCII, cyfry i myślniki)

Bitsquatting

Rejestracja domeny różniącej się o jeden bit od strony, pod którą chciałby podszyć się atakujący. W rezultacie haker wyczekuje losowych błędów zmiany bitu, spowodowanych sprzętem komputerowym.

Deepfake

Deepfake to technologia, która pozwala na tworzenie realistycznych wideo i audio, w których osoba wydaje się mówić lub działać w sposób, którego w rzeczywistości nie zrobiła. Cyberprzestępcy mogą wykorzystywać deepfake’i, aby stworzyć wiarygodne nagrania, na których np. szef firmy prosi pracownika o przesłanie poufnych informacji. To sprawia, że ofiary są bardziej narażone na udostępnienie swoich danych.

Phishing oparty na sztucznej inteligencji

Sztuczna inteligencja (AI) może być wykorzystywana do tworzenia personalizowanych wiadomości phishingowych. Algorytmy mogą analizować publicznie dostępne dane o osobach, takie jak profile na mediach społecznościowych, aby tworzyć wiadomości, które wydają się być od kogoś znanego. Przykładem może być wiadomość od znajomego, który wydaje się prosić o pomoc finansową.

W dzisiejszym świecie cyfrowym walka z cyberprzestępczością jest nieustanną batalią, ale z odpowiednią wiedzą i ostrożnością możemy chronić swoje dane i unikać upadku ofiarami ataków phishingowych, nawet tych nietypowych i wyrafinowanych.

Jak się chronić przed phishingiem?

Phising to łatwa metoda kradzieży danych oraz tożsamości, która przynosi cyberprzestępcom olbrzymie zyski, dlatego należy się spodziewać, że liczba takich ataków będzie rosnąć. Jest to poważne zagrożenie dla przedsiębiorstw, które są narażone na ponoszenie znacznych kosztów biznesowych. Według IBM średni koszt naruszenia danych w 2020 r. Wyniósł 3,86 milionów dolarów.

Nie powinno więc dziwić, że przedstawiciele firm szukają sposobów, aby się przed nim chronić. Można to robić przede wszystkim edukując pracowników. Przeprowadzenie kampanii informacyjnych czy szkoleń pozwoli poznać mechanizm ataków i nauczy użytkowników odpowiednio na nie reagować.

Przed phishingiem można się chronić przede wszystkim edukując użytkowników sieci. Przeprowadzanie kampanii informacyjnych czy szkoleń pozwoli poznać mechanizm ataków i nauczy użytkowników odpowiednio na nie reagować.

Drugim sposobem jest zainstalowanie oprogramowania wyposażonego w moduł antyphishingowy. Narzędzie będzie skanować odbierane wiadomości i nadzorować odwiedzane strony. Pracownik będzie dostawał powiadomienie zawsze wtedy, gdy znajdzie się w niebezpieczeństwie.

Phising to łatwa metoda kradzieży danych oraz tożsamości, która przynosi cyberprzestępcom olbrzymie zyski, dlatego należy się spodziewać, że liczba takich ataków będzie rosnąć. Jest to poważne zagrożenie dla przedsiębiorstw, które są narażone na ponoszenie znacznych kosztów biznesowych. Według IBM średni koszt naruszenia danych w 2020 r. Wyniósł 3,86 milionów dolarów.

Nie powinno więc dziwić, że przedstawiciele firm szukają sposobów, aby się przed nim chronić. Można to robić przede wszystkim edukując pracowników. Przeprowadzenie kampanii informacyjnych czy szkoleń pozwoli poznać mechanizm ataków i nauczy użytkowników odpowiednio na nie reagować.

Securivy – bezpieczeństwo w rękach specjalistów

Bezpieczne poruszanie się w cyberprzestrzeni wymaga wiedzy i doświadczenia pozwalającego na dobranie odpowiedniej ochrony dostosowanej do potrzeb przedsiębiorstwa. Skorzystaj z darmowych konsultacji z ekspertami Securivy, aby dowiedzieć się jak zwiększyć cyberbezpieczeństwo w Twojej firmie.

Podczas tych konsultacji eksperci Securivy dokładnie przeanalizują potrzeby Twojej firmy i pomogą dostosować odpowiednie środki ochronne. Będą mogli zidentyfikować potencjalne luki w zabezpieczeniach, przekazać najnowsze informacje na temat aktualnych zagrożeń, a także pomóc w opracowaniu strategii zapobiegania atakom oraz reagowania na nie w przypadku ich wystąpienia.