Dostęp uprzywilejowany to termin używany do określenia dostępu do możliwości wykraczających poza Dostęp uprzywilejowany to termin używany do określenia dostępu do możliwości wykraczających poza zakres standardowego użytkownika. PAM, czyli odpowiednie nadzorowanie uprawnień uprzywilejowanych, pozwala zabezpieczyć infrastrukturę IT organizacji, efektywnie kierować biznesem oraz zachować poufność wrażliwych danych i zasobów. Takie zarządzanie określa się właśnie terminem Privileged Access Management (PAM) i należy do jednego z fundamentalnych sposobów zabezpieczania systemu firmowego.

Spis treści

Czym jest PAM (Privileged Access Management)?

Zarządzanie dostępem uprzywilejowanym, znane jako PAM, to połączenie rozwiązań IT i technologii używanych do zabezpieczania, kontrolowania oraz monitorowania dostępu do krytycznych informacji i zasobów organizacji. Technologia PAM obejmuje szereg narzędzi, takich jak zarządzanie hasłami, sesjami uprzywilejowanymi, kontrola urządzeń służbowych oraz przyznawanie dostępu do aplikacji. Dzięki systemom PAM organizacje mogą skutecznie chronić swoje dane przed nieautoryzowanym dostępem.

PAM oraz IAM – różnice

IAM (Identity & Access Management) oraz PAM (Privileged Access Management) są często mylonymi pojęciami, ponieważ oba dotyczą użytkowników, ich ról i dostępów. Mimo podobieństw pełnią różne funkcje. Zarządzanie dostępem uprzywilejowanym, czyli PAM, koncentruje się na ochronie użytkowników posiadających uprawnienia uprzywilejowane. Z kolei systemy IAM umożliwiają identyfikację oraz kontrolę dostępu do sieci, zarządzając tożsamością użytkowników. Obydwa rozwiązania wzajemnie się uzupełniają, tworząc solidne fundamenty bezpieczeństwa IT.

Konta uprzywilejowane vs zwykłe konta użytkowników

- Standardowi użytkownicy – mają ograniczone uprawnienia, takie jak dostęp do wybranych aplikacji czy korzystanie z przeglądarki internetowej.

- Konta użytkowników gości – posiadają mniejsze uprawnienia niż standardowi użytkownicy, ograniczone zazwyczaj do określonych aplikacji lub przeglądania Internetu.

- Konta superużytkowników – zapewniają dostęp i uprawnienia wykraczające poza standardowe możliwości.

Poświadczenia administratora mogą być wykorzystywane do uzyskiwania dostępu do najważniejszych zasobów firmy, takich jak:

- systemy krytyczne;

- bazy danych, umożliwiające kopiowanie i modyfikowanie informacji;

- aplikacje oraz dane uwierzytelniające dostęp do nich;

- środowiska chmurowe.

System PAM odgrywa istotną rolę w ochronie zasobów organizacji, ponieważ użytkownicy z uprawnieniami uprzywilejowanymi mają szerokie możliwości. IT PAM pomaga zapobiegać naruszeniom danych, które mogą skutkować ich kradzieżą. Privileged Access Management umożliwia monitorowanie i kontrolowanie działań użytkowników, minimalizując ryzyko, jakie niesie zdobycie poświadczeń przez cyberprzestępców. Dlatego wdrożenie zarządzania dostępem uprzywilejowanym stanowi fundament strategii bezpieczeństwa firmowego.

PAM system to niezbędne narzędzie w każdej organizacji, której zależy na ochronie krytycznych zasobów. Dzięki niemu można efektywnie monitorować i kontrolować dostęp, co przekłada się na zwiększone bezpieczeństwo danych i aplikacji.

Zagrożenia związane z poświadczeniami administratora

Niekontrolowana eskalacja uprawnień – zjawisko, w którym nieupoważniony użytkownik stopniowo uzyskuje coraz szerszy dostęp do systemu. Takie błędy powodują luki w zabezpieczeniach, które mogą być wykorzystywane do ataków. Właśnie dlatego wdrożenie systemu PAM (Privileged Access Management) jest niezbędne, by móc zapobiegać takim sytuacjom.

- Zagrożenia wewnętrzne – sytuacje, w których pracownik wewnętrzny, świadomie lub nieumyślnie, ujawnia istotne dane. Może to wynikać z niewłaściwych praktyk pracy na komputerze lub konfliktów wewnętrznych. Skutkiem takiego działania bywa przekazanie danych konkurencji lub zniszczenie najważniejszych zasobów. Zarządzanie dostępem uprzywilejowanym, czyli PAM, pomaga zapobiegać takim przypadkom poprzez lepszą kontrolę nad uprawnieniami użytkowników.

- Brak przejrzystości w działaniach użytkowników uprzywilejowanych – problem związany z korzystaniem ze wspólnego konta administratora przez wielu użytkowników. Powoduje to trudności w śledzeniu aktywności oraz rozwiązywaniu potencjalnych problemów. PAM system eliminuje tę kwestię dzięki monitorowaniu i audytowaniu działań każdego użytkownika.

- Naruszenie wydajności operacyjnej – nadanie uprawnień administracyjnych wszystkim użytkownikom w systemie IT może prowadzić do przestojów oraz niezgodności w infrastrukturze. Privileged Access Management pozwala efektywnie zarządzać uprawnieniami, ograniczając ryzyko takich problemów.

Dlaczego technologia PAM jest tak ważna?

Zarządzanie dostępem uprzywilejowanym eliminuje problemy związane z rozproszonymi kontami uprzywilejowanymi, które stanowią potencjalne luki w systemie. PAM co to jest? To system, który ogranicza nadmierne przydzielanie uprawnień administratora i minimalizuje ryzyko naruszeń bezpieczeństwa. IT PAM pozwala na szybszą reakcję na zagrożenia oraz ochronę przed atakami zewnętrznymi i wewnętrznymi.

Technologia PAM umożliwia kontrolowanie dostępu do ważnych zasobów organizacji, monitorowanie działań użytkowników oraz zarządzanie uprawnieniami zgodnie z zasadą najmniejszego uprzywilejowania (PoLP). Dzięki temu system PAM zwiększa poziom ochrony i ułatwia zarządzanie infrastrukturą IT.

Podsumowując, wdrożenie systemu PAM do organizacji zapewni:

- ochronę poufnych danych;

- redukcję ryzyka ataków osób trzecich;

- zapobieganie nadużywaniu uprawnień;

- przydzielanie tylko niezbędnych uprawnień do wykonywania obowiązków;

- wdrożenie zasady najmniejszego uprzywilejowania (PoLP) dla każdego pracownika;

- ochronę zasobów, sieci i aplikacji;

- ograniczenie obszaru narażonego na cyberataki;

- zwiększenie wydajności operacyjnej dzięki eliminacji problemów z niezgodnościami między aplikacjami.

Privileged Access Management (PAM) to istotny element strategii bezpieczeństwa IT, który zapewnia kontrolę, ochronę i transparentność działań użytkowników uprzywilejowanych w każdej organizacji.

Technologia PAM – dla jakich firm?

Największe wyzwania związane z zarządzaniem dostępem uprzywilejowanym (PAM) mają duże firmy, liczące ponad stu czy dwustu pracowników. W takich organizacjach automatyzacja procesów związanych z Privileged Access Management jest wręcz niezbędna. Wdrożenie odpowiedniego narzędzia, takiego jak system PAM, umożliwia skuteczne kontrolowanie i monitorowanie poświadczeń administratora, co znacznie zwiększa bezpieczeństwo IT.

Jednak technologia PAM nie jest przeznaczona wyłącznie dla dużych firm. Nawet niewielkie przedsiębiorstwa mogą skorzystać z korzyści, jakie daje zarządzanie dostępem uprzywilejowanym. W każdej firmie, bez względu na jej wielkość, niezbędna jest kontrola użytkowników posiadających prawa administratora, aby zapobiec nieautoryzowanemu dostępowi do krytycznych zasobów.

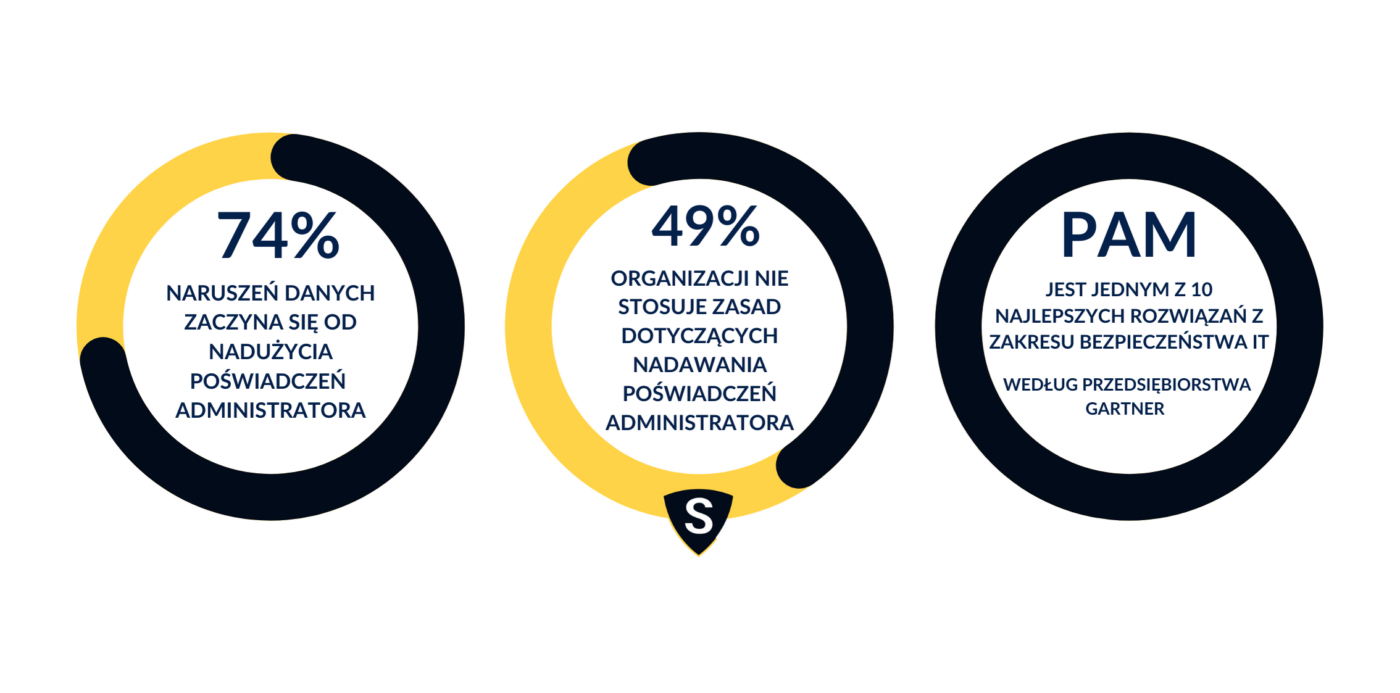

Dostęp uprzywilejowany w liczbach

Admin By Request jako nowa odsłona PAM

Admin By Request to nowoczesne rozwiązanie w obszarze Privileged Access Management, które pozwala zrezygnować z lokalnych uprawnień administratorów, jednocześnie zapewniając pełną kontrolę nad poświadczeniami uprzywilejowanymi. To system PAM, który jest prosty we wdrożeniu i zarządzaniu. Dzięki Admin By Request można szybko i bezinwazyjnie odebrać prawa administratora wszystkim użytkownikom w firmie, przyznając je jedynie wtedy, gdy jest to konieczne.

Admin By Request umożliwia zabezpieczenie do 10 serwerów oraz 25 urządzeń z systemami Windows i macOS za darmo. Narzędzie oferuje szereg funkcji, które pozwalają na elastyczną konfigurację ustawień zarządzania dostępem uprzywilejowanym. Dzięki temu możesz dostosować jego działanie do indywidualnych potrzeb swojej firmy, zapewniając pełną kontrolę i bezpieczeństwo.

Dowiedz się więcej o Admin By Request

Jeśli chcesz dowiedzieć się więcej o technologii PAM i rozwiązaniu Admin By Request, skontaktuj się z naszym zespołem. Otrzymasz szczegółowe materiały, które pokażą, jak efektywnie wykorzystać IT PAM w swojej organizacji. Rozpocznij testy już dziś, by wdrożyć najlepsze rozwiązanie dla swojej firmy w zakresie zarządzania dostępem uprzywilejowanym.

Wdrożenie systemu PAM to krok w stronę zwiększenia bezpieczeństwa IT w każdej firmie, niezależnie od jej wielkości. Privileged Access Management to przyszłość ochrony krytycznych zasobów, która minimalizuje ryzyko nadużyć oraz zwiększa wydajność operacyjną.

Syteca – szybkie wdrożenie systemu PAM

Syteca to kolejne nowoczesne rozwiązanie typu PAM, które skupia się na kompleksowym monitorowaniu i kontrolowaniu dostępu uprzywilejowanego, szczególnie w kontekście zdalnych połączeń i firm zewnętrznych. Narzędzie to nagrywa wszystkie sesje uprzywilejowanych użytkowników (lokalne, zdalne RDP/SSH i terminalowe), umożliwiając pełną identyfikowalność i audyt wykonywanych działań. Syteca zapewnia także mechanizmy podwójnego uwierzytelnienia, co pozwala precyzyjnie definiować, którzy użytkownicy mają dostęp do określonych systemów, oraz jednoznacznie uwierzytelnić tożsamość każdej osoby logującej się z uprawnieniami uprzywilejowanymi. Dzięki temu organizacja zyskuje pełną transparentność – wiadomo kto, kiedy i gdzie uzyskał dostęp oraz co dokładnie robił podczas sesji.

Dużą zaletą Syteca jest szybkość i łatwość wdrożenia. W przeciwieństwie do innych rozwiązań PAM, które w środowiskach lokalnych potrafią wymagać skomplikowanej integracji i zajmować od kilku tygodni do nawet kilku miesięcy, Syteca została zaprojektowana z myślą o sprawnej implementacji. Rozwiązanie jest agentowe z możliwością wdrożenia bezagentowego – działa transparentnie i nieinwazyjnie, nie wymaga wprowadzania zmian w istniejącej infrastrukturze sieciowej, co pozwala wdrożyć je bardzo szybko. Dla porównania, nowoczesne platformy PAM mogą być uruchomione w ciągu zaledwie kilku godzin. Syteca wpisuje się w ten trend – rekordowe wdrożenie produkcyjne tego systemu u klienta zajęło mniej niż 24 godziny od pierwszego kontaktu. Taka szybkość działania przekłada się na natychmiastowe zwiększenie poziomu bezpieczeństwa organizacji oraz spełnienie wymogów regulacyjnych bez długotrwałego oczekiwania.

Warto podkreślić, że Syteca i Admin By Request wzajemnie się uzupełniają, tworząc kompleksowy ekosystem bezpieczeństwa dostępu uprzywilejowanego. Syteca pozwala precyzyjnie zarządzać tym, kto i gdzie może się zalogować do krytycznych systemów (oraz rejestrować przebieg tych sesji), natomiast Admin By Request kontroluje co użytkownik może zrobić po zalogowaniu na swoim urządzeniu czy stacji roboczej z uprawnieniami administratora. Dzięki połączeniu obu rozwiązań organizacja zyskuje pełną kontrolę zarówno nad dostępem do infrastruktury, jak i nad działaniami użytkowników posiadających podniesione uprawnienia. To połączenie przekłada się na wyższy poziom bezpieczeństwa, zgodność z regulacjami oraz wygodę zarządzania – przy zachowaniu bardzo szybkiego czasu wdrożenia całości rozwiązania PAM.

Dowiedz się więcej o Syteca PAM

Jeżeli chcesz poznać szczegóły tego systemu i zobaczyć, jak szybko możemy go zaimplementować w Twojej firmie, skontaktuj się z nami. Chętnie przedstawimy Ci case study z rekordowego wdrożenia w 24h i pomożemy dobrać optymalne rozwiązanie PAM dostosowane do Twoich potrzeb.

Wdrożenie systemu PAM to krok w stronę zwiększenia bezpieczeństwa IT w każdej firmie, niezależnie od jej wielkości. Nowoczesne rozwiązania, takie jak Syteca i Admin By Request, pokazują, że nawet zaawansowane mechanizmy ochrony mogą być wdrożone sprawnie i bez nadmiernej komplikacji. Privileged Access Management to przyszłość ochrony krytycznych zasobów – minimalizuje ryzyko nadużyć, zwiększa zgodność z regulacjami oraz podnosi efektywność operacyjną, a dzięki odpowiednio dobranym narzędziom może być osiągnięty szybciej niż kiedykolwiek wcześniej.