We wrześniu 2021 roku pojawiła się nowa wersja rankingu OWASP top 10. Ostatnia aktualizacja listy miała miejsce w 2017 roku. Co zmieniło się od tamtego czasu oraz jakie wnioski możemy wyciągnąć z aktualizacji? W tym artykule dowiesz się także, czym jest ranking SANS Top 25 oraz znajdziesz porównanie obu list.

Spis treści

Zacznijmy od początku – czym jest OWASP Top 10?

Open Web Application Security to międzynarodowa organizacja non-profit zajmująca się bezpieczeństwem aplikacji internetowych. Ich publikacja – OWASP Top 10 to regularnie aktualizowany raport zawierający najczęściej występujące i najbardziej krytyczne podatności dla aplikacji webowych. Ranking opracowywany jest przez ekspertów, poprzez ocenę ryzyka obejmującą wykrywalność słabych punktów systemu, a także inwazyjność konsekwencji ich przełamania. OWASP Top 10 jest szeroko wykorzystywany przez wiele organizacji w celu zwiększenia świadomości potencjalnych zagrożeń.

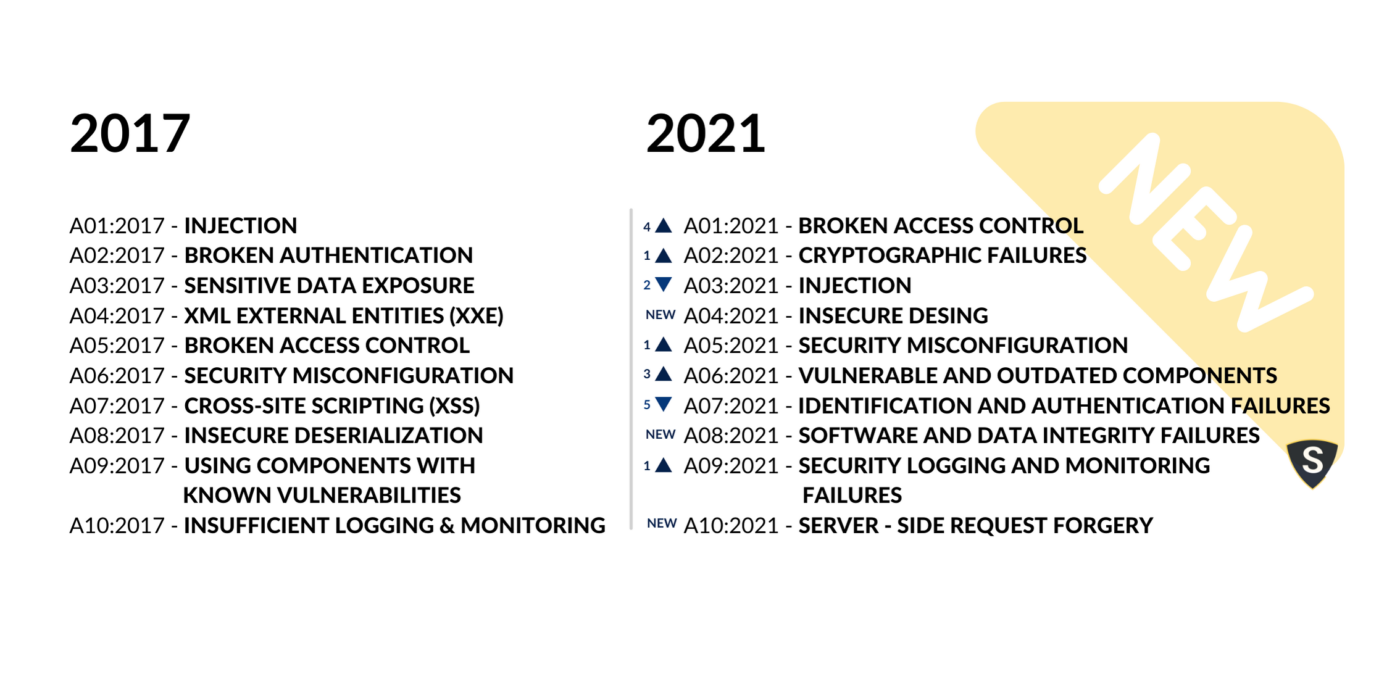

Do września 2021 roku lista ta obejmowała następujące podatności:

- Injection

- Broken Authentication

- Sensitive Data Exposure

- XML External Entities (XXE)

- Broken Access Control

- Security Misconfigurations

- Cross-Site Scripting

- Insecure Deserialization

- Using Components with Known Vulnerabilities

- Insufficient Logging and Monitoring

Wraz z aktualizacją nastąpiły pewne zmiany w kolejności występowania danych podatności. Do listy dodanych zostało także kilka nowości. Z najważniejszymi zmianami możecie zapoznać się w dalszej części artykułu.

Testy penetracyjne OWASP

Pentesty OWASP mają na celu zidentyfikowanie luk w zabezpieczeniach, na podstawie sporządzonego rankingu. Testy penetracyjne wykorzystywane są do bezpiecznej i kontrolowanej identyfikacji podatności, pomagają w usuwaniu ewentualnych słabości systemu. Rozwiązanie to, to także wspieranie świadomego podejmowania decyzji dotyczących przyszłych inwestycji w bezpieczeństwo IT.

Aktualizacja OWASP Top 10 – jakie zmiany zaszły?

Pierwsze miejsce na zaktualizowanej liście zajmuje problem z kontrolą dostępu, czyli podatności związane z uwierzytelnianiem i autoryzacją. Luka ta, występowała w trakcie testów znacznie częściej, niż jakakolwiek inna kategoria w rankingu i okazała się tą najbardziej krytyczną. Zagrożenia związane z tym typem podatności to przede wszystkim nieautoryzowany dostęp do modyfikacji danych użytkowników oraz możliwość nadawania przywilejów administratora w celu instalowania złośliwego oprogramowania w systemie.

Na drugie miejsce, w 2021 roku trafiła kategoria A02:2021 – Cryptographic Failures. Podatność ta, związana jest z awariami kryptograficznymi i prowadzi często do ujawnienia danych wrażliwych oraz naruszenia bezpieczeństwa infrastruktury IT. Obecność tej kategorii na podium, sygnalizuje o konieczności szyfrowania baz danych zawierających poufne informacje.

A03:2021 Injection to jedna z najstarszych i najbardziej powszechnie wykorzystywanych podatności. Kategoria ta, w 2021 roku nieznacznie spadła w rankingu, za sprawą pojawienia się bardziej zaawansowanych mechanizmów cyberataków.

Nową podatnością na liście OWASP jest A04:2021 – Insecure Design. Skupia się ona na ryzyku związanym z wadami projektowymi aplikacji.

Jedno miejsce wyżej, w stosunku do rankingu z 2017 roku, zajmuje A05:2021 Security Misconfiguration. Kategoria ta obejmuje zagrożenia związane ze zbyt szerokim nadaniem uprawnień i przywilejów.

Podatność z 2017 roku – Broken Authentication zyskała nowe określenie, jakim jest Identification and Authentication Failures. Kategoria ta spadła z drugiego miejsca na siódme. Wynika to z faktu, iż firmy coraz świadomiej podchodzą do tematu technik uwierzytelniania i korzystają z opcji poświadczenia wieloskładnikowego.

Do nowości należy także luka A08:2021 – Software and Data Integrity Failures. Związana jest ona z błędami z aktualizacjami oprogramowania oraz problemami z deserializacją.

Kategoria z 2017 roku – A10:2017 w 2021 roku trafiła na miejsce 9 pod nazwą A09:2021 – Security Logging and Monitoring Failures. Podatność obejmuje błędy w raportowaniu oznak włamań do systemu.

Kategoria A10:2021 – Server Side Request Forgery została dodana za sprawą ankiety przeprowadzonej wśród członków społeczności ds. bezpieczeństwa. Ma ona związek ze wzrostem liczby aplikacji internetowych opartych na chmurze oraz upowszechnianiem ataków SSRF (Server-side request forgery).

Opis poszczególnych podatności OWASP Top 10 po polsku

A01:2021 – Broken Access Control

Błędy tego typu zwykle prowadzą do nieautoryzowanego ujawnienia informacji, ich modyfikacji, naruszenia, zniszczenia lub kradzieży danych i związane są z sytuacjami, w których użytkownicy mają możliwość działania poza zamierzonymi uprawnieniami.

Do tego typu scenariuszy należą m.in.:

- Naruszenie zasady najmniejszego uprzywilejowania, według której dostęp do zasobów powinien być przyznawany wyłącznie określonym użytkownikom

- Omijanie kontroli dostępu poprzez modyfikację adresu URL – manipulowanie parametrami

- Niekontrolowana eskalacja uprawnień

- Manipulacje metadanymi, takimi jak tokeny kontroli dostępu JSON Web Token lub pliki cookie

A02:2021 – Cryptographic Failures – Błędy szyfrowania danych

Luki te związane są z zaniedbaniem procesu zarządzania kluczami kryptograficznymi, ich rotacją, odpowiednim generowaniem oraz przechowywaniem danych poufnych w niezaszyfrowanej postaci.

A03:2021 – Injection – Błędy wstrzyknięcia

Błędy tego typu powstają podczas przesłania specjalnie spreparowanych danych do interpretera, jako części zapytania lub polecenia, w celu wywołania przez osobę atakującą własnych zapytań (SQL, OS shell, LDAP). Może to spowodować dostęp do poufnych informacji lub nieautoryzowanych działań w systemie.

A04:2021 – Insecure Design

Kategoria ta koncentruje się na zagrożeniach związanych z wadami projektowymi i związana jest z brakiem odpowiedniego profilowania ryzyka w trakcie powstawania nowego projektu, a tym samym brakiem określenia, jaki poziom bezpieczeństwa jest wymagany.

A05:2021 – Security Misconfiguration – „błędna konfiguracja zabezpieczeń”

Do tego typu błędów możemy zaliczyć zaniedbywanie zmiany domyślnych haseł oraz ustawień, które często nie zapewniają żadnego bezpieczeństwa. Wszelkie konfiguracje powinny zostać jasno zdefiniowane zgodnie z wytycznymi bezpieczeństwa, zaimplementowane oraz odpowiednio utrzymywane.

A06:2021 – Vulnerable and Outdated Components

Twój system może być zagrożony, jeśli budujące go komponenty (system operacyjny, serwer WWW, aplikacje, systemy zarządzania bazą danych, biblioteki) są nieaktualne, a nowe, aktualizowane elementy systemu nie są testowane pod kątem zgodności i bezpieczeństwa.

A07:2021 – Identification and Authentication Failures – “błędy uwierzytelniania i autoryzacji”

Podatności te występują w przypadku błędów implementacyjnych w funkcjach związanych z uwierzytelnianiem oraz autoryzacją. Umożliwia to hakerom ujawnienie haseł oraz kluczy. W praktyce system jest podatny na ataki, gdy zezwala na domyśle, słabe i powszechne hasła („123456”, „admin”) i wykorzystuje niezabezpieczone procesy odzyskiwania zapomnianych poświadczeń. Niepoprawną praktyką, która również może prowadzić do naruszenia danych logowania jest przechowywanie haseł w postaci zwykłego, niezaszyfrowanego tekstu.

A08:2021 – Software and Data Integrity Failures

Błędy związane z tą kategorią mogą być konsekwencją obecności w firmowych systemach wtyczek, bibliotek oraz modułów pochodzących z niezaufanych źródeł. To te elementy systemu są najbardziej narażone na awarie czy brak integralności.

A09:2021 – Security Logging and Monitoring Failures

Monitorowanie oraz gromadzenie logów działań użytkowników jest kluczowe w kwestii wykrywania naruszeń i cyberzagrożeń. Błędy z tej kategorii obejmują scenariusze, w których:

- zaniedbuje się proces zbierania logów,

- działania użytkowników nie są monitorowane pod kątem podejrzanej aktywności,

- nie jest przewidziane rozwiązanie alarmujące o potencjalnych atakach.

A10:2021 – Server-Side Request Forgery

Błędy z tej kategorii występują zawsze, gdy aplikacja internetowa pobiera zdalny zasób bez weryfikacji poprawności adresu URL podanego przez użytkownika. Takie działania mogą pozwolić atakującemu zmusić do wysłania spreparowanego żądania do nieautoryzowane

Czym jest CWE/SANS Top 25?

CWE/SANS Top 25 to lista najniebezpieczniejszych błędów programistycznych zidentyfikowanych przez Instytut SANS – organizację zajmującą się szkoleniami i badaniami w zakresie cyberbezpieczeństwa. Lista ta jest regularnie aktualizowana i oparta jest na inwazyjności błędów, a także dostępności narzędzi oraz technik wykrywania i zapobiegania im. Obejmuje luki w wielu systemach i aplikacjach, systemach operacyjnych, bazach danych oraz serwerach WWW. Luki te mogą prowadzić do poważnych konsekwencji – kradzieży danych, całkowitego przejęcia aplikacji lub uniemożliwienia pracy. Ranking CWE/SANS Top 25 ma na celu pomóc organizacjom w ustaleniu priorytetów działań na rzecz zabezpieczenia systemów i sieci.

Czym jest CWE/SANS Top 25?

CWE/SANS Top 25 to lista najniebezpieczniejszych błędów programistycznych zidentyfikowanych przez Instytut SANS – organizację zajmującą się szkoleniami i badaniami w zakresie cyberbezpieczeństwa. Lista ta jest regularnie aktualizowana i oparta jest na inwazyjności błędów, a także dostępności narzędzi oraz technik wykrywania i zapobiegania im. Obejmuje luki w wielu systemach i aplikacjach, systemach operacyjnych, bazach danych oraz serwerach WWW. Luki te mogą prowadzić do poważnych konsekwencji – kradzieży danych, całkowitego przejęcia aplikacji lub uniemożliwienia pracy. Ranking CWE/SANS Top 25 ma na celu pomóc organizacjom w ustaleniu priorytetów działań na rzecz zabezpieczenia systemów i sieci.

OWASP Top 10 vs CWE/SANS Top 25 – Którym rankingiem warto się kierować?

Oba rankingi należy traktować na równi. Jeden z nich nie jest lepszy od drugiego. Listy te zostały opracowane, aby pomóc programistom i specjalistom ds. bezpieczeństwa w firmach skupić się na najpowszechniejszych i najbardziej krytycznych zagrożeniach. Najlepszym pomysłem będzie podążanie za obiema listami, ponieważ mimo że niektóre podatności pokrywają się, rankingi OWASP Top 10 oraz CWE/SANS Top 25 uzupełniają się.

Chroń firmowy system przed podatnościami

Zabezpieczenie infrastruktury IT i zapewnienie bezpieczeństwa w cyberprzestrzeni jest integralną częścią sukcesu Twojej organizacji. Rankingi OWASP Top 10 oraz SANS Top 25 pokazują, że wzrasta świadomość użytkowników w temacie potencjalnych zagrożeń. Z drugiej strony – stale pojawiają się nowe techniki cyberataków, które są zagrożeniem dla infrastruktury IT firmy.

Czy masz pod kontrolą luki w Twoim firmowym systemie? Zadbaj o tę kwestię już dziś.