Komu w obszarze firmowej sieci możesz zaufać? Koncepcja Zero Trust zakłada, że nikomu. Zerowe zaufanie w kontekście cyberbezpieczeństwa oznacza, że dostęp do danych powinien być przyznawany dopiero po weryfikacji użytkownika. Co więcej – zakres ten, powinien ograniczać się jedynie do wypełnienia określonego zadania.

Spis treści

Zero Trust w pigułce

Termin Zero Trust został użyty po raz pierwszy przez ekspertów firmy Forrester. Opisali oni innowacyjny model bezpieczeństwa infrastruktury IT, w którym użytkownicy i urządzenia nie są dzielone na zaufane i niezaufane grupy. Główną ideą tej koncepcji jest zatem przyzwanie podwyższonego dostępu jedynie zautoryzowanym i zweryfikowanym użytkownikom.

Istnieje kilka powszechnych interpretacji Zero Trust w zabezpieczeniach sieci. W 2018 roku eksperci ds. cyberbezpieczeństwa z firmy Idaptive zdefiniowali tę zasadę jako model oparty na trzyetapowym procesie:

- Weryfikacja tożsamości użytkownika

- Sprawdzenie stanu urządzenia

- Ograniczenie dostępu uprzywilejowanego

W 2019 roku, firma Microsoft upubliczniła własną implementację modelu bezpieczeństwa Zero Trust. Według nich, aby zbudować idealne środowisko oparte na tej zasadzie konieczne jest:

- Weryfikacja tożsamości użytkownika poprzez uwierzytelnianie

- Sprawdzenie stanu urządzenia za pomocą systemu zarządzania

- Zastosowanie zasady najmniejszego uprzywilejowania

- Weryfikacja kondycji usług, z których korzystają użytkownicy systemu

Należy jednak zaznaczyć, że punkt czwarty jest jedynie koncepcją, którą Microsoft planuje wdrożyć w przyszłości.

Czym jest architektura Zero Trust?

Najbardziej szczegółowe jak dotąd wyjaśnienie koncepcji Zero Trust opublikowane zostało w 2020 roku przez Narodowy Instytut Standardów i Technologii (NIST). W publikacji Special Publication (SP) 800-207. NIST opisuje obszary, na których należy się skoncentrować podczas budowania architektury zerowego zaufania oraz zasady, na których można ją oprzeć.

Według NIST, organizacje mogą ustanowić strukturę Zero Trust na kilka sposobów:

- Koncentrując się na uprawnieniach dostępu użytkowników i weryfikacji tożsamości w zależności od sytuacji

- Dzieląc sieć na segmenty chronione różnymi politykami i regułami dostępu

- Korzystając z podejścia zakładającego wykorzystanie narzędzi opartych na rozwiązaniach definiowanych programowo

W praktyce istnieją trzy fundamentalne elementy architektury Zero Trust, stanowiące jej podstawę:

- Silnik reguł, który przyznaje lub odmawia określonemu użytkownikowi dostępu do firmowych zasobów

- Punkt wymuszenia zasad (Policy Enforcement Point – PEP), który odpowiada za monitorowanie połączenia między użytkownikiem a zasobami przedsiębiorstwa

- Administrator, który wysyła polecenie do PEP na podstawie decyzji silnika reguł o zezwoleniu lub odmowie połączenia użytkownika z żądanym zasobem

Komponenty te nie muszą być oddzielnymi systemami. W zależności od potrzeb, organizacja może zdecydować się na wdrożenie jednego zasobu odpowiedzialnego za wykonywanie zadań wszystkich trzech modułów. Dobrą opcją jest także połączenie kilku narzędzi w celu zaimplementowania jednego z komponentów.

Budowanie architektury Zero Trust według NIST

Plan działania krok po kroku

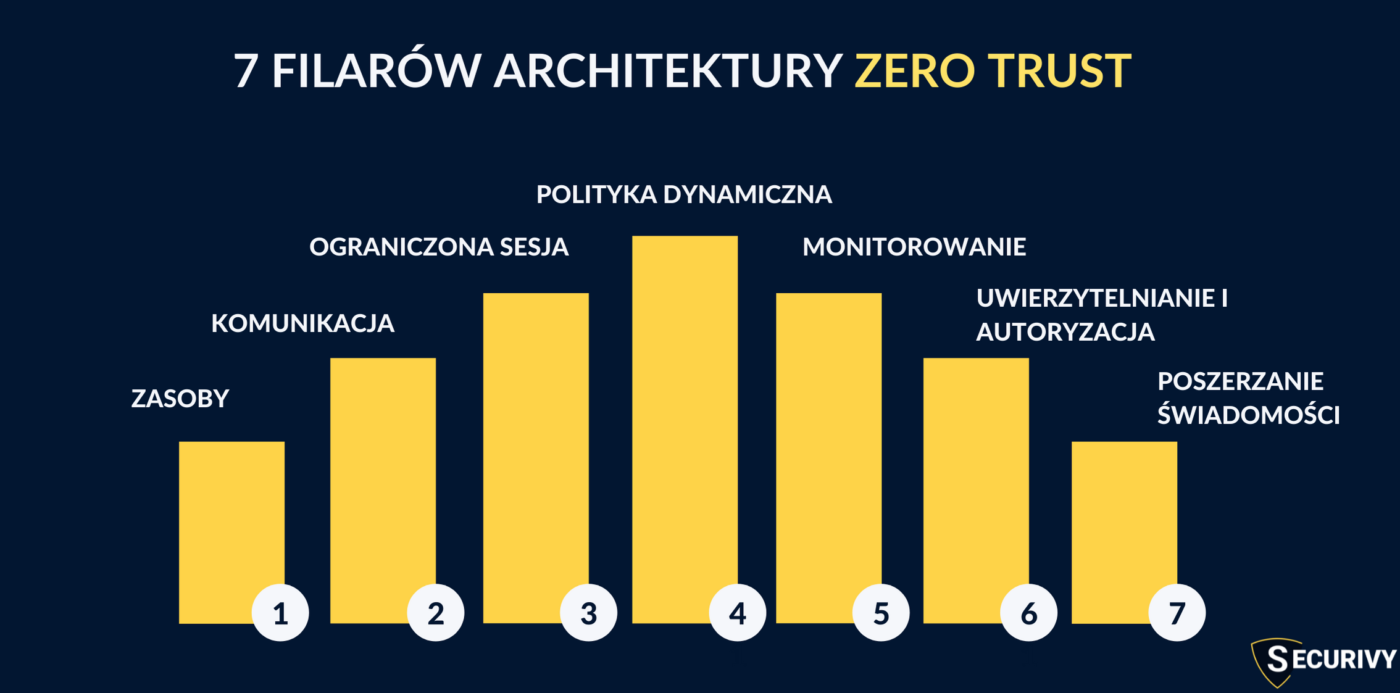

NIST sugeruje, że organizacja powinna budować architekturę zerowego zaufania opartą na siedmiu filarach:

- Zasoby – firma powinna traktować wszystkie swoje dane, usługi komputerowe oraz sprzęt jako zasoby, które bezwzględnie należy chronić. Zasada ta obejmuje także urządzenia osobiste, których pracownik używa do wykonywania obowiązków zawodowych, a zatem -znajdują się na nich informacje firmowe.

- Komunikacja – wszelka komunikacja w obrębie sieci firmowej, jak i poza nią, powinna być chroniona i kontrolowana z użyciem możliwie najbezpieczniejszego rozwiązania.

- Dostęp poprzez ograniczoną sesję – każde połączenie z krytycznymi zasobami może być nawiązywane wyłącznie w trakcie ograniczonej, kontrolowanej sesji.

- Polityka dynamiczna – dostęp do zasobów organizacji powinien być przyznawany zgodnie z uprzednio zdefiniowanymi zasadami polityki firmy oraz zasadą najmniejszego uprzywilejowania.

- Monitorowanie – aby zapewnić odpowiednią ochronę danych i kompleksowe bezpieczeństwo zasobów korporacyjnych, organizacje powinny objąć monitoringiem wszelkie działania i aktywności z nimi związane.

- Uwierzytelnianie i autoryzacja – zanim przyznany zostanie podwyższony dostęp do dowolnego zasobu firmowego, przedsiębiorstwo powinno stosować rozwiązanie pozwalające na uwierzytelnianie i autoryzację użytkownika.

- Poszerzanie świadomości – firma stale powinna gromadzić i monitorować informacje o bieżącym stanie zasobów oraz infrastruktury.

Warto zwrócić uwagę na fakt, iż organizacje nie muszą od razu stosować wszystkich wyżej wymienionych zasad. Wdrożenie nawet części z siedmiu reguł, zgodnie z potrzebami firmy, pozwoli na ulepszenie bezpieczeństwa infrastruktury IT przedsiębiorstwa.

Wdrożenie zasady Zero Trust do systemu Twojej firmy nie wymaga całkowitej konfiguracji i zmiany jego architektury. Najlepszym rozwiązaniem będzie bezinwazyjne rozszerzenie systemu poprzez dodanie segmentów zabezpieczonej sieci, szerzenie świadomości dobrych praktyk pracy w cyberprzestrzeni oraz stosowanie środków monitorowania aktywności użytkowników.

Ponieważ reguła zerowego zaufania wiąże się także z pewnymi ograniczeniami, warto zapoznać się z wadami i zaletami takiego podejścia.

Plusy i minusy Zero Trust

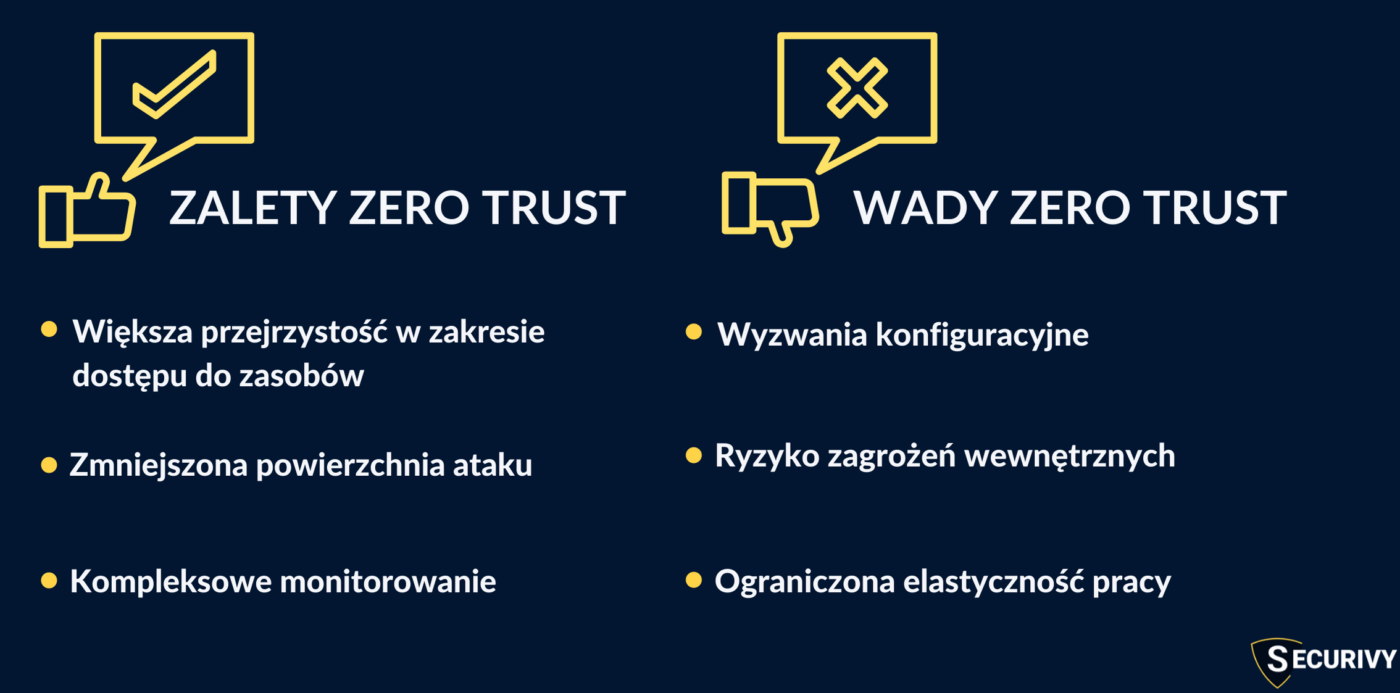

Tak jak w przypadku większości obiecujących rozwiązań, reguła zerowego zaufania ma swoje mocne i słabe strony. Przed wdrożeniem architektury opartej na tej zasadzie, warto przyjrzeć się bliżej kluczowym zaletom i wadom oraz rozważyć obie strony.

Zacznijmy od głównych zalet takiego podejścia:

Większa przejrzystość w zakresie dostępu do zasobów – Zero Trust zakłada, że wszelkie zasoby sieciowe wymagają określenia i sklasyfikowania. Dzięki temu organizacje mają możliwość zabezpieczenia krytycznych informacji, a także kontrolowania celu dostępu do nich. Wówczas firma może świadomie podejść do tematu odpowiedniego zabezpieczenia danych.

Zmniejszona powierzchnia ataku – za sprawą skrupulatnego zabezpieczania poszczególnych zasobów firmowych, ryzyko cyberataków na granice sieci, znacznie się zmniejsza.

Kompleksowe monitorowanie – wprowadzenie rozwiązania Zero Trust wiąże się z wdrożeniem narzędzia do stałego monitorowania i raportowania aktywności użytkowników. Umożliwia to organizacjom szybsze wykrywanie potencjalnych zagrożeń oraz reagowanie na nie w odpowiednim czasie.

Nie należy jednak pomijać słabych stron Zero Trust:

Wyzwania konfiguracyjne – ponieważ koncepcji Zero Trust nie można wdrożyć za pomocą jednego rozwiązania, organizacje mogą mieć znaczne trudności z prawidłową konfiguracją narzędzi, z których już korzystają. Nie wszystkie aplikacje zapewniają środki do bezinwazyjnego i prostego wprowadzenia zasady najmniejszego uprzywilejowania (PoLP), która jest fundamentem koncepcji zerowego zaufania.

Ryzyko zagrożeń wewnętrznych – mimo, że architektura Zero Trust znacznie ulepsza ochronę przed atakami z zewnątrz, nie gwarantuje ona pełnej odporności przed zagrożeniami wewnętrznymi. Jeśli osoba atakująca zdobędzie dane uwierzytelniające standardowego użytkownika, krytyczne zasoby organizacji mogą zostać naruszone. Jest to także czarny scenariusz w przypadku nadużycia podwyższonych uprawnień przez insidera.

Problem ten można jednak rozwiązać za pomocą narzędzi do zarządzania dostępem uprzywilejowanym. Uzasadnione może okazać się również stosowanie wieloskładnikowego uwierzytelniania (MFA) czy ręcznego zatwierdzania żądań dostępu administratora lokalnego.

Ograniczona elastyczność pracy – Zero Trust w dużym stopniu opiera się na administratorze zasad i silniku reguł. Bez ich zgody nie można nawiązać połączenia z zasobami przedsiębiorstwa. W rezultacie wydajność całej sieci zależy od prawidłowej konfiguracji tych dwóch komponentów.

Masz wątpliwości? Wdrażaj koncepcję Zero Trust do infrastruktury IT swojej firmy małymi krokami. Pomoże Ci w tym…

…Ekran System – program do kompleksowego monitorowania aktywności pracowników w Twojej firmie.

Platforma Ekran System upraszcza wdrożenie zasad zerowego zaufania, jednocześnie pomagając organizacjom skutecznie wykrywać i łagodzić zagrożenia wewnętrzne.

Program zapewnia solidną funkcjonalność zapobiegania zagrożeniom wewnętrznym.

Do funkcji tych należą:

- Zarządzanie tożsamością użytkowników i ich weryfikacja. W ten sposób możesz upewnić się, że osoby próbujące uzyskać dostęp do Twoich krytycznych danych są rzeczywiście tymi, za które się podają.

- Kompleksowe zarządzanie dostępem i możliwość wdrożenia zasady najmniejszego uprzywilejowania. Procesy te, oparte są na uwierzytelnianiu dwuskładnikowym i ręcznym zatwierdzaniu wniosków o uprawnienia uprzywilejowane.

- Monitorowanie i rejestrowanie aktywności użytkowników. Możesz kontrolować działania pracowników, a wszelkie istotne informacje zostaną udokumentowane w szczegółowych raportach.

- Ekran System to wieloplatformowe rozwiązanie, które można wdrożyć we wszystkich rodzajach środowisk – od lokalnych i hybrydowych po architekturę znajdującą się w chmurze. Dzięki temu możesz uzyskać pełną kontrolę nad wszystkimi krytycznymi zasobami firmy.

…Admin By Request – program umożliwiający zarządzanie dostępem uprzywilejowanym

Świetnym uzupełnieniem wdrażania koncepcji Zero Trust może okazać się program Admin By Request, który jest przedstawicielem oprogramowania typu PAM. Dzięki aplikacji, wdrożenie zasady najmniejszego uprzywilejowania jest bezproblemowe i bezinwazyjne. Program pozwala na odebranie praw administratora lokalnego użytkownikom Twojego systemu firmowego, a krok ten jest jedną z podstaw zasady Zero Trust.

Admin By Request to także:

- Bezpieczne przyznawanie uprawnień administracyjnych. Administrator ABR otrzyma wszystkie zgłoszenia użytkowników w czasie rzeczywistym, co pozwala na ich ręczną, zweryfikowaną autoryzację.

- Kontrolowanie użytkowników z podwyższonymi uprawnieniami. Dzięki audytowaniu wszelkich działań, istnieje możliwość sprawdzenia czy aktywność pracownika była zgodna z powodem podanym w zgłoszeniu.

- Możliwość indywidualnej konfiguracji silnika reguł przyznającego lub odmawiającego dostęp do zasobów firmowych. Wszelkie ustawienia mogą być dostosowane do potrzeb organizacji.

Podsumowując…

Budowanie architektury opartej na Zero Trust to złożony proces. Organizacje nie muszą jednak stosować wszystkich zasad zerowego zaufania i wdrażać wszystkich modułów tej reguły. Plan działania może być następujący: zdefiniuj i sklasyfikuj wszystkie firmowe zasoby, zaimplementuj odpowiednie mechanizmy weryfikacji użytkowników i przyznaj im tylko te uprawnienia, których potrzebują w danej chwili.

Ekran System oraz Admin By Request to rozwiązania, które pozwolą Ci na wdrożenie zasady Zero Trust do systemu Twojej firmy. Programy zapewniają większość funkcji potrzebnych do zarządzania dostępem i zapobiegania zagrożeniom wewnętrznym.

Skontaktuj się z naszym zespołem, weź udział w konsultacjach lub skorzystaj z darmowych testów oferowanych przez nas rozwiązań. Podążaj z nami w cyberprzestrzeni, zgodnie z zasadą Zero Trust.