Testy penetracyjne to kluczowa profilaktyka przed atakami i doskonała okazja do zdobywania wiedzy o lukach w systemie. Zapobieganie incydentom naruszenia danych i bezpieczeństwa sieci firmowej jest możliwe dzięki przestrzeganiu kilku podstawowych zasad. Oprócz edukacji użytkowników i stosowania odpowiednio skonfigurowanych programów chroniących infrastrukturę IT, niezwykle ważne jest przeprowadzanie regularnych testów bezpieczeństwa IT oraz ćwiczeń „red teaming”. Dziś przybliżymy wszystkie kluczowe informacje na temat tych pojęć.

Spis treści

Pierwszy krok w stronę bezpieczeństwa IT – audyt zabezpieczeń systemowych

Audyt bezpieczeństwa IT polega na analizie i ocenie funkcjonowania systemów informatycznych w danym przedsiębiorstwie. Proces ten obejmuje sprawdzenie, czy firma przestrzega ustalonych procedur i polityk bezpieczeństwa oraz czy system skutecznie chroni dane. W przeciwieństwie do pentestów audyt koncentruje się głównie na odkrywaniu podatności, bez możliwości określenia skali zagrożenia, jaka może wynikać z wykorzystania tych luk. Tu wkraczają testy penetracyjne, które stosują metodyczne podejście do oceny bezpieczeństwa, obejmując zarówno audyt, jak i ocenę potencjalnych zagrożeń wynikających z istniejących podatności.

Działania ofensywne w ochronie systemów informatycznych – testy penetracyjne

Pentesty to jedna z form działań ofensywnych w obszarze cyberbezpieczeństwa, zakładająca proaktywne podejście do ochrony systemów informatycznych, sieci oraz użytkowników. Pentest polega na przeprowadzeniu kontrolowanego ataku na system, co umożliwia dokładną analizę i ocenę istniejących zabezpieczeń. W trakcie tych testów sprawdza się poziom odporności oraz podatności systemu teleinformatycznego na różne formy ataków. Dzięki temu możliwa jest ocena ryzyka związanego z występującymi słabościami systemu lub sprzętu, jak również poprawność ich konfiguracji.

Działania ofensywne w ochronie systemów informatycznych – testy penetracyjne

Pentesty to jedna z form działań ofensywnych w obszarze cyberbezpieczeństwa, zakładająca proaktywne podejście do ochrony systemów informatycznych, sieci oraz użytkowników. Pentest polega na przeprowadzeniu kontrolowanego ataku na system, co umożliwia dokładną analizę i ocenę istniejących zabezpieczeń. W trakcie tych testów sprawdza się poziom odporności oraz podatności systemu teleinformatycznego na różne formy ataków. Dzięki temu możliwa jest ocena ryzyka związanego z występującymi słabościami systemu lub sprzętu, jak również poprawność ich konfiguracji.

Skanowanie podatności vs pentesty

Skanowanie podatności i testy penetracyjne często są mylone, ponieważ oba te działania należą do kategorii ofensywnego cyberbezpieczeństwa. Skanowanie podatności to jeden z początkowych etapów pentestów. Jest to zautomatyzowany proces, który ma na celu weryfikację sposobu eksploatowania przez organizację posiadanych systemów. Zastosowanie takiego rozwiązania pozwala na wykrycie luk w badanym środowisku i ograniczenie części prostych ataków.

Red teaming – najbardziej zaawansowane testy bezpieczeństwa

Red teaming to autoryzowane ataki symulujące działania hakerów, mające na celu naśladowanie prawdziwych technik i procedur wykorzystywanych przez cyberprzestępców. Są to najbardziej zaawansowane i wiarygodne testy bezpieczeństwa systemów informatycznych, jakie może przeprowadzić organizacja. W odróżnieniu od pentestów, red teaming obejmuje również elementy socjotechniki oraz fizycznego bezpieczeństwa organizacji.

Do działań wykonywanych w ramach testów red teaming należą:

- Ataki socjotechniczne – zwykle przeprowadza się kampanie phishingowe wobec użytkowników systemu firmy, aby zweryfikować ich świadomość w tym temacie.

- Symulacje sieciowe – kontrolowane ataki, zarówno zewnętrzne (Internet), jak i wewnętrzne (LAN) symulujące sytuacje, w której haker uzyskuje dostęp do sieci wewnętrznej organizacji.

- Symulacje zagrożeń wewnętrznych – działania podejmowane w roli nieuczciwego pracownika firmy z dostępem do sieci lokalnej.

- Próby fizycznego dostępu – identyfikowanie słabości fizycznych w aspektach bezpieczeństwa.

Ile kosztuje wykonanie pentestu?

Pentesty to skomplikowane działania wymagające doświadczonych specjalistów, którzy mogą dostosować swoje podejście do konkretnej witryny i jej potrzeb. Koszty mogą się zatem różnić w zależności od indywidualnych okoliczności.

Oto kilka czynników, które mogą wpływać na koszty testu penetracyjnego:

- Rozmiar i złożoność witryny – im większa i bardziej złożona witryna, tym więcej pracy może być potrzebne do przeprowadzenia testu, co może wpłynąć na koszty.

- Rodzaj witryny – rodzaj witryny i jej zastosowanie również ma znaczenie. Na przykład witryna e-commerce, bankowa lub medyczna może wymagać bardziej zaawansowanych i szczegółowych testów, co może zwiększyć koszty.

- Poziom zabezpieczeń – jeśli witryna posiada już pewne środki bezpieczeństwa, które trzeba sprawdzić lub jeśli istnieją pewne obszary, które są szczególnie podatne na ataki, może to wpłynąć na koszty pentestu.

- Częstotliwość i zakres testów – niektóre firmy decydują się na regularne pentesty lub przeprowadzają bardziej kompleksowe testy obejmujące wiele aspektów bezpieczeństwa. To również może wpłynąć na koszty.

- Specjalistyczne wymagania – jeśli istnieją specjalne wymagania lub branżowe standardy bezpieczeństwa, które muszą być spełnione, to również może wpłynąć na koszty.

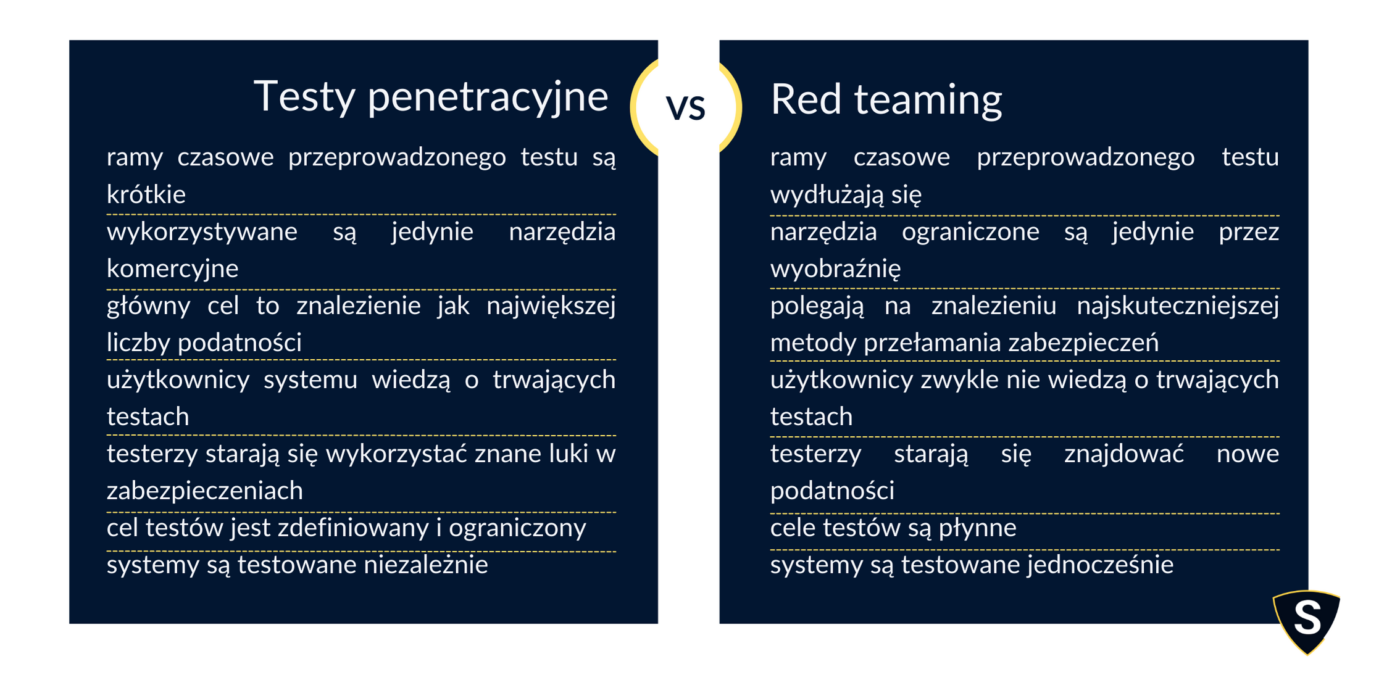

Pentesty vs red teaming

Testy bezpieczeństwa to tylko jeden z fundamentów cyberbezpieczeństwa firmy

Testy penetracyjne aplikacji, infrastruktury IT czy oprogramowania to tylko jeden z fundamentów skutecznej ochrony cybernetycznej firmy. Pomimo coraz bardziej zaawansowanych narzędzi i standardów, podatności w systemach będą zawsze wykrywane. Właśnie dlatego tak ważne są testy penetracyjne systemów informatycznych, audyty IT i działania red teaming, które dostarczają cennych informacji na temat zabezpieczeń i potencjalnych zagrożeń.

Usprawnij działanie swojej firmy

Chcesz dowiedzieć się więcej o tym, co to testy penetracyjne i jakie usługi oferujemy? Skontaktuj się z nami, umów się na darmowe konsultacje i skorzystaj z naszej oferty w zakresie audytów IT oraz pentestów. Securivy oferuje pełne wsparcie w tych procesach oraz pomoc w analizie wyników, co zapewni kompleksową ochronę Twojej firmy przed zagrożeniami cybernetycznymi. Zwiększ bezpieczeństwo IT swojej firmy. Zapraszamy do współpracy!