Konieczność stopniowego wdrażania i usprawniania skutecznych mechanizmów ochrony swoich zasobów informacyjnych staje się coraz większym wyzwaniem dla przedsiębiorstw. Powodem jest stale rosnące ryzyko potencjalnych zagrożeń, w tym dotyczących bezpieczeństwa informacji, a także wzrost liczby incydentów z roku na rok. Według raportu IBM Cost of a Data Breach 2024 średni koszt naruszenia danych wzrósł do 4,88 miliona dolarów w 2024 roku, co stanowi wzrost o 10% w porównaniu do roku 2023.

W tym artykule przyjrzymy się pojęciu SOC – Security Operations Center oraz zaproponujemy ścieżkę, jaką mogą przejść firmy, aby zbudować swoje Centrum Bezpieczeństwa Informacji w odpowiedzi na indywidualne potrzeby biznesowe.

Przejdziemy przez podstawowe komponenty, które składają się na budowanie skutecznego i efektywnego zespołu SOC, który mając do dyspozycji odpowiednie narzędzia może zapewnić firmie najwyższy możliwy stopień wykrywania zagrożeń i reagowania na nie w czasie rzeczywistym. Omówimy pokrótce najważniejsze elementy oprogramowania Syteca oraz Logsign, które mogą stanowić solidny fundament dla zbudowania SOC w Twojej firmie.

Spis treści

Co to jest SOC (Security Operations Center)?

Koncepcja SOC, czyli centralnego miejsca w organizacji odpowiadającego za kompleksową ochronę w zakresie cyberbezpieczeństwa opiera się na powiązaniu kilku systemów ochrony w firmie, które współpracując będą wpływać pozytywnie i proaktywnie na działania w celu podnoszenia poziomu bezpieczeństwa. Dedykowany zespół SOC, w którego skład wchodzą specjaliści do spraw bezpieczeństwa IT czy analitycy bezpieczeństwa ma za zadanie wdrożyć ogólną strategię cyberbezpieczeństwa organizacji. Działając jako centralny punkt ochrony dba także o zachowanie spójności i przejrzystości realizowanych zadań.

Głównymi funkcjami zespołu SOC są:

- ciągłe monitorowanie infrastruktury IT,

- zapobieganie incydentom,

- wykrywanie zagrożeń,

- analiza zdarzeń,

- reakcja na bieżące zagrożenia.

Integracja poszczególnych elementów budująca SOC powinna więc pozwalać na nieprzerwaną ochronę przed atakami. Zaawansowane narzędzia do monitorowania oraz technologie analityczne takie jak np. systemy SIEM (Security Information and Event Management) umożliwiają skuteczność wykrywania zagrożeń w czasie rzeczywistym minimalizując możliwe straty. Temat specjalistycznych narzędzi analitycznych poruszymy jednak nieco później w artykule. Przejdźmy na razie do kluczowych kroków jakie należy przejść, aby zacząć tworzyć SOC dla swojej firmy.

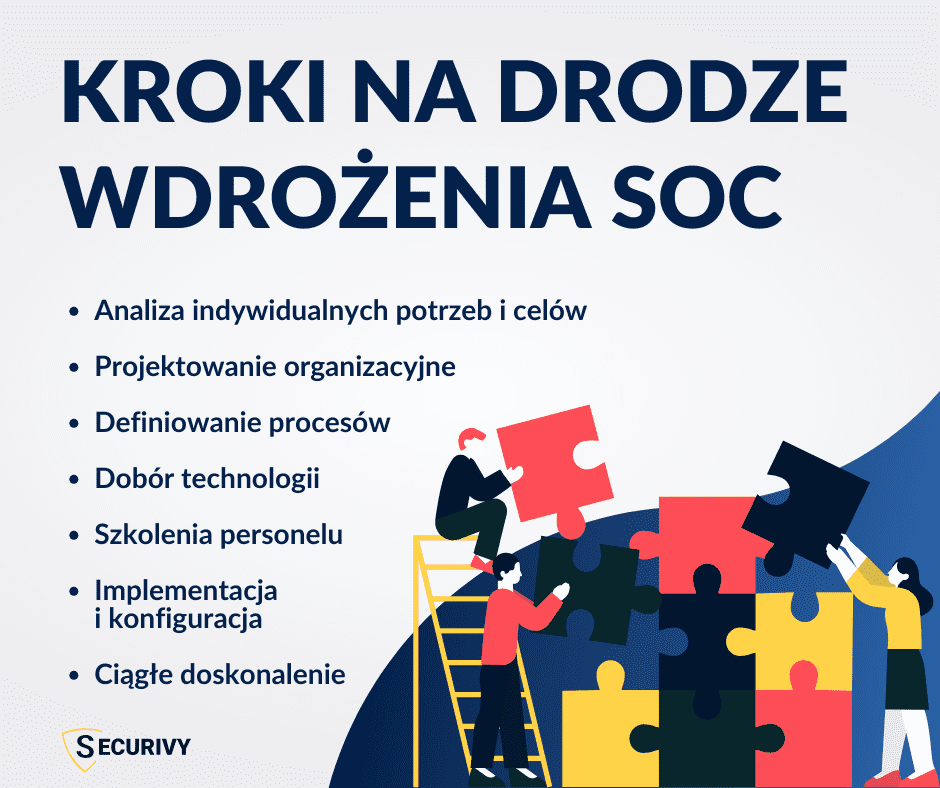

Cele i założenia SOC – jak przeprowadzić wdrożenie Security Operations Center krok po kroku?

Aby wdrożyć SOC w swojej firmie, należy zrozumieć, iż jest to proces złożony, który wymaga realizacji poszczególnych kroków – bez pomijania żadnego z nich. Należy wziąć pod uwagę konieczność starannego zaplanowania oraz koordynacji zasobów ludzkich, technologii oraz procedur.

Analiza indywidualnych potrzeb i celów

Rozpocznij od zrozumienia specyficznych potrzeb cyberbezpieczeństwa Twojej organizacji. Określ cele, jakie ma spełniać SOC – pamiętaj, że mogą się one znacząco różnić od potrzeb innych firm, a najważniejsze jest, by były one ustawione w zgodzie z realnymi spostrzeżeniami – unikniesz wówczas wyboru rozwiązań niedopasowanych do potrzeb oraz generowania niepotrzebnych kosztów.

Przygotowując listę celów, warto wziąć pod uwagę poniższe kategorie bezpieczeństwa:

- Ochrona przed zagrożeniami cybernetycznymi.

- Reagowanie na incydenty w czasie rzeczywistym.

- Zgodność z regulacjami prawnymi i standardami branżowymi.

Projektowanie organizacyjne

Na tym etapie warto ustalić struktury i skład zespołu SOC.

Zdecyduj jakie role będą niezbędne, aby procesy reagowania na zdarzenia pochodzące z różnych źródeł były skonkretyzowane, i aby odpowiadali za nie konkretni członkowie zespołu SOC. Przykładowe role jakie mogą wchodzić w skład wykwalifikowanych specjalistów to analitycy bezpieczeństwa, inżynierowie bezpieczeństwa, ale także na mniejszą skalę samodzielni specjaliści ds. IT, którzy odpowiednio przeszkoleni będą odpowiadać za kwestie ochrony organizacji dzięki zarządzaniu odpowiednimi narzędziami.

Pamiętaj, że to nie ilość specjalistów będzie kluczowa, a adekwatne ich dopasowanie do Twoich celów.

Definiowanie procesów

Zdefiniuj jakie powinny być kluczowe procesy operacyjne odpowiadające za utrzymanie bezpieczeństwa.

Mogą nimi być np.:

- Ciągłe monitorowanie zdarzeń.

- Obsługa incydentów.

- Optymalizacja procesów monitorowania.

Dobór technologii

Wybierając odpowiednie narzędzia do monitorowania bezpieczeństwa, warto kierować się obecnością konkretnych systemów w obrębie danych rozwiązań. Ponadto, różne systemy zabezpieczeń pełnią różne funkcje i są dostosowane do specyficznych potrzeb organizacji w zależności od ich wielkości oraz branży.

Szczególną uwagę można zwrócić na takie rozwiązania jak:

- Systemy SIEM (Security Information and Event Management) – gromadzą i analizują dane z różnych źródeł w celu wykrywania zagrożeń i reagowania na incydenty.

Wielkość organizacji: duże przedsiębiorstwa (np. banki, korporacje międzynarodowe) korzystają z zaawansowanych systemów SIEM, aby zarządzać ogromnymi ilościami danych oraz spełniać wymogi regulacyjne dotyczące bezpieczeństwa, np NIS2, DORA, RODO czy ISO 27001.

- IDS/IPS (Systemy wykrywania i prewencji włamań) – monitorują ruch sieciowy i mogą wykrywać oraz zapobiegać nieautoryzowanym dostępom.

Wielkość organizacji: średnie i duże firmy (np. firmy technologiczne, dostawcy usług internetowych) mogą korzystać z IDS/IPS, aby chronić swoje sieci przed atakami i incydentami bezpieczeństwa.

- EDR (Endpoint Detection and Response) oraz platformy TI (Cyber Threat Intelligence) – pozwalają na bieżące monitorowanie stanu infrastruktury IT i dostępu do punktów końcowych.

Wielkość organizacji: małe, średnie i duże przedsiębiorstwa mogą korzystać z tych narzędzi w zależności od skali swojej infrastruktury IT. Małe firmy mogą używać rozwiązań do podstawowego monitorowania firmy, podczas gdy duże organizacje mogą wdrażać narzędzia do kompleksowego monitorowania rozbudowanej infrastruktury.

- Narzędzia do analizy logów – pomagają w zbieraniu i analizowaniu logów z różnych systemów, co może znacząco wesprzeć identyfikację zagrożenia bezpieczeństwa.

Wielkość organizacji: duże przedsiębiorstwa oraz instytucje publiczne mogą korzystać z tych narzędzi do centralizacji logów i analizy danych w celu spełnienia wymogów audytowych oraz poprawy bezpieczeństwa.

Powyższe przykłady pozwalają nam na skrótowe zapoznanie się z tematem różnorodności rozwiązań oraz zrozumieć, że dostosowanie ich do specyfiki organizacji jest fundamentalne. Właściwe narzędzia nie tylko zwiększą poziom bezpieczeństwa, ale również umożliwią efektywne zarządzanie wszystkimi akcjami, jakie są przeprowadzane w obszarze IT.

Szkolenia IT personelu

Pamiętaj, że zachowanie bezpieczeństwa to nie tylko dobór narzędzi oraz kwestia zatrudniania specjalistycznego personelu. To także ciągłe doskonalenie umiejętności zespołu w zakresie cyberbezpieczeństwa – nie tylko specjalistów ds. IT, ale także pracowników, którzy powinni znać podstawy higieny cybernetycznej, by uniknąć błędów wynikających z braku świadomości.

*Poznaj najczęstsze źródła zagrożeń wewnętrznych w organizacjach.

Implementacja i konfiguracja

Przystąp do implementacji zaprojektowanej strategii SOC. Przeprowadź testy funkcjonalności oraz symulacje incydentów, aby upewnić się, że wszystkie procesy działają zgodnie z założeniami. Możesz przeprowadzić pentesty korzystając z usług outsourcingu IT.

Ciągłe doskonalenie

Security Operation Center powinien być elastyczny i gotowy na zmiany w obliczu nowych zagrożeń. Regularnie aktualizuj procedury oraz technologie, a także przeprowadzaj audyty efektywności działań SOC, by nie pozostawać przy przestarzałych metodach ochrony.

Narzędzia wspierające budowę skutecznego SOC

Firmy często mierzą się albo z brakiem odpowiednich narzędzi do ochrony IT albo ze zbyt dużą ilością danych pochodzących z różnego rodzaju narzędzi.

Zdarza się, że ta druga grupa nie jest w stanie zapanować nad rozwiązaniami, które zostały wdrożone. Niejednokrotnie są więc zmuszone do łączenia informacji z wielu narzędzi monitorujących i nawigowania przez setki bądź tysiące codziennych alertów. W rezultacie, krytyczne dane mogą przypadkowo być pomijane, a zagrożenia wykrywane zbyt późno.

Istnieją jednak kompleksowe rozwiązania na miarę potrzeb organizacji różnych wielkości, które zapewniają podejście skoncentrowane na szybkiej analizie danych i pozwalają sprawnie wykrywać potencjalne incydenty bezpieczeństwa.

Syteca (dawniej Ekran System) – narzędzie do monitorowania infrastruktury IT

Oprogramowanie Syteca to bardzo elastyczne, dostępne w dwóch podstawowych wersjach: SaaS oraz On-Premises, rozwiązanie do monitorowania infrastruktury IT w firmie.

Wersja chmurowa – Syteca SaaS polecana jest głównie małym, ale też średnim firmom, które chcą chronić swoje zasoby na miarę własnych potrzeb oraz pozwolić swojemu zespołowi IT zarządzać bezpieczeństwem za pomocą jednej platformy.

Wersja Syteca On-Premises to dedykowana średnim oraz większym firmom opcja, która wymaga posiadania infrastruktury serwerowej po stronie klienta. To idealne rozwiązanie dla firm potrzebujących bardziej zaawansowanych narzędzi analitycznych do monitorowania bezpieczeństwa, a także dla tych które współpracują z dostawcami zewnętrznymi.

W zakres funkcjonalności kluczowych w zależności od opcji wdrożenia wchodzą:

- Szybka reakcja na incydenty z wizualnie uporządkowanym śladem dowodowym

- Nagrywanie ekranu i podgląd na żywo działań pracowników

- Generowanie szczegółowych raportów z aktywności czy produktywności

- Nieprzerwane monitorowanie z ciągłym nadzorem, nawet w przypadku utraty połączenia sieciowego

- Funkcje alertów domyślnych oraz personalizowanych

- Płynna integracja z narzędziami SIEM, Help-Desk i oprogramowaniem SSO

- Nagrywanie sesji RDP/SSH

- Zarządzanie dostępem uprzywilejowanym (PAM)

- Lekki agent i zoptymalizowane przechowywanie danych

Syteca to także wybór, który nie wymaga angażowania złożonego z kilku osób zespołu SOC. Wygodna w konfiguracji i zarządzaniu przez jedną osobę platforma, pozwoli Twojemu specjaliście ds. IT zapewnić ciągłe monitorowanie i zapewnienie pożądanego poziomu bezpieczeństwa zasobów.

Aby poznać dokładniej możliwości wdrożeniowe dla obu wersji, zapisz się na bezpłatną prezentację rozwiązania i rozwiej wszelkie wątpliwości zadając pytania naszym specjalistom.

Logsign – skuteczne narzędzie SecOps

Logsign to platforma operacyjna w zakresie bezpieczeństwa, która pomaga odpowiadać na wyzwania związane z wdrażaniem wielu narzędzi cyberbezpieczeństwa przy jednoczesnym zmniejszeniu kosztów i złożoności zarządzania nimi osobno. Płynna integracja z innymi narzędziami SOC zapewnia optymalizację w zarządzaniu i wygodę zespołu.

Dzięki obecności różnych funkcji Logsign, takich jak SIEM (Security Information and Event Management), TI (Threat Intelligence), UEBA (User Entity Behaviour Analytics) oraz TDIR (Threat Detection, Investigation, and Response), narzędzie stanowi kompletną platformę do zarządzania ryzykiem, łagodzenia potencjalnego wpływu incydentów bezpieczeństwa i odpowiadania całodobowo na zagrożenia w dużych firmach i korporacjach.

- SIEM – pozwala tworzyć data lake – scentralizowane repozytorium przeznaczone do przechowywania, przetwarzania i zabezpieczania dużych ilości ustrukturyzowanych, częściowo ustrukturyzowanych i nieustrukturyzowanych danych.

- TI – szybko bada ukryte cyberzagrożenia, IOC (Indicator of Compromise) i podejrzane wektory ataków, łącząc globalne dane dotyczące zagrożeń. Wykorzystuje również wewnętrzne źródła zagrożeń do ustalania priorytetów ryzyka. Zapewnia stałą gotowość na potencjalne zagrożenia, takie jak ataki powershell, zero-day lub brute force.

- UEBA – dokładnie bada dane ze wszystkich dostępnych źródeł, zapewniając głęboki wgląd w zachowanie uprzywilejowanych użytkowników i kluczowych zasobów w organizacji.

- TDIR – dzięki niemu dostępne są szczegółowe widoki incydentów, selekcja, minimalizowanie wpływu, eliminacja i ograniczanie ich zakresu w czasie rzeczywistym. Zapewnia półautomatyczne i zautomatyzowane reagowanie na incydenty na urządzeniach zabezpieczających.

Wartym wspomnienia jest również moduł SOAR – dzięki niemu Twój zespół IT działający w ramach SOC może korzystać z funkcji automatyzacji i orkiestracji. Możliwości te wykorzystywane są na każdym etapie wykrywania oraz badania zagrożeń. Pozwala to na ich eliminację w ciągu zaledwie kilku sekund.

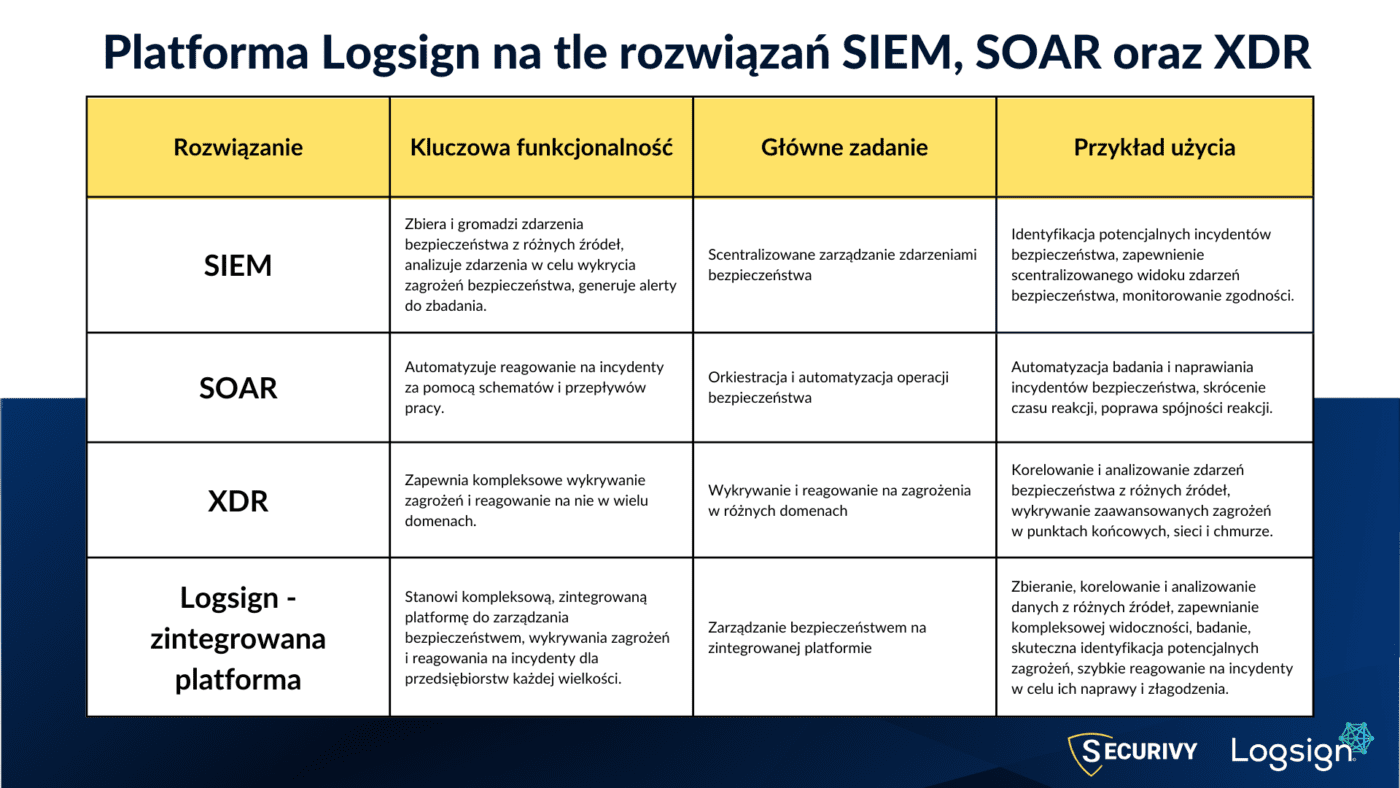

W poniższej tabeli znajdziesz zbiorcze porównanie modułów SIEM, SOAR oraz dodatkowo XDR (Extended Detection and Response) jako osobnych rozwiązań, które przedstawione są w zestawieniu ze zintegrowaną platformą Logsign łączącą te moduły.

Ponadto, zaprojektowany zgodnie z najlepszymi praktykami interfejs umożliwia zespołom ds. bezpieczeństwa wydajną pracę w złożonych środowiskach. Dostępne są setki predefiniowanych elementów pomagających w wizualizacji. Gotowe szablony raportów, elastyczność i personalizacja, a także łatwość obsługi metodą „przeciągnij i upuść” to jedynie niektóre udogodnienia w korzystaniu z platformy.

Dowiedz się więcej o Logsign czytając naszą broszurę informacyjną, która rozwija informacje o funkcjach oraz tłumaczy ich zastosowanie.

Podsumowanie

Pamiętaj, że na budowę skutecznego SOC nie ma jednego przepisu. Najważniejsze jest, by środki, które zostaną wdrożone były uprzednio dokładnie dopasowane do potrzeb i celów Twojej firmy. W obliczu wielości rozwiązań do monitorowania infrastruktury IT oraz analizy zagrożeń, podjęcie świadomych decyzji dotyczących wyboru narzędzi okaże się kluczowe dla dalszego rozwoju i bezpieczeństwa w życiu codziennym organizacji.

Dedykowany SOC pomoże Ci odpowiadać na zaawansowane zagrożenia, a także budować większe zaufanie klientów i partnerów biznesowych.

Skontaktuj się z nami, aby poznać lepiej ofertę naszych rozwiązań cyberbezpieczeństwa i omówić indywidualne potrzeby – możesz zadać nam pytanie w okienku kontaktu, a my wrócimy do Ciebie z odpowiedzią i propozycją bezpłatnych konsultacji w najbliższym wolnym terminie.