Rozporządzenie DORA (Digital Operational Resilience Act) jest dokumentem, który reguluje obowiązki instytucji finansowych działających na terenie Unii Europejskiej. Jako odpowiedź na stale rosnącą zależność rynku finansowego od technologii informacyjno-komunikacyjnych (ICT), DORA opiera się w znacznej mierze na inicjatywach organów regulacyjnych (np. Europejskiego Banku Centralnego), które zostały połączone w jeden, spójny dokument. W tym artykule wyjaśnimy dokładnie założenia oraz wymogi DORA, przejdziemy przez listę podmiotów nimi objętych, a także zaproponujemy rozwiązania, które mogą pomóc uzyskać zgodność z wymogami regulacji, a zarazem przyczynić się do ogólnego wzrostu poziomu cyberbezpieczeństwa sektora finansowego.

Spis treści

Czym jest Rozporządzenie DORA – szczegółowe informacje

Projekt Rozporządzenia w sprawie operacyjnej odporności cyfrowej sektora finansowego (DORA) został opublikowany przez Komisję Europejską 24 września 2020 roku, zaś 14 grudnia 2022 nastąpiło wdrożenie rozporządzenia i 27 grudnia 2022 jego publikacja w Dzienniku Urzędowym Unii Europejskiej.

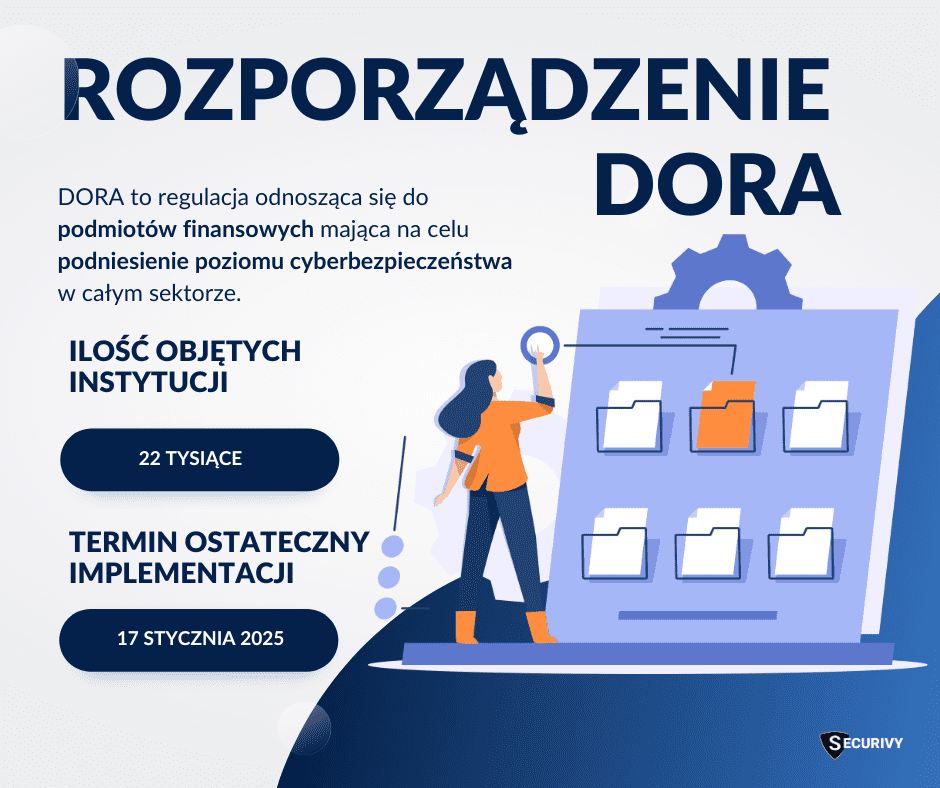

Do szczegółowej listy podmiotów, których dotyczy regulacja przejdziemy nieco później, jednak warto zaznaczyć już teraz, że DORA ma wpływ na wszystkich uczestników rynku finansowego. Czas na zastosowanie się do wymogów ustalony jest obecnie na 17 stycznia 2025 roku. Po tym terminie rozpoczną się kontrole egzekwowania przepisów przez weryfikację zgodności z poszczególnymi zaleceniami.

Podmioty objęte wymogami

Rozporządzenie określa bardzo dokładnie zakres podmiotów finansowych objętych wymogami, wśród których znajdują się nie tylko tradycyjne instytucje płatnicze. Przewidziane jest, iż łącznie takich placówek na terenie Unii Europejskiej jest ok. 22 tysiące.

Rozporządzenie DORA ma więc zastosowanie do takich podmiotów sektora finansowego jak:

- podmioty świadczące usługi płatnicze

- zewnętrzni dostawcy usług ICT

- instytucje kredytowe

- instytucje pieniądza elektronicznego

- firmy inwestycyjne

- podmioty oferujące usługi związane z kryptoaktywami

- emitenci kryptoaktywów

- emitenci tokenów powiązanych z aktywami oraz emitenci znaczących tokenów powiązanych z aktywami

- systemy obrotu

- kontrahenci centralni

- centralne depozyty papierów wartościowych

- repozytoria transakcji

- spółki zarządzające

- dostawcy usług w zakresie udostępniania informacji

- pośrednicy ubezpieczeniowi

- repozytoria sekurytyzacji

- dostawcy usług finansowania społecznościowego

- biegli rewidenci i firmy audytorskie

- administratorzy kluczowych wskaźników referencyjnych

- agencje oceny wiarygodności kredytowej

- instytucje pracowniczych programów emerytalnych

- pośrednicy reasekuracyjni i pośrednicy oferujący ubezpieczenia dodatkowe

Istnieje także parę wyjątków – poniżej znajdują się organizacje finansowe, które zostały wyłączone z obowiązku uzyskania zgodności z DORA:

- zarządzający alternatywnymi funduszami inwestycyjnymi zgodnie z art. 3 ust. 2 dyrektywy 2011/61/UE

- zakłady ubezpieczeń i zakłady reasekuracji zgodnie z art. 4 dyrektywy 2009/138/WE

- instytucje pracowniczych programów emerytalnych obsługujące programy emerytalne, które łącznie nie mają więcej niż 15 członków

- osoby fizyczne lub prawne zwolnione zgodnie z art. 2 i 3 dyrektywy 2014/65/UE

- pośrednicy ubezpieczeniowi, pośrednicy reasekuracyjni i pomocniczy pośrednicy ubezpieczeniowi którzy są mikroprzedsiębiorstwami albo małymi lub średnimi przedsiębiorstwami

- instytucje świadczące żyro pocztowe, o których mowa w art. 2 ust. 5 pkt 3 dyrektywy 2013/36/UE

Chcesz się upewnić czy Twoja organizacja potrzebuje wdrożenia?

Zakres DORA

Zwiększenie operacyjnej odporności cyfrowej podmiotów finansowych oraz uregulowanie świadczenia usług ICT na rynku finansowym to główny cel DORA, jednak składa się na niego szereg szczegółowo określonych punktów. Prowadzą one do konieczności przekształcenia obecnych systemów funkcjonowania instytucji finansowych tak, aby możliwe było osiągnięcie uspójnionego obrazu bezpieczeństwa sektora finansowego.

Wspomniana powyżej operacyjna odporność cyfrowa jest określana jako zdolność podmiotu finansowego do budowania, podtrzymywania i weryfikowania swojej operacyjnej integralności i niezawodności świadczonych usług opartych na technologiach ICT. Założenie to zakłada, że podmioty finansowe są w stanie zapewnić – pośrednio bądź bezpośrednio, zarówno wewnątrz organizacji, jak i przy udziale zewnętrznych dostawców usług ICT – pełen zakres możliwości w obszarze ICT potrzebnych do utrzymania bezpieczeństwa sieci i systemów informatycznych, w tym w trakcie zakłóceń.

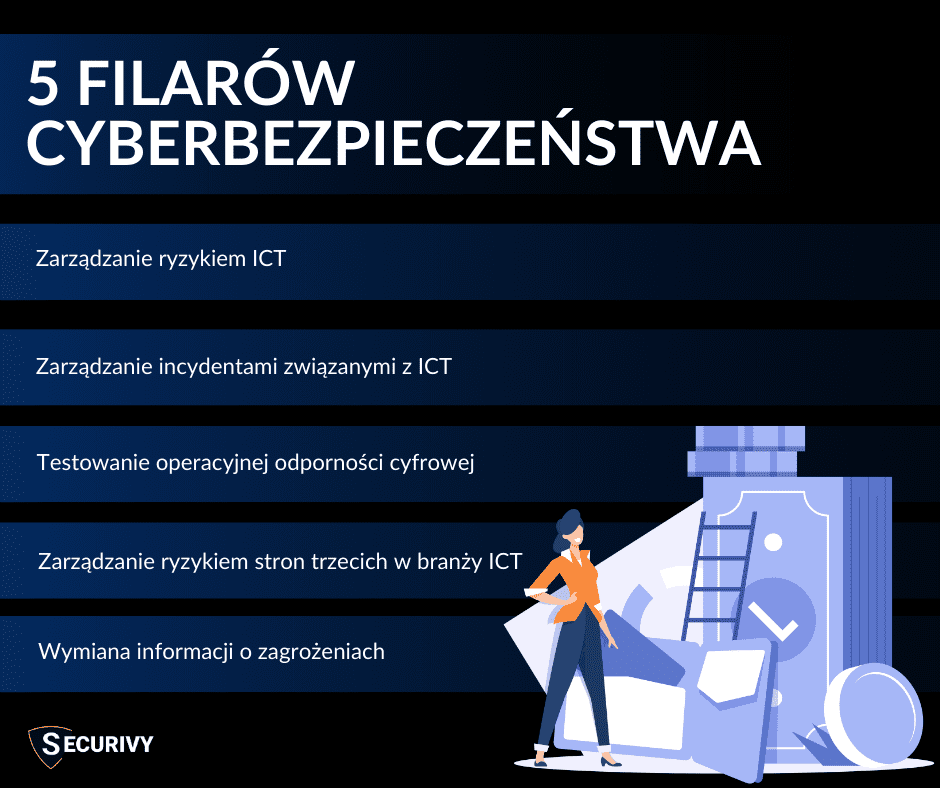

5 filarów cyberbezpieczeństwa

Rozporządzenie DORA kładzie nacisk na 5 najważniejszych obszarów, którymi są: zarządzanie ryzykiem związanym z ICT, zarządzanie incydentami związanymi z ICT, testowanie operacyjnej odporności cyfrowej, zarządzanie ryzykiem współpracy z zewnętrznymi dostawcami usług ICT, a także wymiana informacji o zagrożeniach cybernetycznych. Poniżej postaramy się opisać każdy z tych punktów tak, aby ich zakresy były jasno określone.

Zarządzanie ryzykiem ICT

Wymogi DORA nakładają na podmioty finansowe konieczność ustanowienia i regularnej aktualizacji procedur i polityk bezpieczeństwa, aby umożliwić proces zarządzania ryzykiem związanym z ICT. Chodzi tu o stworzenie ram zarządzania, które obejmą swoim zakresem strategie, protokoły, polityki, narzędzia oraz rozwiązania niezbędne do odpowiedniej ochrony infrastruktury.

Mają one zapewnić:

- zapobieganie zagrożeniom

- wykrywanie niepożądanych akcji

- plan ciągłości działania ICT

- procedury tworzenia kopii zapasowych

- procedury przywracania i odzyskiwania danych

- rozwój i wymianę informacji dotyczącą cyberbezpieczeństwa sektora finansowego

Zarządzanie incydentami związanymi z ICT

Instytucje finansowe muszą posiadać środki zapewniające szybkie wykrywanie zagrożeń, klasyfikację oraz ocenianie ich wpływu na systemy. Rozporządzenie DORA reguluje w tym punkcie również sposoby zgłaszania incydentów i kontakt z właściwymi organami w sprawie raportowania. Jest to bezpośrednio związane z koniecznością ujednolicenia treści i wzorów zgłaszania, a także potrzebą otrzymywania informacji zwrotnych w sprawie incydentów od organów nadzoru.

Testowanie operacyjnej odporności cyfrowej

Wymogi na rzecz podmiotów finansowych kierują swoje cele także na ocenę i testowanie gotowości organizacji na obsługę incydentów związanych z ICT. Kluczowym szczegółem jest tutaj cykliczność odbywania takich testów odporności – w szczególności dotyczących narzędzi oraz systemów ICT – w tym testowania TLPT (testy penetracyjne pod kątem wyszukiwania zagrożeń).

Testy penetracyjne, przeprowadzane minimum raz do roku stanowią doskonały sposób na identyfikację luk w obecnych zabezpieczeniach instytucji finansowych, pozwalając na jednoczesne oceny ryzyka związane ze znalezionymi podatnościami systemu bądź sprzętu, jak i rozplanowanie działań naprawczych. Ich realizacja polega na przeprowadzaniu symulacji ataku hakerskiego, czyli inaczej kontrolowanym ataku na system.

Programy testowania odporności operacyjnej powinny jednak bazować nie tylko na pentestach. W ich skład mogą wchodzić także analizy open source, skanowanie podatności czy wysoce zaawansowane testy bezpieczeństwa, tj. red teaming.

Zarządzanie ryzykiem stron trzecich w branży ICT

Współpraca z zewnętrznymi dostawcami usług ICT wiąże się z koniecznością określenia ścisłych zasad i wymagań, których muszą przestrzegać zarówno dostawcy usług, jak i podmiot finansowy jako ich odbiorca.

Należy między innymi określić kluczowych zewnętrznych dostawców usług i podjąć kroki, których celem będzie harmonizacja warunków zapewniających działania nadzorcze przez odpowiednie podmioty. Ten punkt nakłada również obowiązek zapewnienia bezpiecznej współpracy zewnętrznych dostawców usług ICT, ale i zarządzania ryzykiem z nią związanym.

Wymiana informacji o zagrożeniach

Rozporządzenie DORA zachęca instytucje finansowe do dzielenia się wiedzą dotyczącą cyberzagrożeń, analizami oraz danymi w celu wzmacniania ogólnego stanu odporności cyfrowej w sektorze finansowym. Wymóg w zakresie udostępniania informacji stanowi istotny punkt na mapie dążenia do jednolitego poziomu wiedzy o bezpieczeństwie systemów informatycznych.

Nieprzestrzeganie Rozporządzenia DORA – konsekwencje

Za niedostosowanie się do wymogów DORA, organy nadzoru przewidują nakładanie zarówno na podmioty, jak i dostawców usług ICT kary finansowe oraz sankcje. Komisja Nadzoru Finansowego, która powołana została jako główny organ nadzorczy w kwestii przypisywania kar, ma za zadanie uzależniać wysokość grzywien od rodzaju naruszeń oraz ich wpływu na konkretne instytucje, a także całościowo brany pod uwagę sektor finansowy.

Można więc spodziewać się:

- kar w wysokości do 10% rocznego obrotu w przypadku organizacji finansowych

- kar w wysokości do 1% średniego dziennego światowego obrotu za każdy dzień trwania naruszenia przepisów w przypadku zewnętrznych dostawców usług ICT

Ponadto, organizacje mogą ponieść dodatkowe konsekwencje związane z:

- kosztami na rzecz działań naprawczych niezbędnych do wyeliminowania luk w zabezpieczeniach lub awarii odporności operacyjnej organizacji

- publicznymi naganami dotyczącymi nieprzestrzegania przez organizację wymogów DORA – duży wpływ na reputację firmy

- płatnościami odszkodowań na rzecz klientów i stron trzecich dotkniętych skutkami związanymi z niezgodnością organizacji

- cofnięciem autoryzacji w przypadku powtarzającego się naruszenia wymogów DORA

Chcesz zapoznać się

z kompleksowym przewodnikiem o DORA?

Syteca by Ekran System – rozwiązanie, które pomaga osiągnąć zgodność z Rozporządzeniem DORA

Syteca to kompleksowe rozwiązanie służące zarządzaniu ryzykiem. Oferuje obszerny zestaw narzędzi i funkcjonalności, które pozwalają powstrzymywać ryzyko wewnętrzne, wykrywać zagrożenia i zakłócenia, a także minimalizować skutki potencjalnych naruszeń bezpieczeństwa.

Wdrożenie technologii Syteca, która dotyczy zarządzania ryzykiem wewnętrznym wiąże się z wykorzystaniem takich funkcji jak:

Umożliwia wgląd oraz rejestrację działań pracowników, a także osób trzecich takich jak dostawcy zewnętrzni poruszający się po całej infrastrukturze IT. Pliki z nagraniami zapisywane są w formie zabezpieczonych formatów video. Ta funkcja pozwala także na przeglądanie sesji na żywo, zaś nagrań z bogatymi metadanymi, takimi jak: otwarte aplikacje, nazwy plików czy folderów, naciśnięcia klawiszy, odwiedzane strony internetowe, a także podłączane urządzenia USB.

Pozwala na dokładne zarządzanie uprawnieniami dostępu przy jednoczesnej ochronie punktów końcowych oraz kontroli nad udzielanym dostępem – od zarządzania tożsamością czy 2FA, do bezpiecznego uwierzytelniania pracowników i zarządzania sekretami lub sprawdzania haseł w celu ochrony danych logowania.

Dzięki funkcji alertów można automatycznie śledzić i wykrywać potencjalnie szkodliwe działania, a także reagować na nie w czasie rzeczywistym. Ważną możliwością jest opcja konfigurowania alertów pod swoje potrzeby. Ponadto, moduł UEBA zapewnia powiadamianie o niestandardowych zachowaniach użytkowników, a funkcja reakcji na incydenty może blokować procesy lub użytkowników, którzy wywołują dany alert.

Syteca pozwala na gromadzenie danych potrzebnych do kompleksowej analizy obecnego stanu cyberbezpieczeństwa. Zapewnia również tworzenie personalizowanych raportów oraz opcję integracji z Microsoft Power BI, która prowadzi do przejrzystej i łatwej prezentacji złożonych informacji.

Po przejściu przez parę przykładowych funkcji Syteca, warto przyjrzeć się nieco bliżej funkcjonalnościom platformy, które bezpośrednio odpowiadają na 5 filarów DORA opisanych wcześniej w artykule.

Zarządzanie ryzykiem ICT

Funkcjonalności Syteca w odpowiedzi na wymóg: zarządzanie uprawnieniami dostępu, monitoring aktywności, reakcja na incydenty, raporty i dzienniki audytu, przeglądanie sesji live, alerty.

Zarządzanie incydentami związanymi z ICT

Funkcjonalności Syteca w odpowiedzi na wymóg: powiadomienia o podejrzanych zachowaniach i próbach nieautoryzowanego dostępu, a także anomaliach systemowych; automatyzacja środków zaradczych (blokady), eksportowanie zapisów aktywności do bezpiecznych plików, raportowanie oparte o bogate dane potrzebne do dochodzeń kryminalistycznych.

Testowanie operacyjnej odporności cyfrowej

Funkcjonalności Syteca w odpowiedzi na wymóg: możliwość śledzenia sesji użytkowników podczas testowania odporności, alerty wyświetlane podczas testów penetracyjnych, szczegółowe dzienniki audytu.

Zarządzanie ryzykiem stron trzecich w branży ICT

Funkcjonalności Syteca w odpowiedzi na wymóg: monitoring aktywności dostawców usług ICT na punktach końcowych, szczegółowe uprawnienia dostępu, bezpieczeństwo połączeń RDP, konfiguracja alertów na żywo, szczegółowe dzienniki aktywności.

Wymiana informacji o zagrożeniach

Funkcjonalności Syteca w odpowiedzi na wymóg: tworzenie szczegółowych raportów na potrzeby dzielenia się ich wynikami, eksportowanie plików w chronionym formacie.

Podsumowanie

Rozporządzenie DORA Parlamentu Europejskiego i Rady (UE) 2022/2554 stanowi niezwykle istotny oraz zmieniający krajobraz rynku finansowego dokument. Dostosowanie się przez liczne instytucje finansowe do jej wymogów zapewni całemu sektorowi pożądane bezpieczeństwo i ujednolicenie w zakresie operacyjnej odporności cyfrowej, a także wpłynie na dotąd niezaopiekowane odpowiednio obszary dotyczące zarządzania ryzykiem sektora finansowego.

Wdrożenie przepisów DORA jest możliwe dzięki dopasowanym do nich rozwiązaniom oferującym funkcjonalności zarządzania tożsamością, dostępem do zasobów czy chociażby monitorowaniem systemów. Rozwiązanie Syteca pozwala na dostosowanie instytucji do wymogów poprzez szeroki zakres funkcjonalności do zarządzania ryzykiem.

Rozporządzenie DORA wyznacza 17 stycznia 2025 jako datę na ostateczne wdrożenie środków na rzecz zgodności, dlatego już dziś warto działać w zakresie przystosowania organizacji do jej wymogów. Skontaktuj się z nami, aby uzyskać więcej informacji o platformie Syteca, jak i dowiedzieć się jak możemy pomóc Ci w samym wdrożeniu rozwiązania. Możesz także skorzystać z kalendarza dostępności, aby umówić bezpłatną konsultację bezpośrednio z naszym Product Managerem.