Ataki powiązane z botami to coraz częstsze zjawisko w przestrzeni internetowej. Powodem tego jest w dużej mierze fakt, że niejednokrotnie mogą one być tworzone szybko i po kosztach, a zarazem wyrządzić poważne szkody, w tym prowadzić do wysokich strat finansowych. Znaczący wzrost działań hakerskich związanych z botami został odnotowany podczas pandemii – w roku 2020. W roku 2023 zaś, według raportu Bad Bot firmy Imperva, już niemalże połowę globalnego ruchu w internecie generowały boty – głównie powiązane z cyberprzestępczością.

Początki działań prawdziwych botów można odnotować na rok 1993, jednak pierwszym zdarzeniem związanym z uruchomieniem tzw. robaka było aktywowanie Morris Worm w 1988r. – robaka, który potrafił automatycznie infekować inne systemy poprzez łączność z internetem. Do tej pory największy atak odbył się w roku 2009. Zainfekował 30mln komputerów.

W dzisiejszym artykule, dowiesz się na czym polega działanie botów, jakie istnieją ich rodzaje, czym jest botnet oraz poznasz zagrożenia związane z działaniem zainfekowanych komputerów, a także sposoby jak wykryć złośliwe oprogramowanie i chronić swoje urządzenia. Poznasz również ataki, jakie przestępcy mogą przeprowadzać przy użyciu botnetów.

Spis treści

Czym są boty i czemu są tak popularne?

Boty to inaczej programy stworzone z zestawów algorytmów, w celu wykonywania automatycznie określonych zadań. Znane są także jako roboty internetowe, pająki, crawlery, czy zombie – to urządzenia kontrolowane przez hakerów, zainfekowane złośliwym oprogramowaniem.

Potrafią doskonale imitować ludzkie zachowania, co skutecznie pozwala im na omijanie takich zabezpieczeń jak chociażby CAPTCHA, znane nam z weryfikacji „ludzkiego czynnika” na wielu stronach. Z tego powodu dotychczasowe metody ochrony komputerów stają się w zatrważającym tempie coraz bardziej przestarzałe i nieodporne na tego typu ataki. Wiele firm oraz osób prywatnych nie zdaje sobie jednak sprawy z tempa ich rozwoju, dlatego tak szybko rośnie liczba przechwytywanych danych i wielu innych zagrożeń.

Rodzaje botów i ich charakterystyka

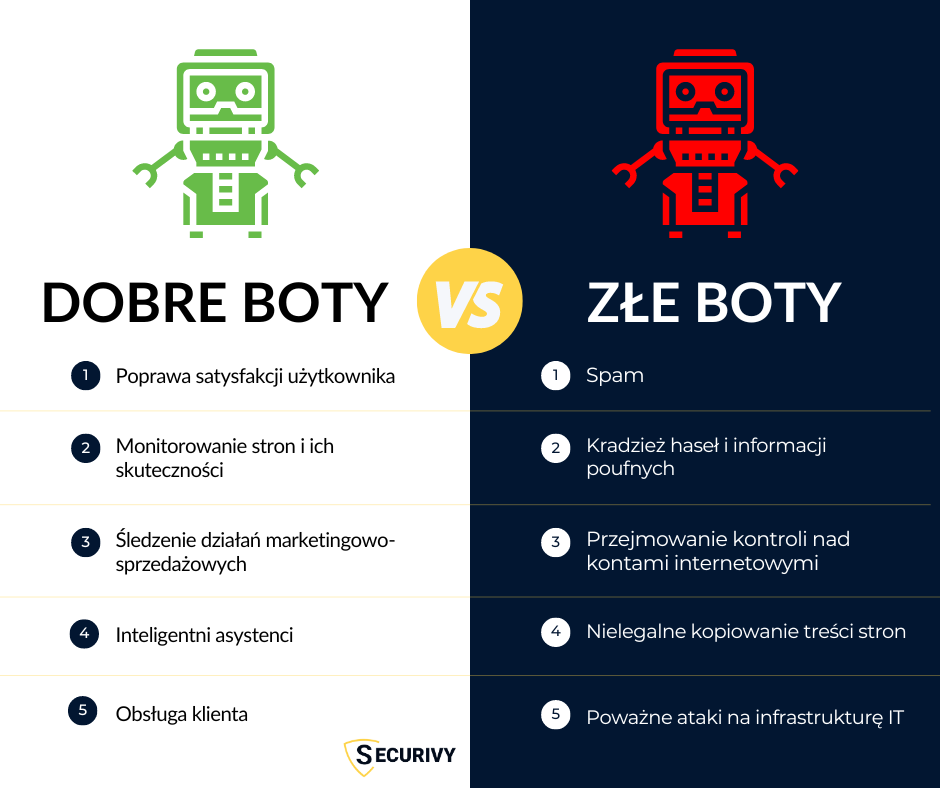

Warto zdać sobie sprawę, iż nie każdy bot jest zaprojektowany w celu przeprowadzania cyberataków. Istnieją także tzw. dobre boty, wśród których możemy wymienić np.:

- Knowboty – przeszukujące strony internetowe według konkretnych kryteriów w celu poprawy satysfakcji użytkownika, np. poprzez zbieranie linków interesujących danego użytkownika i proponowanie mu personalizowanego zestawu informacji na stronie.

- Inteligentni asystenci – np. Siri – zaawansowane technologicznie boty, pomagające w czynnościach codziennych.

- Chatboty – bardzo często nieocenione w kontekście obsługi klienta, znacząco usprawniające pracę dzięki możliwości automatycznych odpowiedzi na wiele pytań przez 24h na dobę.

- Boty marketingowe – służące do śledzenia reklam, monitoringu ich skuteczności, kontroli trendów związanych z słowami kluczowymi, itp. Bardzo pomocne dla działań marketingowo-sprzedażowych.

- Boty indeksujące – bazujące na pomiarze wydajności stron i wychwytywania potencjalnych błędów.

- Boty transakcyjne – ułatwiające płatności online i chroniące dane.

Przyjrzyjmy się teraz dokładniej kategoriom złośliwych botów, na jakie można je podzielić:

- Spamboty – przyciągające ruch do konkretnej witryny poprzez treści promocyjne. Ich celem jest wspomaganie hakerów w skoordynowanej akcji poprzez przechwytywanie poufnych informacji, a także rozprzestrzenianie złośliwego oprogramowania.

- Boty odszyfrowujące i łamiące hasła – poprzez tego typu boty, hakerzy są w stanie pozyskać bardzo wrażliwe dane, takie jak chociażby informacje finansowe.

- Boty kopiujące strony internetowe (web scraping) – tego typu złośliwe oprogramowanie pobiera całą stronę internetową, a następnie publikuje ją pod innym adresem. Takie kopie bywają jednak często zniekształcone pod względem treści. Przyczyniają się do problemów z indeksowaniem pierwotnej strony.

- Boty sczytujące dane uwierzytelniające (credential stuffing bots) – przejmują uprawnienia do kont internetowych poprzez gromadzenie danych uwierzytelniających upublicznionych na skutek wycieku, a następnie sprawdzają, czy dane te pasują do więcej niż jednego serwisu.

- Boty szpiegowskie – zbierające adresy email w różnych celach.

Czym jest botnet?

Botnet składa się ze wspomnianych pojedynczych botów – całej grupy urządzeń powiązanych ze sobą złośliwym oprogramowaniem – malware. Zainfekowane mogą stawać się nie tylko komputery stacjonarne czy laptopy, ale także wszelkie urządzenia mobilne – tablety, telefony komórkowe, a nawet routery czy drukarki. Może to dotyczyć nawet urządzeń internetu rzeczy (IoT). Zarażone sprzęty są w stanie przenosić złośliwe oprogramowanie dalej na inne urządzenia, jeśli te są podpięte pod tę samą sieć. Jest to bardzo niebezpieczne pod tym względem, iż zawsze odbywa się bez wiedzy użytkownika – w tle jego działań, dlatego też przerwanie takiego procesu jest wręcz niemożliwe.

Sieć komputerów zainfekowanych w postaci botnet staje się bardzo silnym narzędziem w rękach hakerów, ponieważ im więcej takich urządzeń w sieci, tym silniejsza moc obliczeniowa zapewniająca mocniejsze cyberataki – jeśli botnet jest wystarczająco silny, może przeprowadzać ataki DDos, o których wspomnimy w dalszej części artykułu.

Rodzaje sieci botnet

Warto przyjrzeć się rodzajom architektury sieci botnet, aby zrozumieć różnice jakie istnieją między tymi łatwiejszymi do wykrycia i trudniejszymi. Możemy wyróżnić 2 modele podstawowe przedstawione poniżej.

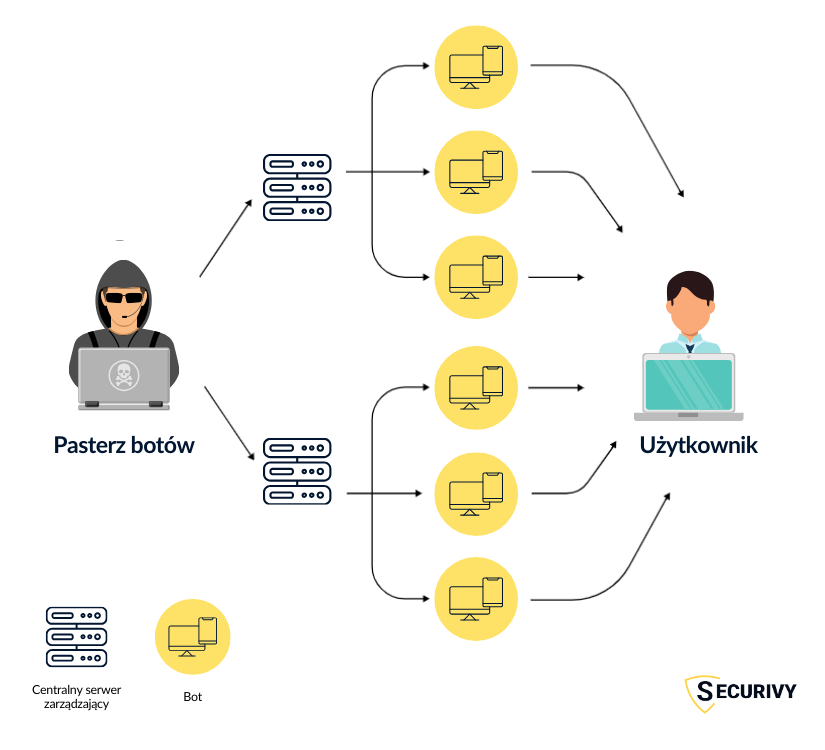

Klient-serwer

W tym przypadku istnieje jeden centralny serwer sterujący całą siecią, zarządzany przez hakera (bot herder – pasterz botów). Główny komputer odpowiada więc za sterowanie zainfekowanymi urządzeniami poprzez przesyłanie instrukcji, jednak jest on stosunkowo łatwy do wykrycia oraz wyłączenia przez organ ścigania.

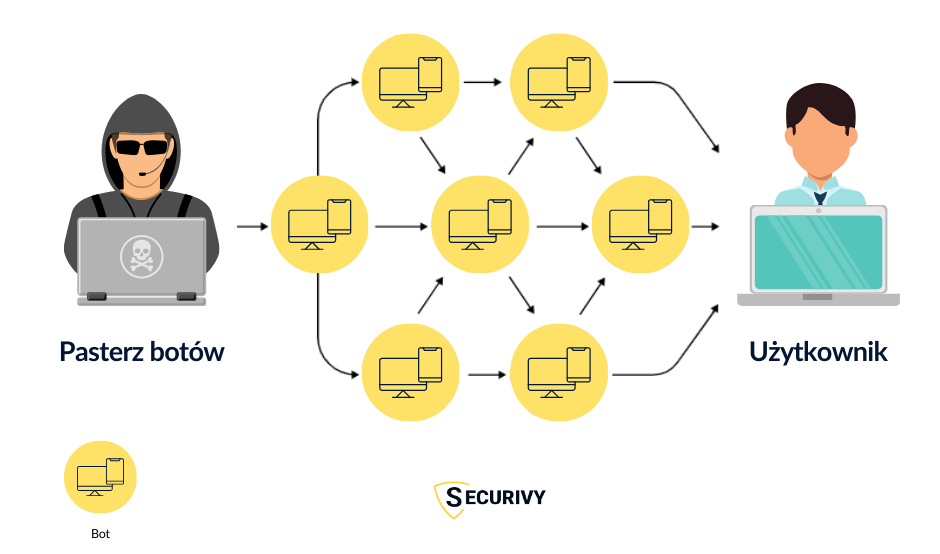

Peer-to-peer (zdecentralizowane podejście)

Jeśli chodzi o ten model, nie ma tu jednego konkretnego, dowodzącego komputera. Każde z urządzeń znajdujące się w sieci staje się częścią botnetu – w ten sposób tworzy się grupa komputerów zainfekowanych, która odgrywa dwie role: jest klientem, który otrzymuje instrukcje działania, a zarazem pośrednikiem w przesyłaniu ich dalej do innych urządzeń w sieci botnet.

W obecnych czasach, hakerzy częściej stosują drugi model, który pozwala im na uniknięcie pojedynczych punktów awarii bądź łatwego wykrycia.

Najpopularniejsze zagrożenia wywołane atakami botnet

Stopień zaawansowania botów prowadzi obecnie do coraz poważniejszych ataków i infekowania urządzeń złośliwym oprogramowaniem. Powyżej wspomnieliśmy o rodzajach złośliwych botów, których celem jest przeważnie przechwytywanie cennych danych na różne sposoby. Warto wspomnieć, że cyberprzestępcy wykorzystują botnet także do bardzo groźnych ataków na infrastrukturę.

Ataki DDos

Atak DDos, czyli distributed denial of service ma na celu zajęcie wszystkich zasobów, które znajdują się na danym urządzeniu. Taki atak jest możliwy w momencie, gdy hakerowi uda się stworzyć odpowiednio mocny botnet, tzn. zainfekować złośliwym oprogramowaniem odpowiednią ilość urządzeń, aby mogły zostać tzw. zombie.

DDos przeciąża serwery i uniemożliwia działanie konkretnych usług, a także stron internetowych. Wspomniany atak rozpoczyna się zwykle wtedy, gdy przejęte urządzenia zaczynają atakować system ofiary bądź usługę www.

Keyloggery

Keyloggery śledzą wszystkie znaki wpisywane na klawiaturze, przechwytując poufne dane takie jak hasła czy loginy. Przekazują je w formie tekstowej do hakera, który jest potem w stanie użyć ich do kradzieży tożsamości, a także oszustw finansowych i wielu innych poważnych przestępstw.

Znaczącą cechą keyloggerów jest ich trudność wychwycenia – wiele z nich dysponuje funkcją root-kit, pozwalającą na ukrywanie się w systemie.

Jak zapobiegać atakom botów? Strategie ochrony

Bezpieczeństwo zasobów, będąc kluczem dla spokojnego działania firm, jak i osób prywatnych jest możliwe dzięki zastosowaniu odpowiednich narzędzi obrony. Wśród rozwiązań wspomagających ochronę urządzeń przed atakami ze strony botów, znajdują się nie tylko metody zaawansowane, ale także bardzo podstawowe, które można zacząć wdrażać już teraz.

Warto wziąć pod uwagę takie rozwiązania jak:

- Uwierzytelnianie dwuskładnikowe oraz ustawianie silnych haseł – jest to najprostszy sposób, aby uniknąć łatwego przechwytywania swoich haseł. Konieczność dodatkowej autoryzacji poprzez urządzenie mobilne pozwala na zachowanie bezpiecznego logowania.

- Aktualizacje zabezpieczeń na urządzeniach – system operacyjny wymaga regularnych aktualizacji, których celem jest uzupełnianie luk, przez które cyberprzestępcy mogą dostać się do urządzenia poprzez sieć botnet.

- Oprogramowanie antywirusowe oraz antyspyware – takie programy skanują pliki na komputerze w celu wykrycia botnetów – identyfikacji i usunięcia złośliwego oprogramowania.

- Narzędzia biometryczne – opcje logowania za pomocą rozpoznawania głosu czy twarzy, a także odcisków palców.

- Firewall – odpowiednia konfiguracja zapory sieciowej pozwala na blokowanie botów.

- Logowanie za pomocą VPN – VPN, czyli wirtualna sieć prywatna pozwala na szyfrowanie przesyłanych danych. Dzięki niej, przestępcy, którym uda się dostać do komputera lub routera, nie będą w stanie podejrzeć aktywności.

Podsumowanie

Po przejściu przez rodzaje botów – rozróżnienie ich na dobre oraz złe, a także opisanie ich działania i zagrożeń związanych z ich rozprzestrzenianiem, można zrozumieć na jak dużą skalę można oszacować ich udział w atakach cybernetycznych, których siła przybiera w szybkim tempie z dnia na dzień.

Sieć botów poprzez swoją charakterystykę to bardzo silne narzędzie w rękach hakerów, lecz przy odpowiednich zabezpieczeniach, Twoja sieć i komputer mogą być chronione.

Jeśli szukasz dopasowanych do Twojej firmy rozwiązań zabezpieczających infrastrukturę IT, lub potrzebujesz szkolenia swoich pracowników w zakresie cyberbezpieczeństwa – odezwij się do nas, by omówić możliwości dopasowane do zapotrzebowania.