Współczesne łańcuchy dostaw są coraz bardziej złożone i coraz częściej obejmują wiele podmiotów, co sprawia, że czynniki wpływające na bezpieczeństwo organizacji mogą znajdować się poza bezpośrednią kontrolą. Dostawcy i usługodawcy zewnętrzni stają się więc istotnymi ogniwami w procesie przepływu pracy, co zwiększa ryzyko związane z różnymi cyberzagrożeniami.

W tym artykule przyjrzymy się najważniejszym elementom stanowiącym podstawę bezpieczeństwa w łańcuchu dostaw, zagrożeniom jakie obecnie występują w obszarze takiej współpracy oraz możliwym rozwiązaniom – z naciskiem na znaczenie zarządzania dostępem uprzywilejowanym (PAM – Privileged Access Management), a także omówimy kluczowe wymogi dotyczące łańcucha dostaw opisane w Dyrektywie NIS2, które odnoszą się bezpośrednio do wielu sektorów gospodarki.

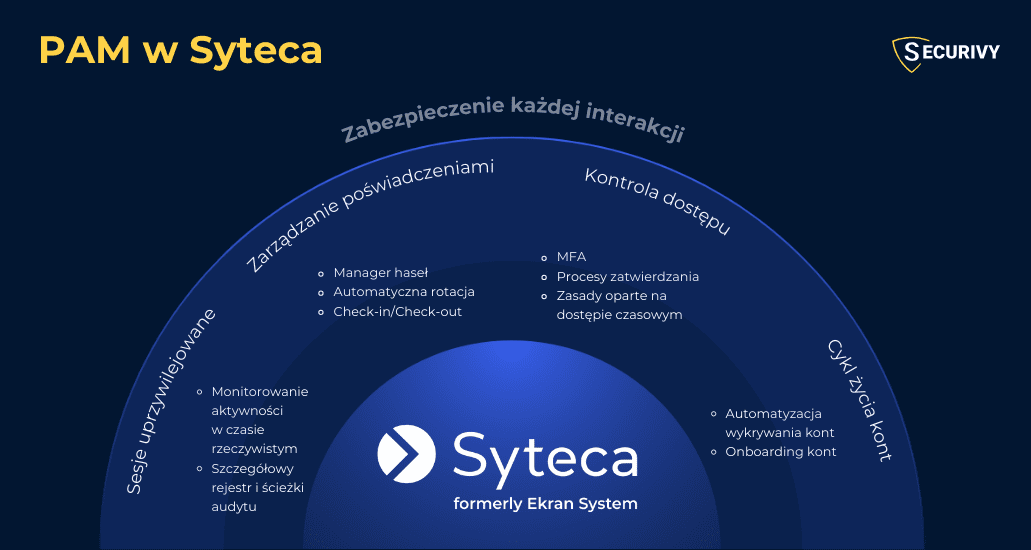

Omówimy także narzędzie Syteca oraz jego funkcjonalności na rzecz bezpieczeństwa zarządzania dostępem uprzywilejowanym.

Spis treści

Wprowadzenie do bezpieczeństwa łańcucha dostaw

Łańcuch dostaw to zintegrowany system procesów i działań obejmujących planowanie, zarządzanie, produkcję, transport oraz dostarczenie produktów lub usług od dostawców do końcowych odbiorców. Składa się on z wielu powiązanych ze sobą podmiotów takich jak:

- producenci,

- dostawcy,

- dystrybutorzy,

- firmy logistyczne,

- klienci.

Na efektywne zarządzanie tymi grupami składa się optymalizacja kosztów, usprawnianie procesów i dostarczanie planowanej wartości dla wszystkich uczestników systemu, jednak to wszystko nie wystarczy, jeśli działania nie będą wsparte odpowiednimi środkami bezpieczeństwa. W tak silnie zdigitalizowanym środowisku procesów jak współcześnie, ochrona łańcucha dostaw to już nie tylko kwestia fizycznego zabezpieczenia towarów czy procesów logistycznych, ale przede wszystkim zarządzania ryzykiem w obszarze danych, zasobów niezbędnych do funkcjonowania firmy, systemów IT oraz relacji w Twojej firmie.

Zagrożenia dla bezpieczeństwa łańcucha dostaw

Wraz ze wzrostem ilości przedsiębiorstw, które włączają w swoją działalność udział zewnętrznych jednostek, rośnie także ilość potencjalnych luk w zabezpieczeniach systemów IT, które ciągną za sobą braki w odporności infrastruktury na wszelkiego rodzaju zagrożenia.

Ataki na dostawców mogą generować poważne konsekwencje i prowadzić do skutków dla całego łańcucha, zaś za pośrednictwem luk cyberprzestępcy mogą dostać się do poufnych danych nie tylko dostawców, ale także firm, które z nimi współpracują. Takie ryzyko w szczególności podkreśla konieczność skutecznego zarządzania dostępem do wrażliwych danych i systemów.

Łańcuch dostaw jest narażony na szereg cyberzagrożeń, które mogą wpływać na stabilność i bezpieczeństwo procesów. Do najczęściej spotykanych należą:

- Ataki ransomware – złośliwe oprogramowanie szyfruje dane firmy lub jej dostawców, uniemożliwiając dostęp do systemów i wymuszając okup w zamian za ich odblokowanie.

- Ataki phishingowe – cyberprzestępcy próbują wyłudzić poufne informacje, podszywając się pod zaufane podmioty w łańcuchu dostaw.

- Luki w oprogramowaniu – wykorzystanie niezauważonych przez firmy podatności w systemach IT dostawców i partnerów w celu uzyskania dostępu i dalszej eskalacji.

- Ataki typu Man-in-the-Middle (MitM) – przechwytywanie i manipulowanie komunikacją między podmiotami w łańcuchu dostaw, co prowadzi do kradzieży lub modyfikacji danych.

- Złośliwe oprogramowanie (malware) – umieszczenie szkodliwego kodu w oprogramowaniu lub sprzęcie, który trafia do organizacji poprzez dostawców.

- Zagrożenia związane z IoT – urządzenia Internetu Rzeczy (IoT) w łańcuchu dostaw, takie jak czujniki i systemy monitorowania, mogą być narażone na ataki, jeśli nie są odpowiednio zabezpieczone.

- Naruszenia danych – wycieki poufnych danych na skutek ataków hakerskich lub błędów ludzkich u dostawców i partnerów.

- Sabotaż i manipulacja dostawami – celowe zakłócanie procesów lub manipulowanie przesyłkami w celu wyrządzenia szkody organizacji.

Oprócz powyższych zagrożeń, można wspomnieć także o konfliktach geopolitycznych, których skutki mogą również mieć kluczowe znaczenie w kontekście pojawienia się zagrożeń w łańcuchach dostaw.

Analizując przykłady, można dojść do wniosku, że organizacje, które nie są przygotowane na takie oraz inne zagrożenia w swoich łańcuchach dostaw, ryzykują nie tylko utratę zasobów, ale również narażają się na zniszczenie wizerunku w oczach klientów. Te zaś organizacje, które proaktywnie podchodzą do tematu zabezpieczeń zyskują przewagę konkurencyjną, chroniąc przy tym swoje zasoby i reputację. Integralność systemów w łańcuchu dostaw powinna więc być celem priorytetowym, który jest możliwy do osiągnięcia wraz z wyborem odpowiednich narzędzi do zarządzania.

Zarządzanie dostępem uprzywilejowanym (PAM)

Zarządzanie dostępem uprzywilejowanym (PAM) to proces zabezpieczający konta o wysokich uprawnieniach, które mają dostęp do wrażliwych systemów i danych. Obejmuje to m.in. konta administracyjne IT oraz systemy zarządzania płacami i repozytoria kodu.

Użytkownicy, którzy mogą potrzebować uprzywilejowanego dostępu i posiadać konta z podwyższonymi uprawnieniami to:

- administratorzy systemów i kont,

- wyższa kadra zarządzająca,

- pracownicy ochrony,

- specjaliści HR,

- pracownicy finansowi.

Powyższe przykłady opisują konta użytkowników szczególnie narażone na ataki ze względu na ich wysoki poziom uprawnień. Rolą PAM jest zaś ograniczenie jakiegokolwiek ryzyka związanego z nadużyciem takich kont oraz poszerzenie zakresu cyberbezpieczeństwa w organizacji.

Kluczowe elementy PAM:

- Identyfikacja kont uprzywilejowanych – określenie, które konta mają podwyższone uprawnienia i wymagają szczególnego nadzoru.

- Zarządzanie hasłami – bezpieczne przechowywanie, rotacja i aktualizacja haseł dla kont uprzywilejowanych, aby ograniczyć ryzyko nieautoryzowanego dostępu.

- Kontrola dostępu – ograniczenie dostępu do kont uprzywilejowanych tylko do upoważnionych użytkowników oraz weryfikacja ich tożsamości.

- Monitorowanie aktywności – śledzenie i rejestrowanie działań podejmowanych na kontach uprzywilejowanych w celu wykrycia podejrzanych zachowań.

- Sesje uprzywilejowane – rejestrowanie i audytowanie sesji użytkowników korzystających z kont z podwyższonymi uprawnieniami.

- Zasada najmniejszych uprawnień – dotycząca modelu Zero Trust, który zakłada przyznawanie użytkownikom tylko takich uprawnień, jakie są niezbędne do wykonania ich zadań.

- Automatyzacja procesów – wdrażanie narzędzi automatyzujących zarządzanie kontami uprzywilejowanymi, takich jak systemy do zarządzania hasłami czy monitorowania sesji.

Rola PAM dla bezpieczeństwa krytycznych łańcuchów dostaw

Konta uprzywilejowane mają rozszerzone uprawnienia, które umożliwiają im wykonywanie kluczowych operacji w infrastrukturze IT. Ich odpowiednie zarządzanie staje się więc niezbędne dla zapewnienia bezpieczeństwa całego łańcucha dostaw. Wdrożenie skutecznych praktyk PAM może znacząco zmniejszyć ryzyko związane z nieautoryzowanym dostępem do wrażliwych informacji.

W kontekście łańcucha dostaw rola jaką odgrywa PAM przejawia się głównie w:

- Ochronie danych – zabezpieczenie danych przed nieautoryzowanym dostępem jest kluczowe dla zachowania poufności informacji.

- Zarządzaniu incydentami – szybkie reagowanie na potencjalne naruszenia bezpieczeństwa dzięki monitorowaniu aktywności użytkowników.

- Zgodności z regulacjami – pomoc w spełnieniu wymogów prawnych dotyczących ochrony danych oraz zarządzania ryzykiem.

Najlepsze praktyki stosowania PAM w kontekście łańcucha dostaw

Podobnie jak IAM (Identity Access Management), bezpieczeństwo dostępu uprzywilejowanego nie jest jednorazowym zadaniem, lecz ciągłym procesem.

Aby zabezpieczyć dostęp do wrażliwych zasobów w Twojej organizacji:

- Egzekwuj dynamiczną kontrolę dostępu opartą na kontekście.

- Audytuj uprzywilejowaną aktywność.

- Ogranicz korzystanie z kont uprzywilejowanych do działań uprzywilejowanych.

- Przyjmij najlepsze praktyki w zakresie bezpieczeństwa haseł i danych uwierzytelniających.

- Podziel systemy i sieci na segmenty.

Dyrektywa NIS2 a bezpieczeństwo łańcucha dostaw

Dyrektywa NIS2, stanowiąca jeden z obecnie najważniejszych prawnych dokumentów regulujących wymogi cyberbezpieczeństwa w organizacjach, w jednym z kluczowych punktów stawia silny nacisk na bezpieczeństwo łańcucha dostaw na dwóch płaszczyznach: szacowanie i zarządzanie ryzykiem związanym z bezpieczeństwem dostaw.

Oznacza to, że podmioty kluczowe oraz ważne są zobowiązane do wprowadzenia adekwatnych środków technicznych, operacyjnych i organizacyjnych w celu zarządzania ryzykiem dla bezpieczeństwa sieci i systemów informatycznych.

Zarządzanie ryzykiem bezpieczeństwa w łańcuchu dostaw obejmuje:

- przeprowadzenie oceny ryzyka, zrozumienie poziomu cyberbezpieczeństwa dostawców, identyfikację podatności i potencjalnych zagrożeń.

- współpracę z dostawcami, w tym ciągłą komunikację, organizowanie szkoleń dotyczących odporności łańcucha dostaw, prowadzenie sesji szkoleniowych i promowanie świadomości. Aby zapewnić odpowiedzialność, można określić oczekiwania dotyczące bezpieczeństwa w umowach SLA z podmiotami trzecimi.

- ograniczenie dostępu podmiotów trzecich do systemów IT i stosowanie zasady najmniejszych uprawnień jest kluczowe dla zapobiegania zagrożeniom wewnętrznym i atakom na łańcuch dostaw.

Artykuł 21 NIS2 określa także kryteria, jakie muszą spełnić implementowane środki zarządzania ryzykiem.

Syteca On-Premises jako rozwiązanie dla zarządzania dostępem użytkowników

Syteca On-Premises to rozwiązanie, które można wdrożyć w firmach posiadających własną infrastrukturę serwerową. Zabezpieczając łańcuch dostaw, odpowiada przy tym na wymogi Dyrektywy NIS2.

Uzyskanie zgodności regulacyjnej jest możliwe za pomocą kilku kluczowych funkcji.

Wraz z Syteca możesz zabezpieczyć swój łańcuch dostaw dzięki:

- Monitorowaniu aktywności dostawców zewnętrznych, partnerów i innych podmiotów łańcucha dostaw w czasie rzeczywistym, którzy mają dostęp do Twojej infrastruktury.

- Możliwości weryfikacji i zarządzania tożsamościami członków łańcucha dostaw, którzy mają dostęp do Twojej infrastruktury.

- Zabezpieczaniu połączeń RDP do swojego środowiska i wykrywaniu nieautoryzowanego dostępu do danych, ich kradzieży lub jakiegokolwiek zachowania zdalnego użytkownika wskazującego na potencjalne zagrożenie wewnętrzne.

- Ochronie dostępu do wrażliwych danych i kluczowych systemów, poprzez dostarczanie dostawcom zewnętrznym jednorazowych haseł (OTP) i ograniczanie czasu ich sesji w Twojej infrastrukturze IT.

- Zwiększaniu bezpieczeństwa swojego łańcucha dostaw dzięki opcji instalacji Syteca na punktach końcowych dostawców zewnętrznych.

Szczegółowe informacje dotyczące mapowania funkcji Syteca na poszczególne wymogi NIS2 – w tym wymogi dotyczące łańcucha dostaw – znajdziesz w naszym datasheet: Wdrożenie środków cyberbezpieczeństwa w celu spełnienia wymogów NIS2.

Podsumowanie

Dzięki kontrolowaniu i monitorowaniu dostępu do wrażliwych systemów, organizacje mogą skutecznie ograniczać ryzyko cyberzagrożeń oraz spełniać wymogi regulacyjne, takie jak te wynikające z ustawy o krajowym systemie cyberbezpieczeństwa czy Dyrektywy NIS2.

Zabezpieczanie kont uprzywilejowanych i zarządzanie uprawnieniami użytkowników w łańcuchu dostaw za pomocą odpowiedniego rozwiązania PAM, które jest częścią narzędzia Syteca, prowadzi do trwałej ochrony poszczególnych systemów i danych. Pozwala znacząco ograniczyć ryzyko nadużycia uprzywilejowanych kont, blokować ich naruszenie oraz wzmocnić odporność całego łańcucha przy jednoczesnym zapewnieniu płynności działań w Twojej firmie.

Chcesz przeanalizować swoje potrzeby w kontekście zarządzania dostępem uprzywilejowanym? Odezwij się do nas, by dowiedzieć się jak system PAM w Syteca może pomóc Ci opanować zarządzanie użytkownikami uprzywilejowanymi w sposób dopasowany do krajowego porządku prawnego oraz uniknąć potencjalnych strat.

![[BLOG] Okładka wpisy blogowe (17)](https://securivy.com/wp-content/uploads/2024/12/BLOG-Okladka-wpisy-blogowe-17-1400x793.png)