Skala zjawiska cyberprzestępczości jest ogromna. Szacuje się, że globalnie do 2025 roku działalność hakerów spowoduje straty rzędu 9,5 bln $. Równie niepokojąca jest sytuacja w Polsce – według raportu CERT Polska w 2023 roku obsłużono ponad 80 tys. incydentów bezpieczeństwa (rekordowa liczba), a zgłoszeń potencjalnych zagrożeń było aż 371 tys. Mimo to wiele firm w Polsce wciąż nie wdrożyło podstawowych zabezpieczeń – aż 41% przedsiębiorstw nie ma nawet aktualnego oprogramowania antywirusowego, a świadomość pracowników na temat zagrożeń pozostaje niska. To pokazuje, jak pilne jest uznanie cyberbezpieczeństwa za kluczowy element strategii biznesowej każdej organizacji.

W obliczu mnogości potencjalnych ryzyk, nie jest jednak łatwo zidentyfikować obszary, które potrzebują krytycznej kontroli, a także ocenić zakres i sposób koniecznego zabezpieczania zasobów. Kluczowe znaczenie ma tutaj świadomość metod ochrony w zakresie bezpieczeństwa i przechowywania danych, jednak warto zwrócić uwagę także na praktyki w zakresie zarządzania tożsamością pracowników zewnętrznych i wewnętrznych, aby chronić przed nieautoryzowanym dostępem.

W tym artykule przedstawiamy dziesięć najlepszych praktyk, które pomogą wzmocnić cyberbezpieczeństwo Twojej firmy – dzięki poradom zdobędziesz praktyczną wiedzę i będziesz wiedzieć od czego zacząć zabezpieczanie firmy, jeśli planujesz wdrożenie lub zmianę obecnych rozwiązań ochrony.

Spis treści

Czy małe firmy są narażone na ataki tak samo jak duże?

Jednym z najczęściej przyjmowanych, błędnych założeń związanych z prowadzeniem firmy jest „Moja firma jest zbyt mała, aby była celem ataku hakerskiego”. Nic bardziej mylnego. W rzeczywistości małe firmy są bardzo częstym celem ataków. Tak samo jak większe przedsiębiorstwa, mogą paść ofiarą wielu zagrożeń – od popularnych typu phishing (na który niestety nadal wielu pracowników daje się nabrać), aż po bardziej zaawansowane metody jak ataki typu DDos (distributed denial of service), brute-force lub ransomware i wiele innych.

Jak wskazują statystyki:

- 46% wszystkich cyberataków dotyczy firm zatrudniających mniej niż 1000 pracowników, przy czym małe firmy (poniżej 100 pracowników) są o 350% bardziej narażone na ataki socjotechniczne niż większe przedsiębiorstwa i korporacje;

- 43% cyberataków jest wymierzonych w małe firmy, ponieważ to właśnie one mają często słabsze zabezpieczenia niż duże firmy;

- Wiele małych firm nie ma planu cyberbezpieczeństwa, a około 33% korzysta z bezpłatnych rozwiązań zabezpieczających, które nie są wystarczające do ochrony przed zaawansowanymi atakami.

Cyberbezpieczeństwo jest więc niezwykle istotnym dla każdego typu organizacji obszarem – niezależnie od jej rozmiaru czy branży.

Warto przy tym podkreślić, że obecne otoczenie regulacyjne często wymusza również na mniejszych firmach większą odpowiedzialność zarządów za kwestie ochrony IT, zaś zgodność z obowiązującymi przepisami to podstawa działania wielu firm. Jedna z nowszych, unijna Dyrektywa NIS2 wprowadza np. obowiązek, by członkowie zarządu kluczowych firm regularnie przechodzili szkolenia z cyberbezpieczeństwa i potrafili aktywnie nadzorować ten obszar.

Inną, ważną regulacją jest DORA dla sektora finansowego, która narzuca wymagania dotyczące zarządzania ryzykiem i incydentami.

10 najlepszych praktyk w zakresie cyberbezpieczeństwa Twojej organizacji

Konsekwencje zaniedbań w obszarze bezpieczeństwa są poważne. Wyciek danych czy przestój spowodowany atakiem mogą skutkować utratą zaufania klientów, karami prawnymi (np. za naruszenie RODO) oraz zaprzepaszczeniem przewagi konkurencyjnej. Cyberbezpieczeństwo to już nie koszt, a inwestycja w ciągłość działania i wiarygodność firmy. Poniżej zebraliśmy ważne porady dotyczące tego, jak zabezpieczać firmę i być przygotowanym w przypadku naruszenia bezpieczeństwa.

1. Opracuj i wdróż politykę cyberbezpieczeństwa

Pierwszym filarem bezpieczeństwa w firmie jest spisana i wdrożona polityka cyberbezpieczeństwa. Jest to formalny dokument lub zestaw wytycznych określający zasady ochrony informacji i systemów w organizacji. Dobra, skompletowana polityka bezpieczeństwa zapewnia, że wszystkie działania są jasno zdefiniowane i konsekwentnie przestrzegane. Taka polityka powinna być zatwierdzona przez kierownictwo i zakomunikowana wszystkim pracownikom, aby każdy znał swoje obowiązki w tym zakresie.

Co powinna zawierać polityka bezpieczeństwa?

Tego typu dokument powinien przede wszystkim zawierać jasno opisane zasady i procedury w kluczowych obszarach, takich jak:

- zarządzanie dostępem do danych (kto ma uprawnienia do czego),

- bezpieczeństwo haseł,

- wytyczne dot. korzystania z poczty i sieci firmowej,

- tworzenie kopii zapasowych danych,

- aktualizacje oprogramowania,

- postępowanie w razie incydentu

- bezpieczeństwo urządzeń mobilnych.

Polityka powinna być także dostosowana do specyfiki firmy. Inna będzie dla banku, inna dla niewielkiej firmy usługowej, ale cel zawsze jest ten sam – ustanowić wspólne standardy postępowania zwiększające cyberodporność organizacji.

Ważnym elementem jest wskazanie odpowiedzialności – polityka powinna określać, kto ją nadzoruje i egzekwuje, kto ma jakie obowiązki (np. kto odpowiada za reakcję na incydenty, kto administruje systemami, kto zatwierdza dostęp do newralgicznych danych). Dzięki temu unika się luk kompetencyjnych i sytuacji, gdzie „nikt nie czuje się odpowiedzialny” za bezpieczeństwo.

Regularne aktualizacje polityki także są kluczowe (np. raz do roku lub po większych zmianach w firmie czy pojawieniu się nowych zagrożeń). Najważniejsze jednak, aby każda aktualizacja szła w parze z realnymi procedurami wdrożeniowymi.

2. Edukuj pracowników i buduj świadomość zagrożeń

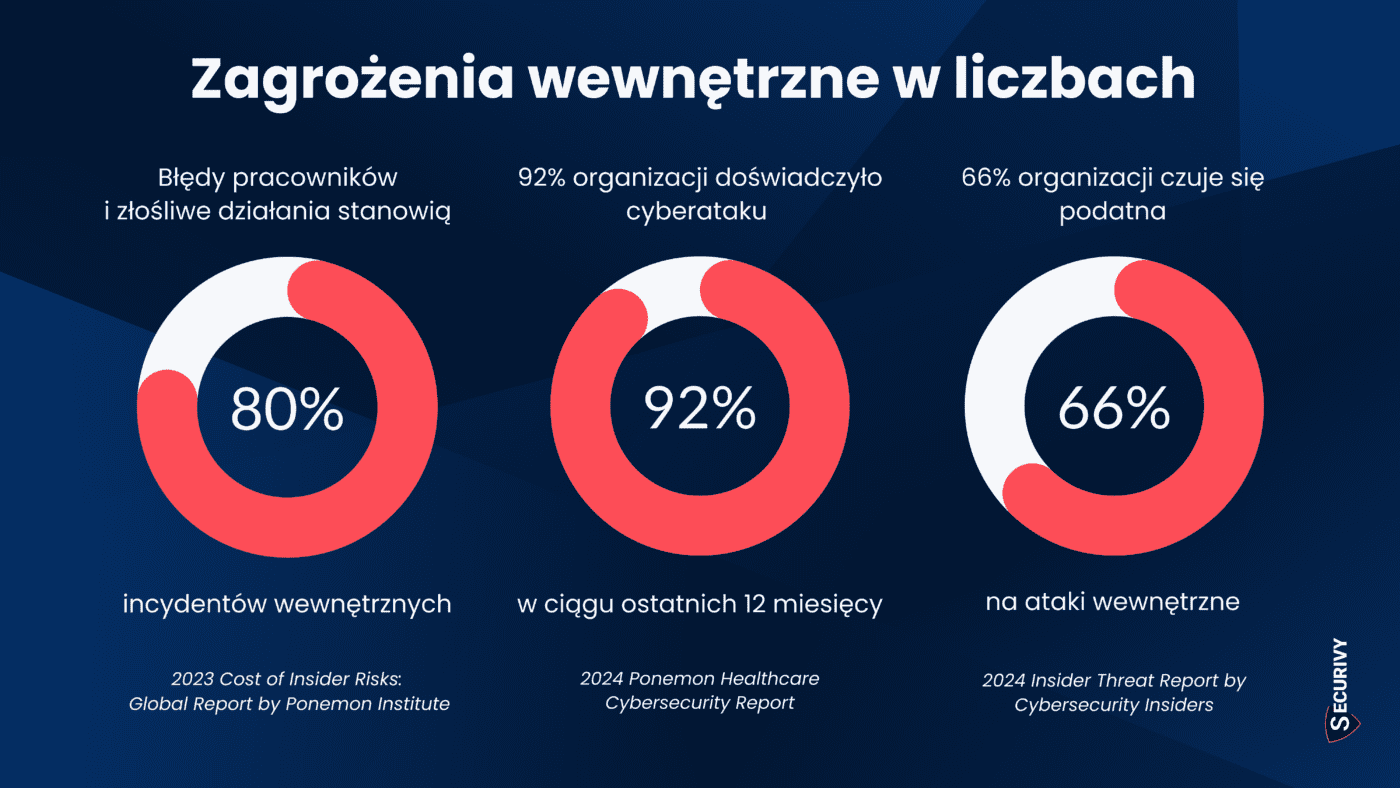

Jak wspomnieliśmy na wstępie, pracownicy są przeważnie najsłabszym ogniwem w łańcuchu bezpieczeństwa, dlatego regularne szkolenia i podnoszenie świadomości zespołów to absolutna podstawa cyberochrony.

Szkolenia z cyberbezpieczeństwa powinny być prowadzone regularnie (np. obowiązkowo raz w roku dla całej firmy oraz dodatkowo dla nowych osób). W trakcie szkoleń należy omawiać aktualne zagrożenia (phishing, ransomware, ataki na telefony służbowe itp.) oraz uczyć rozpoznawania symptomów ataku. Pracownicy muszą wiedzieć, na co zwracać uwagę – np. jak wygląda podejrzany e-mail phishingowy, czym charakteryzuje się próba wyłudzenia przez telefon (vishing), dlaczego nie wolno używać nieautoryzowanych pendrive’ów itd. Ważne jest również przeszkolenie z przechowywania danych czy podstawowych zasad higieny cyfrowej – bezpieczne korzystanie z internetu, unikanie podejrzanych stron czy nieujawnianie informacji w social media, które mogłyby ułatwić atak.

Dobrym pomysłem jest organizowanie warsztatów i symulowanych ataków. Na przykład wysyłanie testowych, kontrolowanych wiadomości phishingowych do pracowników pozwala ocenić, jak zareagują – kto kliknie w podejrzany link, a kto zgłosi sprawę do działu IT. Takie ćwiczenia urealniają zagrożenie i dają praktyczną wiedzę o reakcjach na tego typu zdarzenia.

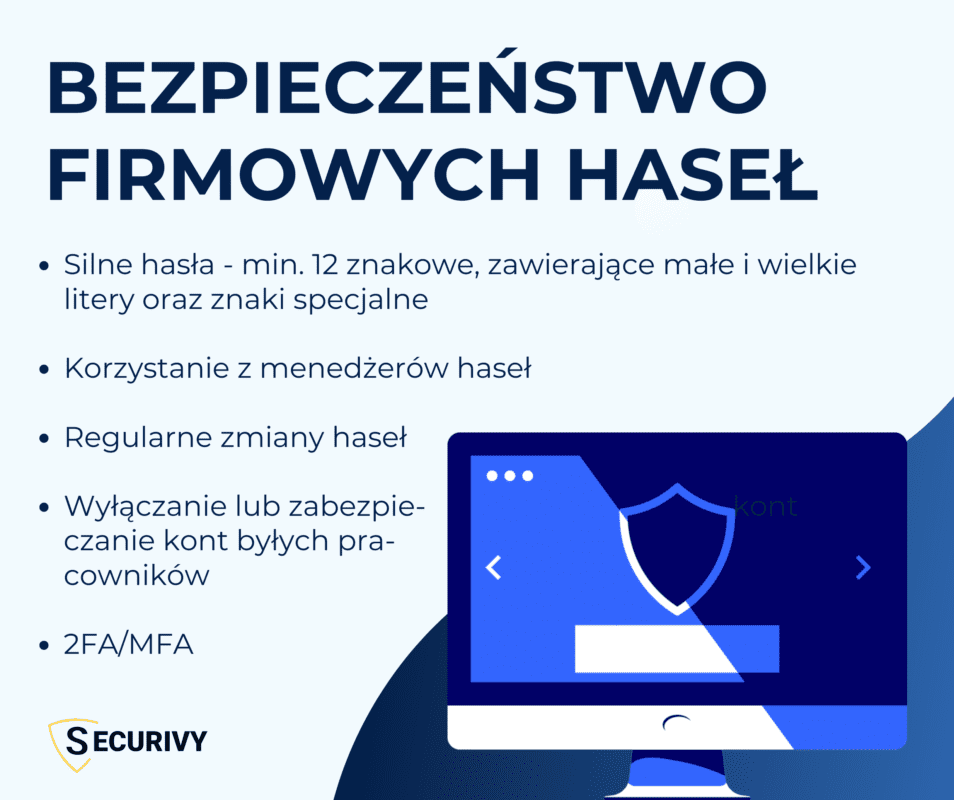

3. Stosuj silne hasła i uwierzytelnianie wieloskładnikowe (MFA)

Hasła wciąż pozostają główną metodą uzyskiwania dostępu do systemów, dlatego ich odpowiednie stosowanie ma kluczowe znaczenie. Niestety wiele osób nadal używa banalnych, łatwych do odgadnięcia haseł, takich jak „123456” czy „haslo” lub nawet zapisuje je na karteczkach i zostawia w otoczeniu komputera, co stanowi ogromne zagrożenie dla firmowej infrastruktury.

Polityka silnych haseł to jedno z pierwszych, a zarazem najłatwiejszych usprawnień, jakie powinna wdrożyć organizacja. Oznacza to wymaganie od użytkowników tworzenia haseł unikalnych (inne do każdej platformy), odpowiednio długich (min. 12 znaków) oraz złożonych – zawierających małe i duże litery, cyfry i znaki specjalne. Hasła nie powinny zawierać oczywistych słów (nazwy firmy, data urodzenia itp.), które łatwo powiązać z użytkownikiem. Kolejnym punktem jest obowiązkowe korzystanie z menedżerów haseł, które pomagają generować i przechowywać silne hasła, dzięki czemu pracownicy nie muszą ich pamiętać ani – co gorsza – zapisywać.

Kolejną zasadą dotyczącą haseł jest ich regularna zmiana, np. co 90 dni oraz natychmiastowa zmiana po podejrzeniu, że hasło mogło zostać wykradzione. Warto też wdrożyć politykę wygasania haseł, która wymusza ten proces automatycznie. Ważne jest też wyłączenie lub odpowiednie zabezpieczenie kont nieużywanych (np. po byłych pracownikach) – pozostawienie takich kont z domyślnymi hasłami stwarza sprzyjające warunki dla przestępców.

Wartym uwagi działaniem jest także uwierzytelnianie wieloskładnikowe (MFA). Polega na tym, że logowanie wymaga co najmniej dwóch niezależnych form potwierdzenia tożsamości. Najczęściej jest to połączenie: coś, co wiesz (hasło) + coś, co masz (np. telefon generujący kod) lub w przypadku firm działających stacjonarnie biometria (np. skan twarzy czy odcisk palca). W praktyce wdrożenie MFA oznacza np. konieczność wpisania hasła oraz kodu jednorazowego wysłanego za pośrednictwem SMS lub mejla bądź zatwierdzenie logowania w aplikacji mobilnej np. Google Authenticator czy Microsoft Authenticator.

4. Aktualizuj systemy i oprogramowanie na bieżąco

Regularne aktualizacje to jedna z najbardziej podstawowych, a zarazem najważniejszych praktyk cyberbezpieczeństwa usuwająca dotychczasowe luki w zabezpieczeniach. Zaniedbanie instalowania tych poprawek sprawia, że firma naraża się na ataki wykorzystujące znane podatności. Hakerzy często automatycznie skanują sieć w poszukiwaniu komputerów z lukami, aby je przejąć lub zainfekować. Eksploatacja znanych podatności należy dziś do trzech głównych metod wykorzystywanych przez atakujących do uzyskania dostępu do organizacji (obok phishingu i kradzieży poświadczeń).

Dobrym podejściem jest włączenie automatycznych aktualizacji tam, gdzie to możliwe – minimalizuje to ryzyko, że czynnik ludzki zawiedzie.

Oprócz samych aktualizacji warto także przeprowadzać regularne przeglądy i audyty systemów w celu identyfikacji luk czy pojawiania się nowych podatności. Audyt bezpieczeństwa to zarazem pierwszy z etapów przygotowania firmy do wdrażania rozwiązań w celu zabezpieczenia danych oraz kluczowy, obowiązkowy krok przed uzyskiwaniem zgodności z regulacjami prawnymi.

5. Zabezpiecz sieć firmową (firewalle, IDS/IPS, sieć VPN, segmentacja)

Firewalle

Bezpieczna sieć firmowa to fundament ochrony danych i systemów IT w organizacji. Większość ataków prędzej czy później dotyka infrastruktury sieciowej – czy to poprzez dostęp zdalny, czy rozprzestrzenianie malware wewnątrz firmy. Należy więc zadbać, by sieć była odpowiednio odporna. Podstawowym krokiem jest zastosowanie zapory sieciowej – firewalla. Nowoczesne firewalle, np. NG Firewall filtrują ruch, blokując nieautoryzowane połączenia i ataki z zewnątrz. W mniejszych firmach może to być odpowiednio skonfigurowany router z funkcją firewalla, w większych – dedykowane urządzenie UTM/NGFW analizujące szczegółowo ruch, również pod kątem złośliwych treści.

IDS/IPS

Kolejnym poziomem jest wdrożenie systemów IDS/IPS (Intrusion Detection/Prevention System), które monitorują ruch sieciowy i potrafią wykrywać oznaki włamania lub podejrzanej aktywności w sieci. IDS/IPS działają często w parze z firewallami, analizując pakiety pod kątem znanych sygnatur ataków lub nietypowych wzorców zachowań i w razie potrzeby generując alerty bądź automatycznie blokując ruch. Dzięki temu firma może szybciej zareagować na incydent, zanim ten wyrządzi szkody.

Segmentacja sieci organizacji

Bardzo ważna jest także segmentacja sieci, czyli inaczej podzielenie infrastruktury na odseparowane segmenty (podsieci) w zależności od ich funkcji lub poziomu zaufania. Na przykład sieć biurowa pracowników powinna być logicznie oddzielona od sieci serwerów i baz danych. Dzięki segmentacji, w przypadku uzyskania dostępu przez przestępcę do jednego obszaru (po zainfekowaniu komputera pracownika w danym dziale), ma on utrudnione zadanie, by przeniknąć dalej do krytycznych zasobów – ruch między segmentami może być kontrolowany i filtrowany. Segmentacja ogranicza zakres ataku i zapobiega łatwemu rozprzestrzenianiu się zagrożeń wewnątrz organizacji.

VPN

W dobie pracy zdalnej nie można też zapomnieć o bezpiecznym dostępie spoza biura. Standardem stało się korzystanie z VPN dla pracowników zdalnych. Virtual Private Network tworzy szyfrowany „tunel” pomiędzy urządzeniem pracownika a siecią firmową, zabezpieczając transmisję danych przed podglądem czy modyfikacją. Pracownik korzystający z firmowych systemów z domu czy hotelu absolutnie nie powinien łączyć się otwartym internetem – połączenie VPN gwarantuje, że nawet w razie korzystania z publicznej sieci Wi-Fi komunikacja pozostaje poufna. Warto wdrożyć rozwiązania VPN z dwuskładnikowym uwierzytelnieniem oraz wprowadzić politykę dostępu zdalnego określającą zasady (np. zakaz korzystania z niezaufanych komputerów do łączenia się z VPN itp.).

6. Twórz i przechowuj regularne kopie zapasowe danych

Backup lub inaczej kopie zapasowe to ostatnia linia obrony w razie awarii systemu, błędu użytkownika czy skutecznego ataku hakerskiego. Regularne tworzenie backupów kluczowych danych pozwala przywrócić działalność firmy nawet w sytuacji, gdy oryginalne zasoby zostaną utracone lub zaszyfrowane przez malware. W kontekście coraz częstszych ataków ransomware, posiadanie aktualnych kopii zapasowych często decyduje o tym, czy firma przetrwa incydent bez płacenia okupu i dużych strat, ponieważ zapewnia opcje odzyskiwania danych.

Aby jednak kopie zapasowe spełniły swoją rolę, muszą być wykonywane regularnie i potraktowane zgodnie z najlepszymi zasadami przechowywania danych. Najlepiej przyjąć zasadę, że backupujemy wszystkie dane krytyczne dla funkcjonowania biznesu z częstotliwością adekwatną do tempa ich zmienności. Dla niektórych danych wystarczy kopia tygodniowa, dla innych – takich jak bazy transakcyjne wskazane są backupy codzienne, a nawet ciągłe. Dobrym standardem jest reguła 3-2-1, czyli utrzymuj 3 kopie danych, na 2 różnych nośnikach, z czego 1 kopia powinna być przechowywana poza główną lokalizacją.

Kluczowym, a często pomijanym elementem jest testowanie procedur przywracania danych. Backup, którego nie da się odtworzyć, jest bezużyteczny, dlatego okresowo (np. raz na kwartał) warto przeprowadzić próbne odtworzenie wybranych danych z kopii zapasowej i upewnić się, że wszystko działa. Pozwala to wychwycić ewentualne problemy – brakujące pliki itp. odpowiednie wcześnie, a nie dopiero w sytuacji kryzysowej.

Bezpieczne przechowywanie samych backupów

Nośniki z kopiami powinny być chronione przed nieautoryzowanym dostępem – szyfrowane taśmy/dyski trzymane w sejfie lub dedykowanej przechowalni. Jeśli backupy są wysyłane do chmury, upewnijmy się, że dostawca spełnia wysokie standardy bezpieczeństwa (szyfrowanie, certyfikacje).

7. Ogranicz i kontroluj dostęp (Least Privilege – zasada najmniejszych uprawnień)

Kontrola dostępu

Nie każdy pracownik powinien mieć dostęp do wszystkich danych czy wszystkich zasobów firmy. Wręcz przeciwnie – kontrola dostępu oparta o zasadę najmniejszych uprawnień (Least Privilege) zakłada, że każdemu użytkownikowi przyznajemy tylko takie uprawnienia, jakie są absolutnie niezbędne do wykonywania jego pracy. Ograniczenie dostępu znacząco zmniejsza ryzyko zarówno zagrożeń wewnętrznych (celowych lub przypadkowych działań pracownika) i przede wszystkim chroni przed nieautoryzowanym dostępem, jak i skutkami przejęcia kont przez osoby trzecie. Jeśli atakujący włamie się na konto, które ma minimalne uprawnienia, szkody będą ograniczone.

Praktyczne wdrożenie tej zasady zaczyna się od przeglądu ról i uprawnień w systemach. Warto zdefiniować role użytkowników i przypisać im odpowiednie zakresy dostępu. Następnie nadawać nowym pracownikom role, zamiast pojedynczych uprawnień – to ułatwia zarządzanie i redukuje chaos. Kontrola dostępu oparta na rolach to inaczej RBAC (Role-based access control), dzięki której użytkownik otrzymuje dostęp tylko w ramach swojego stanowiska w firmie. Dodatkowo, można stosować także dostęp Just-in-time – nadawanie podwyższonych uprawnień tymczasowo, na czas wykonania zadania, po czym automatyczne ich odbieranie. To minimalizuje ekspozycję systemów na osoby, które na co dzień nie muszą z nich korzystać.

Podejście Zero Trust

W kontekście maksymalnej kontroli kluczowe znaczenie ma zasada zerowego zaufania – Zero Trust, która zyskuje na popularności. Jej główne założenie to nieufanie żadnemu urządzeniu czy użytkownikowi – nawet wieloletnim pracownikom. Według Zero Trust każda próba dostępu ma być weryfikowana tak, jakby pochodziła z zewnątrz – co oznacza m.in. silne uwierzytelnianie, monitorowanie aktywności i ograniczanie ruchu sieciowego również wewnątrz organizacji. Dla mniejszych firm wdrożenie pełnego Zero Trust może być zbyt zaawansowane, ale warto korzystać z jego założeń chociaż częściowo, np. zaczynając od ścisłej kontroli uprawnień.

PAM – Privileged Access Management

PAM, czyli dostęp uprzywilejowany (który posiadają przeważnie administratorzy systemów czy admini na serwerach oraz inni specjaliści ds. IT) powinien być także ściśle kontrolowany. Konta z wysokimi uprawnieniami powinny być szczególnie chronione poprzez takie praktyki jak: identyfikacja kont uprzywilejowanych, zarządzanie hasłami, kontrola dostępu oparta na rolach, monitoring aktywności, sesje uprzywilejowane, automatyzacja procesów, a także powyżej opisana zasada Zero Trust.

8. Monitoruj systemy i reaguj na zagrożenia w czasie rzeczywistym

Na zagrożenia trzeba być zawsze gotowym, dlatego kluczowe znaczenie odgrywa obecność mechanizmów monitorowania infrastruktury, które zapewniają szybką reakcję na potencjalne zdarzenie bezpieczeństwa. Wczesne wykrycie ataku często decyduje o skali szkód – im dłużej intruz pozostaje niewykryty, tym większe potencjalne straty. Niestety, wykrycie włamania zajmuje organizacjom średnio aż 204 dni, a opanowanie sytuacji kolejne 73 dni – łącznie około 277 dni od momentu naruszenia do powstrzymania ataku. To prawie dziewięć miesięcy ciągłego zagrożenia.

Co i kogo warto monitorować?

- Kluczowe systemy i urządzenia takie jak serwery, urządzenia sieciowe (firewalle, routery) oraz stacje robocze – czyli komputery pracowników.

Syteca – kompleksowe narzędzie do zarządzania cyberbezpieczeństwem w firmie

Niezależnie od wielkości firmy, warto wdrożyć profesjonalne narzędzie do monitoringu komputerów pracowników, np. Syteca.

Syteca, będąc rozwiązaniem do monitorowania infrastruktury IT w firmie jest wyjątkowo elastyczne – dostępne w 2 wersjach: SaaS i On-Premises.

Syteca SaaS – ta opcja zalecana jest mniejszym, ale i średnim firmom, które nie posiadają rozbudowanej infrastruktury, chcącym chronić zasoby na miarę własnych potrzeb, a przy tym umożliwić zespołowi IT zarządzanie bezpieczeństwem dzięki jednej, wygodniej w użyciu platformie.

Syteca On-Premises – ta opcja sprawdza się najlepiej u średnich oraz większych firm – wymaga angażowania infrastruktury serwerowej po stronie klienta. To doskonałe rozwiązanie dla organizacji, które chcą wdrożyć bardziej zaawansowane narzędzia analityczne do monitorowania pracowników i dostawców zewnętrznych, a także zarządzania dostępem uprzywilejowanym (PAM).

Kluczowe funkcje w zależności od opcji wdrożenia to:

- Reakcja na incydenty w czasie rzeczywistym

- Podgląd Live działań pracowników wraz z możliwością filtrowania po słowach kluczowych

- Nagrywanie ekranu i zapisywanie nagrań w bezpiecznym, szyfrowanym formacie

- Generowanie wartościowych raportów aktywności i produktywności

- Ciągłe monitorowanie

- Szyfrowanie danych

- Alerty domyślne i personalizowane

- Uwierzytelnianie wieloskładnikowe (MFA)

- Integracja z narzędziami SIEM, Help-Desk i oprogramowaniem SSO

- Nagrywanie sesji RDP/SSH

- Zarządzanie dostępem uprzywilejowanym (PAM)

Logsign – narzędzie SIEM/SOAR/TI

W większej firmie warto wdrożyć centralne zbieranie i korelowanie logów, np. poprzez system SIEM taki jak Logsign (Security Information and Event Management). SIEM agreguje logi z różnych źródeł i potrafi automatycznie wykrywać pewne korelacje wskazujące na incydent (np. wiele nieudanych prób logowania, nagła eskalacja uprawnień, nietypowe transfery danych w nocy itp.). Dowiedz się więcej o Logsign.

9. Zapewnij bezpieczeństwo urządzeń mobilnych

Smartfony, laptopy czy tablety stały się już nieodłącznym narzędziem pracy, zwłaszcza w pracy zdalnej i hybrydowej. Niosą jednak dodatkowe zagrożenia, jeśli nie są odpowiednio zabezpieczone. Utracony lub skradziony telefon firmowy bez zabezpieczeń może poskutkować nieautoryzowanym dostępem do służbowych e-maili, kontaktów czy nawet sieci VPN firmy. Konieczne jest więc wdrożenie najlepszych praktyk również dla urządzeń mobilnych.

Aktualizacje i ochrona przed złośliwym oprogramowaniem – antymalware dotyczą także urządzeń mobilnych. Należy regularnie aktualizować system operacyjny i aplikacje na telefonach/tabletach.

Warto wspomnieć tu jednak o bardzo skutecznych rozwiązaniach typu MDM – Mobile Device Management, które pozwalają firmie zdalnie zarządzać urządzeniami mobilnymi pracowników – np. w razie kradzieży zdalnie wyczyścić dane, wymusić określone ustawienia bezpieczeństwa czy oddzielić dane prywatne od służbowych na urządzeniu. Wdrożenie MDM znacznie ułatwia kontrolę nad urządzeniami mobilnymi, choć może wymagać dodatkowej inwestycji – w wielu przypadkach warto, zwłaszcza przy większej liczbie urządzeń.

Warto też wprowadzić politykę nieużywania prywatnych urządzeń do pracy, o ile nie są one zatwierdzone i zabezpieczone. Zasada BYOD, czyli Bring Your Own Device jest wygodna, ale rodzi ryzyka (firma nie ma kontroli nad prywatnym telefonem pracownika). Jeżeli firma dopuszcza BYOD, powinna mieć jasne wytyczne co do minimalnych wymagań bezpieczeństwa takich urządzeń.

10. Przygotuj plan reagowania na incydenty bezpieczeństwa

Mimo najlepszych starań, żadne przedsiębiorstwo nie jest w 100% odporne na ataki. Dlatego ostatnim, ale równie ważnym elementem strategii jest posiadanie planu reagowania na incydenty (IRP – Incident Response Plan). Taki plan to instrukcja postępowania na wypadek sytuacji kryzysowych związanych z cyberbezpieczeństwem – od ataku hakerskiego, przez wyciek danych, po awarię krytycznego systemu. Przygotowany uprzednio plan umożliwia szybką i skoordynowaną reakcję, minimalizując potencjalne straty oraz skracając czas powrotu firmy do normalnego funkcjonowania.

Co daje posiadanie planu?

Przede wszystkim pozwala działać pod presją czasu w sposób opanowany i według ustalonego schematu, zamiast improwizować. Gdy trwa atak, stres i chaos informacyjny są dużym zagrożeniem – plan pomaga je opanować. Dobrze opracowany plan reagowania obejmuje kilka kluczowych elementów:

- Wyznaczenie zespołu reagowania na incydenty – wybrane osoby (dział IT, kadra kierownicza, PR, prawnicy) odpowiedzialne za działania w razie incydentu. Każdy powinien znać swoją rolę (np. kto decyduje o odłączeniu systemu, kto kontaktuje się z mediami, kto informuje klientów itp.).

- Procedury techniczne – kroki, które należy podjąć, by zidentyfikować, zatrzymać i usunąć zagrożenie. Np. dla ataku malware będzie to izolacja zainfekowanych urządzeń, skanowanie antywirusowe, identyfikacja źródła, a dla wycieku danych zabezpieczenie śladów dowodowych, zmiana haseł, wykrycie podatności, zresetowanie dostępu.

- Klasyfikacja incydentów – nie każdy incydent jest równie poważny. Plan powinien pomóc ocenić skalę i priorytet zdarzenia (np. poziom niski/średni/wysoki/krytyczny) i adekwatnie dostosować reakcję – takie działania możesz automatyzować dzięki narzędziom do monitorowania, o których wspomnieliśmy wcześniej.

- Komunikacja wewnętrzna i zewnętrzna – plan musi określać, kogo i kiedy poinformować o incydencie. Wewnątrz firmy – pracownicy kluczowi, zarząd; na zewnątrz – np. powiadomienie klientów o wycieku ich danych, zgłoszenie incydentu do CERT Polska lub organów ścigania, komunikat dla mediów (jeśli sprawa może wyjść na jaw). Transparentność i szybkość komunikacji mogą zaważyć na reputacji – brak informacji rodzi plotki i panikę.

- Plan ciągłości działania i przywrócenia – czyli jak możliwie najszybciej wrócić do normalnej pracy. Tutaj kluczowe są wcześniej omawiane backupy i systemy zapasowe. Plan powinien zawierać procedury przywracania danych z kopii, uruchomienia systemów zastępczych itp., aby zminimalizować przestój firmy.

Po opanowaniu incydentu następuje analiza przyczyn i wyciąganie wniosków. Plan powinien przewidywać sporządzenie raportu z incydentu: co się stało, jak zareagowaliśmy, co zadziałało, a co należy poprawić – taki raport możesz także przygotować dzięki Syteca. Dokumentacja tego typu jest bezcenna i służy ulepszaniu polityk i procedur na przyszłość.

Podsumowanie

Pamiętaj, że cyberbezpieczeństwo to ciągły proces, a nie jednorazowy projekt. Wdrażając omówione dziś najlepsze praktyki cyberbezpieczeństwa – od polityk bezpieczeństwa, przez techniczne zabezpieczenia, sposoby przechowywania danych, aż po edukację pracowników i przygotowanie na ewentualne incydenty – znacząco zwiększysz odporność swojej organizacji na cyberzagrożenia i uchronisz dane przed nieautoryzowanym dostępem.

Pamiętaj, że przestrzeganie najlepszych praktyk, a nawet drobne usprawnienia, jak 2FA/MFA czy backupy mogą uchronić firmę przed poważnymi konsekwencjami ataku. Nie zapominaj o wartości wdrażania dedykowanych rozwiązań cyberbezpieczeństwa, aby być spokojnym o infrastrukturę firmy oraz dane klientów. Jeśli chcesz poradzić się w kwestii implementacji narzędzi dla bezpieczeństwa, skontaktuj się nami jeszcze dziś i umów bezpłatną konsultację.